Se ha descubierto una vulnerabilidad de seguridad alarmante en varios modelos de teléfonos inteligentes Android fabricados por Google, Samsung y otros que podrían permitir que las aplicaciones maliciosas tomen fotos y graben videos en secreto, incluso cuando no tienen permisos de dispositivo específicos para hacerlo.

Ya debe saber que el modelo de seguridad del sistema operativo móvil Android se basa principalmente en los permisos del dispositivo donde cada aplicación necesita definir explícitamente a qué servicios, capacidades del dispositivo o información del usuario desea acceder.

Sin embargo, los investigadores de Checkmarx descubrieron que una vulnerabilidad, rastreada como CVE-2019-2234en las aplicaciones de cámara preinstaladas en millones de dispositivos, los atacantes podrían aprovecharlas para eludir tales restricciones y acceder a la cámara y al micrófono del dispositivo sin ningún permiso para hacerlo.

¿Cómo pueden los atacantes aprovechar la vulnerabilidad de la aplicación de la cámara?

El escenario de ataque involucra una aplicación no autorizada que solo necesita acceso al almacenamiento del dispositivo (es decir, tarjeta SD), que es uno de los permisos solicitados más comunes y no genera sospechas.

Según los investigadores, simplemente manipulando «acciones e intenciones» específicas, una aplicación maliciosa puede engañar a las aplicaciones de cámara vulnerables para que realicen acciones en nombre del atacante, quien luego puede robar fotos y videos del almacenamiento del dispositivo después de haberlos tomado.

Dado que las aplicaciones de la cámara del teléfono inteligente ya tienen acceso a los permisos requeridos, la falla podría permitir a los atacantes tomar fotos, grabar videos, escuchar conversaciones y rastrear la ubicación de manera indirecta y subrepticia, incluso si el teléfono está bloqueado, la pantalla está apagada o la aplicación está cerrado.

«Después de un análisis detallado de la aplicación Google Camera, nuestro equipo descubrió que al manipular acciones e intenciones específicas, un atacante puede controlar la aplicación para tomar fotos y / o grabar videos a través de una aplicación no autorizada que no tiene permisos para hacerlo», Checkmarx escribió en una publicación de blog publicada hoy.

«Además, descubrimos que ciertos escenarios de ataque permiten a los actores maliciosos eludir varias políticas de permisos de almacenamiento, dándoles acceso a videos y fotos almacenados, así como metadatos de GPS incrustados en las fotos, para ubicar al usuario tomando una foto o un video y analizando el datos EXIF adecuados. Esta misma técnica también se aplicó a la aplicación de la cámara de Samsung «.

Para demostrar el riesgo de la vulnerabilidad para los usuarios de Android, los investigadores crearon una aplicación maliciosa de prueba de concepto disfrazada de una aplicación meteorológica inocente que solo solicita el permiso de almacenamiento básico.

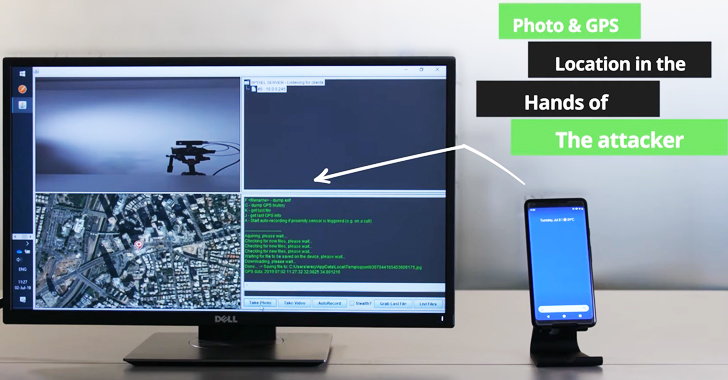

La aplicación PoC se presentó en dos partes: la aplicación del cliente que se ejecuta en un dispositivo Android y el servidor de comando y control (C&C) controlado por un atacante con el que la aplicación crea una conexión persistente para que cerrar la aplicación no termine la conexión del servidor.

La aplicación maliciosa diseñada por los investigadores pudo realizar una larga lista de tareas maliciosas, que incluyen:

- Hacer que la aplicación de la cámara en el teléfono de la víctima tome fotos y grabe videos y luego los cargue (recupere) en el servidor de C&C.

- Extraer metadatos de GPS incrustados en fotos y videos almacenados en el teléfono para ubicar al usuario.

- Esperando una llamada de voz y grabando automáticamente el audio de ambos lados de la conversación y el video del lado de la víctima.

- Funciona en modo sigiloso mientras toma fotos y graba videos, por lo que no suena el obturador de la cámara para alertar al usuario.

La aplicación maliciosa implementó la opción de esperar una llamada de voz a través del sensor de proximidad del teléfono que puede detectar cuando el teléfono se acerca al oído de la víctima.

Los investigadores también publicaron un video de la explotación exitosa de las vulnerabilidades en Google Pixel 2 XL y Pixel 3 y confirmaron que las vulnerabilidades eran relevantes para todos los modelos de teléfonos de Google.

Divulgación de vulnerabilidades y disponibilidad de parches

El equipo de investigación de Checkmarx informó responsablemente sus hallazgos a Google a principios de julio con la aplicación PoC y un video que muestra un escenario de ataque.

Google confirmó y abordó la vulnerabilidad en su línea de dispositivos Pixel con una actualización de la cámara que estuvo disponible en julio y se puso en contacto con otros fabricantes de equipos originales de teléfonos inteligentes basados en Android a fines de agosto para informarles sobre el problema, que la compañía calificó como «Alta» en gravedad. .

Sin embargo, Google no reveló los nombres de los fabricantes y modelos afectados.

«Agradecemos que Checkmarx nos haya llamado la atención sobre esto y trabaje con los socios de Google y Android para coordinar la divulgación», dijo Google.

«El problema se solucionó en los dispositivos de Google afectados a través de una actualización de Play Store para la aplicación de cámara de Google en julio de 2019. También se puso a disposición de todos los socios un parche».

Lea también: Más de 1300 aplicaciones de Android atrapadas recopilando datos incluso si niega los permisos

Checkmarx también informó sobre la vulnerabilidad de Samsung que afectó a su aplicación Cámara. Samsung confirmó y solucionó el problema a fines de agosto, aunque no se reveló cuándo la compañía solucionó la falla.

«Desde que Google nos notificó este problema, hemos lanzado parches recientemente para abordar todos los modelos de dispositivos Samsung que pueden verse afectados. Valoramos nuestra asociación con el equipo de Android que nos permitió identificar y abordar este problema directamente», dijo Samsung.

Para protegerse de los ataques que rodean esta vulnerabilidad, asegúrese de estar ejecutando la última versión de la aplicación de la cámara en su teléfono inteligente Android.

Además de esto, también se recomienda ejecutar la última versión del sistema operativo Android y actualizar regularmente las aplicaciones instaladas en su teléfono.