Se ha descubierto y corregido una vulnerabilidad de seguridad crítica en el popular software de código abierto Exim software de servidor de correo electrónico, que podría permitir que un atacante remoto simplemente bloquee o ejecute potencialmente código malicioso en servidores objetivo.

Los mantenedores de Exim lanzaron hoy una actualización de seguridad urgente:Exim versión 4.92.3—Después de publicar una advertencia temprana hace dos días, brindando a los administradores de sistemas un aviso anticipado sobre los próximos parches de seguridad que afectan a todas las versiones del software del servidor de correo electrónico desde la 4.92 hasta la última versión 4.92.2.

Exim es un agente de transferencia de correo (MTA) de código abierto ampliamente utilizado desarrollado para sistemas operativos similares a Unix como Linux, Mac OSX o Solaris, que ejecuta casi el 60 por ciento de los servidores de correo electrónico de Internet en la actualidad para enrutar, entregar y recibir mensajes de correo electrónico.

Esta es la segunda vez en este mes que los mantenedores de Exim lanzan una actualización de seguridad urgente. A principios de este mes, el equipo corrigió una falla crítica de ejecución remota de código (CVE-2019-15846) en el software que podría haber permitido a los atacantes remotos obtener acceso de nivel raíz al sistema.

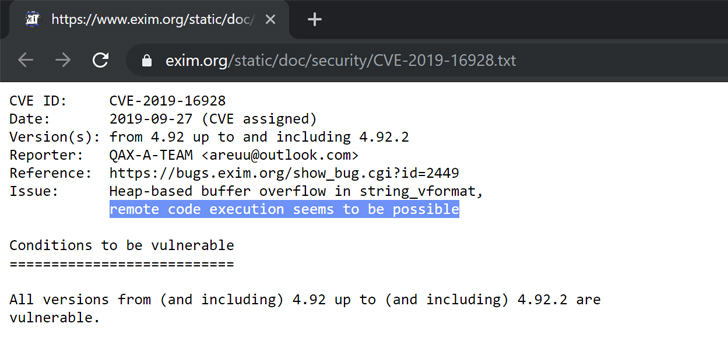

Identificada como CVE-2019-16928 y descubierta por Jeremy Harris del equipo de desarrollo de Exim, la vulnerabilidad es un problema de desbordamiento de búfer basado en montón (corrupción de memoria) en string_vformat definido en el archivo string.c del componente EHLO Command Handler.

La falla de seguridad podría permitir a los atacantes remotos provocar una condición de denegación de servicio (DoS) o ejecutar código arbitrario en un servidor de correo Exim objetivo utilizando una línea especialmente diseñada en el comando EHLO con los derechos del usuario objetivo.

De acuerdo con el aviso de Exim, un exploit de PoC actualmente conocido para esta vulnerabilidad permite bloquear el proceso de Exim solo enviando una cadena larga en el comando EHLO, aunque también se podrían usar otros comandos para ejecutar potencialmente código arbitrario.

«El exploit actualmente conocido utiliza una cadena EHLO extraordinariamente larga para bloquear el proceso Exim que recibe el mensaje», dice el equipo de desarrolladores de Exim.

«Si bien en este modo de operación, Exim ya eliminó sus privilegios, pueden existir otras rutas para llegar al código vulnerable».

A mediados de año, Exim también parchó una grave vulnerabilidad de ejecución remota de comandos (CVE-2019-10149) en su software de correo electrónico que varios grupos de piratas informáticos explotaron activamente para comprometer servidores vulnerables.

Por lo tanto, se recomienda encarecidamente a los administradores del servidor que instalen la última versión de Exim 4.92.3 lo antes posible, ya que no se conoce ninguna mitigación para resolver este problema temporalmente.

El equipo también dice: «si no puede instalar las versiones anteriores, solicite al mantenedor de su paquete una versión que contenga la solución retroportada. A pedido y dependiendo de nuestros recursos, lo ayudaremos a respaldar la corrección».

La actualización de seguridad está disponible para las distribuciones de Linux, incluidas Ubuntu, Arch Linux, FreeBSD, Debian y Fedora.