La investigación sobre cómo los atacantes lograron comprometer la red interna de SolarWinds y envenenar las actualizaciones de software de la empresa aún está en curso, pero es posible que estemos un paso más cerca de comprender lo que parece ser un ataque a la cadena de suministro altamente sofisticado y meticulosamente planeado.

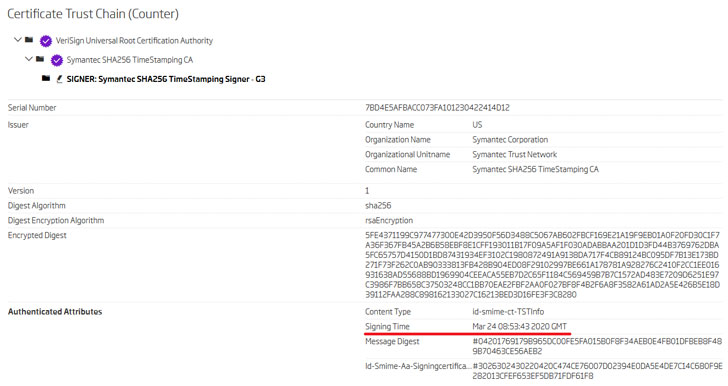

Un nuevo informe publicado hoy por ReversingLabs y compartido por adelantado con The Hacker News reveló que los operadores detrás de la campaña de espionaje probablemente lograron comprometer la infraestructura de creación de software y firma de código de la plataforma SolarWinds Orion ya en octubre de 2019 para entregar la puerta trasera maliciosa a través de su proceso de lanzamiento de software.

«El código fuente de la biblioteca afectada se modificó directamente para incluir un código de puerta trasera malicioso, que se compiló, firmó y entregó a través del sistema de gestión de lanzamiento de parches de software existente», dijo Tomislav Pericin de ReversingLabs.

La firma de seguridad cibernética FireEye detalló a principios de esta semana cómo se inyectaron múltiples actualizaciones de software de SolarWinds Orion, lanzadas entre marzo y junio de 2020, con código de puerta trasera («SolarWinds.Orion.Core.BusinessLayer.dll» o SUNBURST) para realizar vigilancia y ejecutar comandos arbitrarios en el objetivo. sistemas

Hasta el momento, FireEye no ha atribuido públicamente el ataque a ningún actor específico del estado-nación, pero varios informes de los medios han señalado la campaña de intrusión en APT29 (también conocido como Cozy Bear), un grupo de piratas informáticos asociado con el servicio de inteligencia exterior de Rusia.

Inyección furtiva de código malicioso

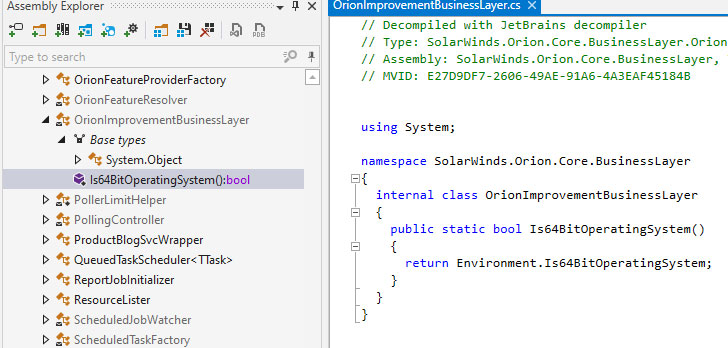

Aunque la primera versión que contenía el software Orion contaminado se rastreó hasta 2019.4.5200.9083, ReversingLabs descubrió que una versión anterior 2019.4.5200.8890, lanzada en octubre de 2019, también incluía modificaciones aparentemente inofensivas que actuaron como trampolín para entregar la carga útil del ataque real. la línea.

|

| Vacíe la clase .NET antes de agregar el código de puerta trasera [ver. 2019.4.5200.8890] |

La idea, según Pericin, era comprometer el sistema de compilación, inyectar silenciosamente su propio código en el código fuente del software, esperar a que la empresa compilara, firmara los paquetes y, por último, verificar si sus modificaciones aparecen en el código recién publicado. actualizaciones como se esperaba.

Una vez confirmado, el adversario tomó medidas para combinar el malware SUNBURST con el resto del código base imitando las funciones existentes (GetOrCreateUserID) pero agregando sus propias implementaciones para permanecer sigiloso e invocándolas modificando una clase separada llamada «InventoryManager» para crear un nuevo hilo que ejecuta la puerta trasera.

Además, las cadenas maliciosas se ocultaron mediante una combinación de compresión y codificación Base64 con la esperanza de que al hacerlo, las reglas de YARA no detectaran anomalías en el código y pasaran desapercibidas durante la revisión de un desarrollador de software.

«Los atacantes se tomaron muchas molestias para asegurarse de que su código pareciera pertenecer a la base del código», dijo Pericin. «Eso ciertamente se hizo para ocultar el código de la auditoría de los desarrolladores de software».

¿Cómo sucedió el Compromiso?

Esto implica que los atacantes no solo tenían un alto grado de familiaridad con el software, sino también el hecho de que su propio sistema de gestión de versiones de software existente se vio comprometido, ya que la clase en cuestión se modificó en el nivel del código fuente para crear un nuevo software. actualización que contiene la biblioteca de puerta trasera, luego firmada y finalmente lanzada a los clientes.

Esto también plantea más preguntas de las que responde, ya que un cambio de esta magnitud solo podría haber sido posible si el sistema de control de versiones se vio comprometido o si el software troyanizado se colocó directamente en la máquina de compilación.

Si bien no está claro de inmediato cómo los atacantes obtuvieron acceso al código base, la revelación del investigador de seguridad Vinoth Kumar acerca de que se puede acceder al servidor de actualización de SolarWinds con la contraseña «solarwinds123» adquiere un nuevo significado dada la superposición en las líneas de tiempo.

Kumar, en un Pío el 14 de diciembre, dijo que notificó a la empresa sobre un repositorio de GitHub de acceso público que estaba filtrando las credenciales de FTP del sitio web de descarga de la empresa en texto sin formato, agregando que un hacker podría usar las credenciales para cargar un ejecutable malicioso y agregarlo a una actualización de SolarWinds.

«Ese repositorio de Github ha estado abierto al público desde el 17 de junio de 2018», dijo Kumar, antes de que se abordara la configuración incorrecta el 22 de noviembre de 2019.

«SUNBURST ilustra la próxima generación de compromisos que se nutren del acceso, la sofisticación y la paciencia», concluyó Pericin. «Para las empresas que operan negocios valiosos o producen software crítico para sus clientes, la inspección del software y el seguimiento de las actualizaciones en busca de signos de manipulación, adiciones maliciosas o no deseadas deben ser parte del proceso de gestión de riesgos».

«Esconderse a simple vista detrás de una marca de software mundialmente conocida o un proceso comercial crítico de confianza le da a este método un acceso que una campaña de phishing solo podría soñar lograr», agregó.

Más de 4000 subdominios comprometidos por SUNBURST

SolarWinds dijo que hasta 18,000 de sus clientes pueden haber sido afectados por el ataque a la cadena de suministro e instó a los usuarios de la plataforma Orion a actualizar el software a la versión 2020.2.1 HF 2 lo antes posible para proteger sus entornos.

Según el investigador de seguridad R. Bansal (@ 0xrb), más 4000 subdominios pertenecientes a importantes empresas e instituciones educativas se infectaron con la puerta trasera SUNBURST, incluidas las de Intel, NVIDIA, la Universidad Estatal de Kent y la Universidad Estatal de Iowa.

Para empeorar las cosas, es posible que el código malicioso agregado a una actualización del software Orion haya pasado desapercibido para el software antivirus y otras herramientas de seguridad en sistemas específicos debido al aviso de soporte de SolarWinds, que establece que sus productos pueden no funcionar correctamente a menos que sus directorios de archivos estén exentos de exploraciones antivirus y restricciones de objetos de política de grupo (GPO).

«Los actores prolíficos persiguen constantemente a clientes de altos ingresos como SolarWinds porque ven una mayor posibilidad de obtener mayores ganancias vendiendo acceso a socios de ransomware y otros compradores», firma de seguridad cibernética Intel 471 dijorespondiendo a la posibilidad de que los delincuentes vendieran el acceso a las redes de la empresa en foros clandestinos.

«Ya sea explotando vulnerabilidades, lanzando campañas de spam o aprovechando el abuso de credenciales, el acceso generalmente se anuncia y se subasta al mejor postor para obtener una ganancia. Queda por ver si esta fue la motivación del incidente actual de SolarWinds».