Se descubrió que un actor de amenazas de Corea del Norte usa dos exploits en Internet Explorer para infectar a las víctimas con su propio implante como parte de un compromiso web estratégico (SWC) dirigido a los periódicos en línea de Corea del Sur.

Ciberseguridad Volexity ha atribuido los ataques a los pozos de riego al actor de amenazas, a quien monitorea como InkySquid y es más conocido como ScarCruft y APT37. Según los informes, The Daily NK, la publicación en cuestión, alojó código malicioso al menos desde finales de marzo de 2021 hasta principios de junio de 2021.

«Enmascarar hábilmente el código de explotación entre el código legítimo» y el uso de malware patentado permite a los atacantes evitar la detección, dijeron los investigadores de Volexity.

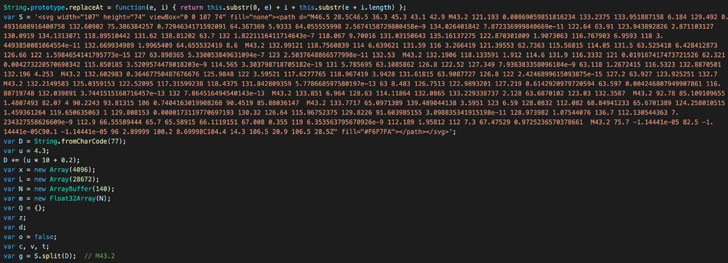

Los ataques involucraron la manipulación de bibliotecas jQuery JavaScript alojadas en la web para proporcionar un código JavaScript confuso adicional desde una URL remota y usarlo para explotar dos errores de Internet Explorer que Microsoft solucionó en agosto de 2020 y marzo de 2021. como resultado de la implementación del El tambaleo de Cobalt Strike y una nueva puerta trasera llamada BLUELIGHT.

- CVE-2020-1380 (puntuación CVSS: 7,5): vulnerabilidad en la memoria del motor de secuencias de comandos

- CVE-2021-26411 (puntaje CVSS: 8.8): vulnerabilidad de corrupción de memoria de Internet Explorer

Vale la pena señalar que ambas deficiencias se explotaron activamente en la naturaleza, y los piratas informáticos de Corea del Norte utilizaron la última para comprometer a los investigadores de seguridad que trabajan en la investigación y el desarrollo de vulnerabilidades en una campaña que surgió a principios de enero de este año.

Se encontró un actor de amenazas no identificado en un conjunto separado de ataques lanzados el mes pasado que explota la misma falla para proporcionar un caballo de acceso remoto (RAT) basado en VBA basado en VBA con todas las funciones en sistemas Windows comprometidos.

BLUELIGHT se usa como carga secundaria después de la entrega exitosa de Cobalt Strike, y funciona como una herramienta de acceso remoto con todas las funciones que brinda acceso completo a un sistema comprometido.

Además de recopilar metadatos del sistema e información sobre los productos antivirus instalados, el malware puede ejecutar shellcode, recuperar cookies y contraseñas de Internet Explorer, Microsoft Edge y Google Chrome, recopilar archivos y descargar cualquier archivo ejecutable cuyos resultados se filtren. a un servidor remoto.

«Aunque los SWC no son tan populares como siempre, siguen siendo un arma en el arsenal de muchos atacantes», dijeron los investigadores. «El uso de exploits arreglados recientemente para Internet Explorer y Microsoft Edge solo funcionará contra una audiencia limitada».