Días después de que el gobierno de EE. UU. tomara medidas para interrumpir la notoria red de bots TrickBot, un grupo de empresas de ciberseguridad y tecnología detalló un esfuerzo coordinado por separado para acabar con la infraestructura de back-end del malware.

La colaboración conjunta, que involucró a la Unidad de Delitos Digitales de Microsoft, Black Lotus Labs de Lumen, ESET, el Centro de Análisis e Intercambio de Información de Servicios Financieros (FS-ISAC), NTT y Symantec de Broadcom, se llevó a cabo después de que la solicitud de detener las operaciones de TrickBot fuera concedida por el Tribunal de Distrito de EE. UU. para el Distrito Este de Virginia.

El desarrollo se produce después de que el Comando Cibernético de EE. UU. montara una campaña para frustrar la propagación de TrickBot debido a las preocupaciones sobre los ataques de ransomware dirigidos a los sistemas de votación antes de las elecciones presidenciales del próximo mes. KrebsOnSecurity informó por primera vez sobre los intentos destinados a impedir la red de bots a principios de este mes.

Microsoft y sus socios analizaron más de 186 000 muestras de TrickBot y las usaron para rastrear la infraestructura de comando y control (C2) del malware empleada para comunicarse con las máquinas víctimas e identificar las direcciones IP de los servidores C2 y otros TTP aplicados para evadir la detección.

«Con esta evidencia, el tribunal otorgó la aprobación para que Microsoft y nuestros socios deshabiliten las direcciones IP, hagan inaccesible el contenido almacenado en los servidores de comando y control, suspendan todos los servicios a los operadores de botnet y bloqueen cualquier esfuerzo de los operadores de TrickBot para comprar o arrendar servidores adicionales”, dijo Microsoft.

Desde su origen como troyano bancario a finales de 2016, TrickBot se ha convertido en una navaja suiza capaz de sustraer información confidencial e incluso lanzar ransomware y kits de herramientas posteriores a la explotación en dispositivos comprometidos, además de incorporarlos a una familia de bots.

“A lo largo de los años, los operadores de TrickBot pudieron construir una botnet masiva y el malware evolucionó hasta convertirse en un malware modular disponible para malware como servicio”, dijo Microsoft.

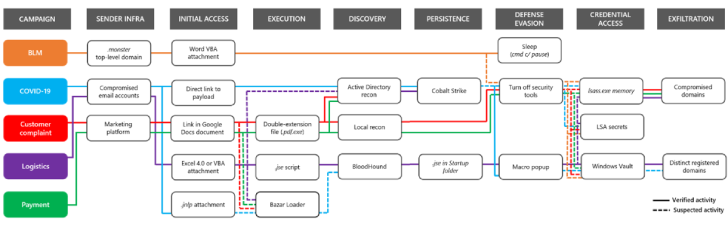

«La infraestructura de TrickBot se puso a disposición de los ciberdelincuentes que utilizaron la red de bots como punto de entrada para campañas operadas por humanos, incluidos ataques que roban credenciales, extraen datos e implementan cargas útiles adicionales, sobre todo el ransomware Ryuk, en las redes de destino».

Generalmente entregado a través de campañas de phishing que aprovechan eventos actuales o señuelos financieros para atraer a los usuarios a abrir archivos adjuntos maliciosos o hacer clic en enlaces a sitios web que alojan el malware, TrickBot también se implementó como una carga útil de segunda etapa de otro botnet nefasto llamado Emotet.

La operación de ciberdelincuencia ha infectado a más de un millón de ordenadores hasta la fecha.

Microsoft, sin embargo, advirtió que no esperaba que la última acción interrumpiera permanentemente a TrickBot, y agregó que los ciberdelincuentes detrás de la botnet probablemente harán esfuerzos para reactivar sus operaciones.

Según Feodo Tracker, con sede en Suiza, ocho servidores de control TrickBot, algunos de los cuales se vieron por primera vez la semana pasada, todavía están en línea después del desmantelamiento.