El lunes, Microsoft anunció la incautación de 42 dominios utilizados por un grupo de ciberespionaje con sede en China que apunta a organizaciones en los Estados Unidos y otros 28 países bajo una orden judicial emitida por un tribunal federal en Virginia.

La compañía de Redmond atribuyó las actividades dañinas al grupo que monitorea como Nickel y a la industria de la seguridad cibernética en general bajo los apodos APT15, Bronze Palace, Ke3Chang, Mirage, Playful Dragon y Vixen Panda. Se espera que el actor Advanced Persistent Threat (APT) esté activo desde al menos 2012.

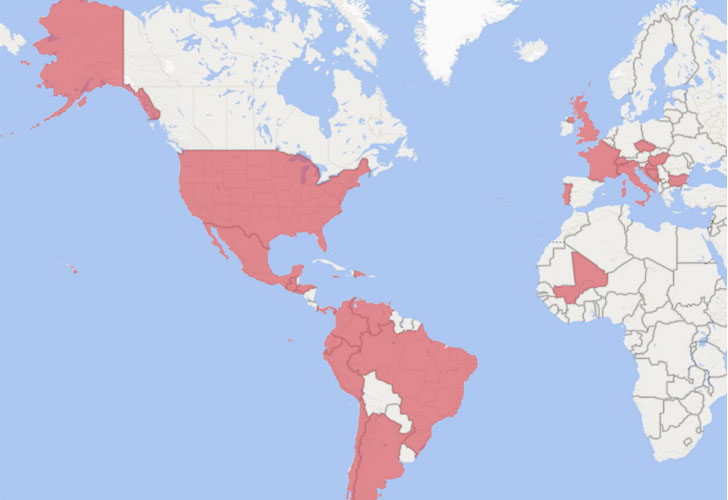

«Nickel se ha centrado en organizaciones del sector público y privado, incluidas organizaciones diplomáticas y ministerios de relaciones exteriores en América del Norte, América Central, América del Sur, el Caribe, Europa y África», dijo Tom, vicepresidente de seguridad y confianza del cliente de Microsoft. Burt, dijo. «A menudo existe una correlación entre los objetivos de Nickel y los intereses geopolíticos de China».

La infraestructura deshonesta permitió al equipo de piratas informáticos mantener el acceso a largo plazo a las máquinas atacadas y llevar a cabo ataques para recopilar información de inteligencia dirigida a agencias gubernamentales anónimas, grupos de expertos y organizaciones de derechos humanos como parte de una campaña de espionaje digital con fecha de septiembre de 2019.

Microsoft calificó los ataques cibernéticos como «altamente sofisticados», utilizando una serie de técnicas, incluidas las infracciones del servicio de acceso remoto y la explotación de vulnerabilidades en dispositivos VPN no reparados, así como Exchange Server y SharePoint, para «insertar malware difícil de detectar que facilite la intrusión, seguimiento y robo. «dar».

Después de obtener el estado inicial, se descubrió que Nickel estaba implementando herramientas de almacenamiento y ladrones como Mimikatz y WDigest para irrumpir en las cuentas de las víctimas, seguido de la entrega de su propio malware, lo que permitió a los actores mantener la perseverancia en las redes de las víctimas durante mucho tiempo. y comportarse con regularidad. filtrado de archivos programado, ejecución de código shell arbitrario y recopilación de correo electrónico de cuentas de Microsoft 365 utilizando credenciales comprometidas.

Varios grupos de puertas traseras que se utilizan para comando y control se monitorean como Neoichor, Leeson, NumbIdea, NullItch y Rokum.

La última ola de ataques se suma a la extensa lista de campañas de vigilancia recopiladas por la APT15 en los últimos años. En julio de 2020, la empresa de seguridad móvil Lookout dio a conocer cuatro aplicaciones legítimas troyanizadas, denominadas SilkBean, DoubleAgent, CarbonSteal y GoldenEagle, que apuntaban a la minoría étnica uigur y la comunidad tibetana para recopilar y transmitir datos personales de los usuarios a los comandantes controlados por el enemigo. y servidores de control.

«A medida que la influencia de China continúa creciendo en todo el mundo y la nación construye lazos bilaterales con más países y expande las asociaciones en apoyo de la iniciativa Belt and Trail de China, creemos que los actores de amenazas con sede en China continuarán apuntando a los clientes en el gobierno», diplomáticos y Sectores de ONG para obtener nuevos conocimientos, presumiblemente en la búsqueda de espionaje económico o objetivos tradicionales de recopilación de inteligencia «, dijo Microsoft.