Microsoft compartió nuevas pautas para vulnerabilidades adicionales que afectan a Windows Print Spooler el jueves y dijo que estaba trabajando para eliminarlas en una próxima actualización de seguridad.

Este problema se rastrea como CVE-2021-34481 (puntuación CVSS: 7,8) y se refiere a un error de escalada de privilegios local que podría explotarse para realizar acciones no autorizadas en el sistema. La compañía le dio crédito al investigador de seguridad Jacob Baines por detectar y reportar el error.

«La elevación de privilegios existe cuando Windows Print Spooler realiza incorrectamente operaciones de archivos privilegiados. Un atacante que explotó con éxito esta vulnerabilidad podría ejecutar código arbitrario con privilegios de SISTEMA», dijo Windows en un comunicado. «Un atacante podría entonces instalar programas, ver, cambiar o eliminar datos, o crear nuevas cuentas con plenos derechos de usuario».

Sin embargo, se debe enfatizar que la explotación exitosa de una vulnerabilidad requiere que un atacante tenga la capacidad de ejecutar código en el sistema de la víctima. En otras palabras, esta vulnerabilidad solo puede explotarse localmente para obtener privilegios elevados en un dispositivo.

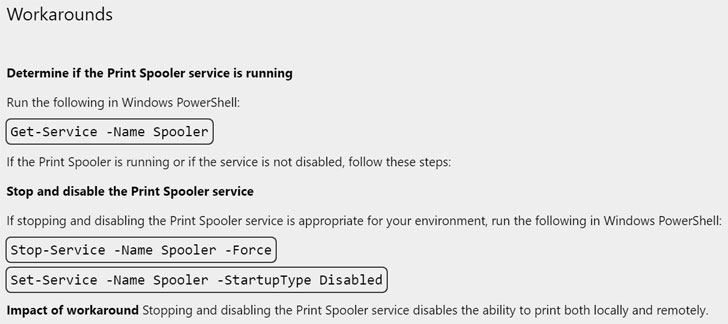

Microsoft recomienda que los usuarios detengan y deshabiliten el servicio Print Spooler para evitar que se aproveche esta vulnerabilidad.

Este desarrollo se produce días después de que una empresa con sede en Redmond lanzara parches para abordar una deficiencia crítica en el mismo componente que se enteró de que se usa activamente para ataques en estado salvaje, lo que lo convierte en el tercer error relacionado con la impresora que sale a la luz. en semanas recientes.

La vulnerabilidad, llamada PrintNightmare (CVE-2021-34527), se deriva de la falta de verificación de permisos en Print Spooler, que permite instalar controladores de impresora maliciosos para ejecutar código de forma remota o escalar permisos locales en sistemas vulnerables.

Sin embargo, más tarde se supo que las actualizaciones de seguridad fuera de banda podrían omitirse por completo en condiciones específicas para lograr tanto la escalada local de permisos como la ejecución remota de código. Desde entonces, Microsoft ha declarado que las correcciones «funcionan según lo diseñado y son efectivas contra las vulnerabilidades conocidas de colas de impresión y otros informes públicos, denominados colectivamente como PrintNightmare».