El día después de las actualizaciones de Patch Tuesday, Microsoft reconoció otra vulnerabilidad de ejecución remota de código en Windows Print Spooler y agregó que estaba trabajando para solucionar un problema en la próxima actualización de seguridad.

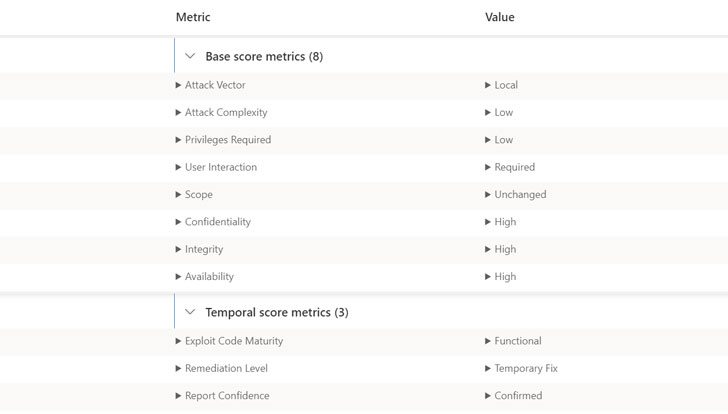

El error no corregido, registrado como CVE-2021-36958 (puntuación CVSS: 7,3), es el último en unirse a la lista de errores conocidos como PrintNightmare que han afectado al servicio de impresión y han salido a la luz en los últimos meses. Victor Mata de FusionX, Accenture Security, a quien se le atribuye haber informado el error, él dijo El problema se informó a Microsoft en diciembre de 2020.

«Si Windows Print Spooler realiza incorrectamente operaciones de archivos privilegiados, existe una vulnerabilidad de ejecución remota de código», dijo la compañía en su boletín informativo fuera de banda, reiterando los detalles de la vulnerabilidad para CVE-2021-34481. «Un atacante que explotara con éxito esta vulnerabilidad podría ejecutar código arbitrario con privilegios de SISTEMA. Un atacante podría luego instalar programas, ver, cambiar o eliminar datos, o crear nuevas cuentas con todos los derechos de usuario».

Vale la pena señalar que, desde entonces, Windows lanzó actualizaciones que cambiaron el comportamiento predeterminado de Mostrar e imprimir, evitando efectivamente que los usuarios que no son administradores instalen o actualicen controladores de impresora nuevos y existentes utilizando controladores desde una computadora o servidor remoto sin ser promovidos primero a administrador. .

Microsoft recomienda que los usuarios detengan y deshabiliten el servicio Print Spooler para evitar que se aproveche esta vulnerabilidad. El CERT en la Nota de vulnerabilidad también aconseja a los usuarios que bloqueen el tráfico SMB saliente para evitar la conexión a una impresora compartida malintencionada.