Microsoft advierte contra una campaña de phishing a gran escala que utiliza enlaces de redirección abiertos en las comunicaciones por correo electrónico como un vector que obliga a los usuarios a visitar sitios web maliciosos mientras elude de manera efectiva el software de seguridad.

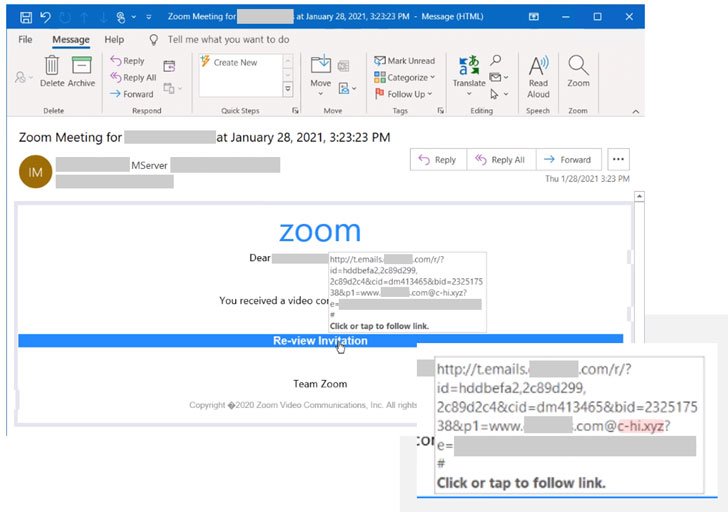

«Los atacantes combinan estos enlaces con señuelos de ingeniería social que se hacen pasar por conocidas herramientas y servicios de productividad para atraer a los usuarios a hacer clic», dijo el equipo de inteligencia de amenazas de Microsoft 365 Defender en un informe publicado esta semana.

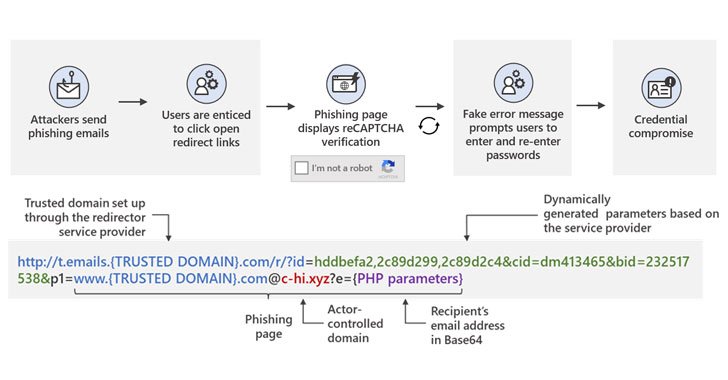

«Esto conduce a una serie de redireccionamientos, incluida la página de verificación de CAPTCHA, que agrega un sentido de legitimidad e intenta evitar algunos sistemas de análisis automatizados, antes de que el usuario llegue a una página de inicio de sesión falsa. En última instancia, esto compromete las credenciales que exponen a los usuarios y sus organizaciones a más ataques”.

Aunque los enlaces redirigidos en los mensajes de correo electrónico sirven como una herramienta esencial para redirigir a los destinatarios a sitios web de terceros o para rastrear los clics y medir el éxito de las campañas de ventas y marketing, los adversarios pueden usar la misma técnica para redirigir dichos enlaces a su propia infraestructura en al mismo tiempo, deje intacto el dominio de confianza en toda la URL para evitar el análisis por parte de los motores antimalware, incluso si los usuarios intentan pasar el cursor sobre los enlaces para comprobar si hay signos de contenido sospechoso.

Para llevar a las víctimas potenciales a los sitios de phishing, las URL de redireccionamiento incrustadas en el mensaje se configuran mediante un servicio legítimo, mientras que los dominios finales controlados por los actores en el enlace usan .xyz, .club, .shop y .online top -dominios de nivel (por ejemplo, «c -tl[.]xyz «), pero que se pasan como parámetros para evitar soluciones de puerta de enlace de correo electrónico.

Microsoft dijo que había observado al menos 350 dominios de phishing únicos en la campaña, otro intento de detección encubierta, lo que subraya el uso efectivo de cebos de ingeniería social convincentes para estar bien elaborados por notificaciones de aplicaciones como Office 365 y Zoom. tecnología de escape de escape y una infraestructura permanente para realizar ataques.

«Esto no solo muestra hasta qué punto se está realizando el ataque, sino también cuánto están invirtiendo los atacantes en él, lo que indica beneficios potencialmente significativos», dijeron los investigadores.

Para darle al ataque un toque de autenticidad, hacer clic en un enlace especialmente diseñado redirigirá a los usuarios a una página de destino maliciosa que utiliza Google reCAPTCHA para bloquear cualquier intento de escaneo dinámico. Una vez que se completa la verificación de CAPTCHA, las víctimas verán una página de inicio de sesión fraudulenta que imita un servicio conocido, como Microsoft Office 365, solo para borrar sus contraseñas después de enviar la información.

«Esta campaña de phishing es un ejemplo de tormenta perfecta [social engineering, detection evasion, and a large attack infrastructure] en un esfuerzo por robar los detalles de inicio de sesión y eventualmente ingresar a la red «, anotaron los investigadores. “Y debido a que el 91 % de todos los ataques cibernéticos provienen del correo electrónico, las organizaciones deben tener una solución de seguridad que les brinde una defensa de múltiples capas contra este tipo de ataques. . «