El infame malware de criptomonedas multiplataforma ha seguido refinando y refinando sus técnicas para infectar los sistemas operativos Windows y Linux al enfocarse en vulnerabilidades más antiguas mientras se enfoca en varios mecanismos de diseminación para maximizar la efectividad de su campaña.

«LemonDuck, un malware robusto y activamente actualizado que es conocido principalmente por sus botnets y objetivos de criptomonedas, siguió la misma trayectoria al adoptar comportamientos más sofisticados y escalar sus operaciones», dijo Microsoft en una publicación técnica publicada la semana pasada. «Hoy, además de aprovechar los recursos para sus actividades botánicas y mineras tradicionales, LemonDuck roba credenciales, elimina los controles de seguridad, se propaga por correo electrónico, se mueve lateralmente y finalmente descarta otras herramientas de recursos humanos».

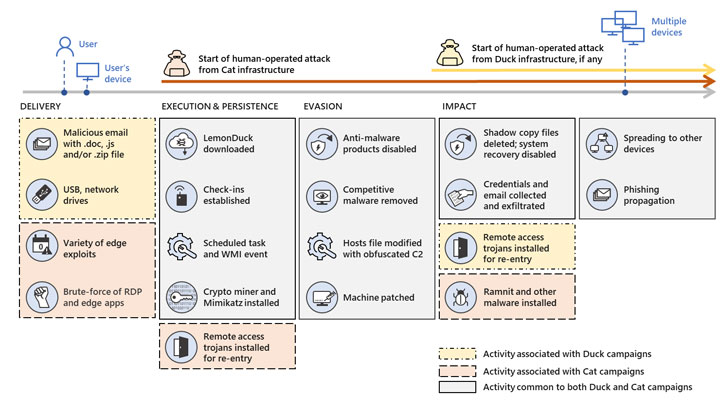

El malware es conocido por su capacidad de propagarse rápidamente a través de una red infectada para facilitar el robo de información y convertir las máquinas en robots de criptomonedas al redirigir sus recursos informáticos a la minería ilegal de criptomonedas. En particular, LemonDuck actúa como un cargador para ataques posteriores, que implican el robo de credenciales y la instalación de implantes de la siguiente fase, lo que podría actuar como puerta de entrada a diversas amenazas maliciosas, incluido el ransomware.

Las actividades de LemonDuck se registraron por primera vez en China en mayo de 2019, antes de recibir cebos sobre COVID-19 en ataques de correo electrónico en 2020 e incluso los errores del servidor de intercambio «ProxyLogon» recientemente resueltos para obtener acceso a sistemas no corregidos. Otra táctica notable es su capacidad para borrar «otros atacantes del dispositivo comprometido al deshacerse del malware de la competencia y prevenir nuevas infecciones parcheando las mismas vulnerabilidades que usó para obtener acceso».

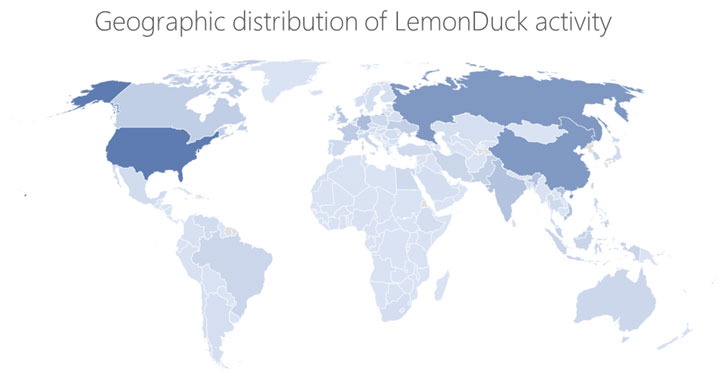

Los ataques del malware LemonDuck se centraron principalmente en el sector manufacturero y el IoT, y la mayoría de los enfrentamientos fueron presenciados por EE. UU., Rusia, China, Alemania, Reino Unido, India, Corea, Canadá, Francia y Vietnam.

Además, Microsoft demostró las operaciones de una segunda entidad que se basa en LemonDuck para lograr «objetivos independientes», que la empresa denominó en código «LemonCat». Según se informa, la infraestructura de ataque asociada con la variante «Cat» apareció en enero de 2021, lo que finalmente condujo a su uso en ataques de vulnerabilidad dirigidos a Microsoft Exchange Server. Las intrusiones posteriores que usaban dominios Cat llevaron a la instalación de puertas traseras, el robo de credenciales y datos, y la entrega de malware, a menudo un troyano de Windows llamado Ramnit.

«El hecho de que la infraestructura de Cat se utilice para campañas más peligrosas no impide que la infraestructura de Duck se infecte con malware», dijo Microsoft. «En cambio, esta inteligencia agrega un contexto importante para comprender esta amenaza: el mismo conjunto de herramientas, enfoques y métodos se pueden reutilizar a intervalos dinámicos para lograr un mayor impacto».

Actualizaciones: Al examinar el comportamiento del atacante después de la infección de Microsoft el jueves, reveló las tácticas promocionales de LemonDuck, que permiten compensaciones comprometidas por robots y campañas de correo electrónico impulsadas por robots, y señaló que se basa en técnicas de malware sin archivos para remediar y eliminación no trivial.

“LemonDuck intenta desactivar automáticamente Microsoft Defender para el monitoreo en tiempo real de Endpoint y agrega unidades de disco completas, específicamente la unidad C: , a la lista de exclusión de Microsoft Defender”, dijo el equipo de inteligencia de amenazas de Microsoft 365 Defender, que refleja las tácticas lanzadas recientemente. adoptado por una nueva variedad de malware llamada «MosaicLoader» para frustrar el análisis antivirus.

Según los informes, la cadena de ataque también utiliza una amplia gama de kits de herramientas patentados y de código abierto disponibles gratuitamente para facilitar el robo de credenciales, el movimiento lateral, la escalada de autorización e incluso borrar los rastros de todos los demás botnets, mineros y malware de la competencia del dispositivo infectado al descargar el Implante superior XMRig dentro del mecanismo de monetización.