Microsoft presentó un nuevo malware implementado por un grupo de piratas informáticos detrás del ataque a la cadena de suministro de SolarWinds en diciembre pasado para entregar cargas útiles adicionales y robar información confidencial de los servidores de Active Directory Federation Services (AD FS).

El Threat Intelligence Center (MSTIC) del gigante tecnológico recibió el nombre en código de «puertas traseras pasivas y altamente específicas» de FoggyWeb, lo que lo convierte en un jugador de amenazas rastreado como la última herramienta de Nobelium en una larga lista de armas cibernéticas como Sunburst, Sunspot, Raindrop, Teardrop, GoldMax, Buscador de oro. , Sibot, Flipflop, NativeZone, EnvyScout, BoomBox y VaporRage.

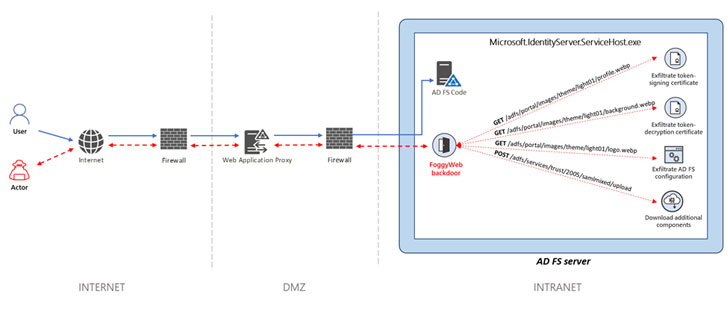

«Una vez que Nobelium obtiene las credenciales y compromete con éxito el servidor, el jugador confía en este enfoque para mantener la persistencia y profundizar su infiltración con herramientas y malware sofisticados», dijeron los investigadores de MSTIC. «Nobelium utiliza FoggyWeb para filtrar de forma remota la base de datos de configuración del servidor AD FS comprometida, el certificado de firma de token descifrado y el certificado de descifrado de token, así como para descargar y ejecutar otros componentes».

Microsoft dijo que había estado observando FoggyWeb en la naturaleza desde abril de 2021, y describió el implante como una «DLL residente de memoria maliciosa».

Nobelium es un apodo que la compañía le dio a un grupo de piratería de un estado-nación ampliamente conocido como APT29, The Dukes o Cozy Bear, una amenaza persistente avanzada atribuida al servicio de inteligencia exterior de Rusia (SVR), y se creía que estaba detrás de ella. un ataque a gran escala en SolarWinds que salió en diciembre de 2020. El adversario detrás de esta campaña también está siendo rastreado bajo varios nombres en clave como UNC2452 (FireEye), SolarStorm (unidad 42), StellarParticle (CrowdStrike), Dark Halo (Volexity) y Iron Ritual (Secureworks).

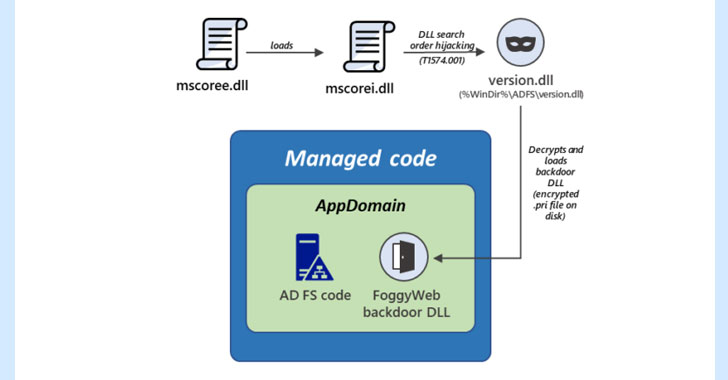

FoggyWeb, instalado mediante un cargador que utiliza una técnica llamada secuestro de DLL, puede transferir información confidencial de un servidor AD FS comprometido y también recibir y ejecutar otros archivos de datos maliciosos obtenidos de un servidor remoto controlado por un atacante. También está diseñado para monitorear todas las solicitudes HTTP GET y POST entrantes enviadas al servidor desde la intranet (o Internet) y capturar las solicitudes HTTP que son de interés para el suscriptor.

«La protección de los servidores AD FS es clave para mitigar los ataques de Nobelium», dijeron los investigadores. «La detección y el bloqueo de malware, la actividad de los atacantes y otros artefactos maliciosos en los servidores AD FS pueden romper pasos críticos en las cadenas de ataque conocidas de Nobelium. Los clientes deben revisar la configuración del servidor AD FS e implementar cambios para proteger estos sistemas de los ataques».