Entonces ha decidido configurar un excelente programa de escaneo de vulnerabilidades. Ésta es una de las mejores formas de evitar la filtración de datos. Sin embargo, la frecuencia con la que debe realizar un análisis no es una pregunta fácil. Las respuestas no son las mismas para cada tipo de organización o cada tipo de sistema que escanea.

Esta guía lo ayudará a comprender las preguntas que debe hacerse y lo ayudará a encontrar las respuestas adecuadas para usted.

Resumen

Con qué frecuencia se deben ejecutar las comprobaciones de vulnerabilidad

Muchos de los consejos a continuación dependen de lo que esté escaneando exactamente. Si aún no está seguro, consulte esta guía completa de análisis de vulnerabilidades.

Una vez que haya decidido qué sistemas deben estar dentro de su alcance y qué tipo de escáner necesita, estará listo para comenzar a escanear. Entonces, ¿con qué frecuencia debería ejecutar comprobaciones de vulnerabilidad, idealmente?

Aquí hay cinco estrategias para considerar y discutir qué escenarios funcionan mejor:

- Basado en cambios

- Basado en la higiene

- Por acuerdo

- Basado en recursos

- Basado en amenazas emergentes

Basado en cambios

Las empresas de tecnología de rápido movimiento a menudo implementan cambios de código o infraestructura varias veces al día, mientras que otras organizaciones pueden tener configuraciones relativamente estáticas y es posible que no realicen cambios regulares en ninguno de sus sistemas.

La complejidad de la tecnología que utilizamos significa que cualquier cambio puede provocar un error de configuración catastrófico o la implementación accidental de un componente con vulnerabilidades conocidas. Por esta razón, es un enfoque sensato ejecutar un análisis de vulnerabilidades después de que se hayan aplicado incluso pequeños cambios a sus sistemas.

Debido a que se basa en el cambio, este enfoque es más adecuado para activos que cambian rápidamente, como aplicaciones web o infraestructura en la nube como AWS, Azure y GCP, donde los nuevos activos se pueden implementar y destruir minuto a minuto. Esto es especialmente útil en los casos en que estos sistemas están expuestos a la Internet pública.

Por esta razón, muchas empresas han optado por integrar herramientas de prueba en sus canales de implementación automáticamente a través de una API con la herramienta de escaneo seleccionada.

También vale la pena considerar cuán complejo es el cambio que está realizando.

Si bien las herramientas automatizadas son excelentes para las pruebas regulares, cuanto más grande o más dramático sea un cambio, más debe considerar realizar una prueba de penetración para verificar que no se hayan implementado problemas.

Buenos ejemplos de esto pueden ser cambios estructurales importantes en la arquitectura de las aplicaciones web, cambios importantes en la autenticación o autorización, o características nuevas importantes que aportan mucha complejidad. Por el lado de la infraestructura, una gran migración a la nube o un cambio de un proveedor de nube a otro puede ser equivalente.

Basado en la higiene

Incluso si no realiza cambios regulares en sus sistemas, todavía existe una razón increíblemente importante para escanear sus sistemas con regularidad, y esto a menudo es pasado por alto por las organizaciones que están comenzando a escanear en busca de vulnerabilidades.

Los investigadores de seguridad encuentran regularmente nuevas vulnerabilidades en software de todo tipo, y el código de explotación pública que hace que su uso indebido sea muy sencillo se puede lanzar en cualquier momento. Esto es lo que ha provocado algunos de los hacks más impresionantes de la historia reciente, desde romper el Equifax hasta el ransomware Wannacry, ambos causados por el descubrimiento de nuevas fallas en el software común, y los delincuentes rápidamente armaron exploits para sus propios fines.

Ningún software está exento de esta regla. Ya sea su servidor web, sistemas operativos, el marco de desarrollo específico que está utilizando, su VPN remota o firewall. El resultado final es que a pesar de que ayer le hicieron un escaneo que decía que estaba a salvo, es posible que mañana no sea necesariamente cierto.

Todos los días aparecen nuevas vulnerabilidades, por lo que incluso si no se implementan cambios en sus sistemas, pueden volverse vulnerables de la noche a la mañana.

¿Eso significa que debería ejecutar un análisis de vulnerabilidades todo el tiempo? No necesariamente, ya que esto podría causar problemas por tráfico excesivo o enmascarar problemas potenciales.

El notorio ataque cibernético de WannaCry nos muestra que los plazos son tensos en tales situaciones, y las organizaciones que no responden de manera oportuna para detectar y corregir sus problemas de seguridad están en riesgo. Microsoft lanzó una solución para la vulnerabilidad WannaCry, que se extendió solo 59 días antes de los ataques. Además, los atacantes pudieron crear un exploit y empezar a comprometer las máquinas solo 28 días después de que el exploit público escapara.

Si observa las líneas de tiempo solo en este caso, está claro que no realizar el escaneo de vulnerabilidades y la resolución de problemas durante el período de 30 a 60 días es un gran riesgo, y tenga en cuenta que puede llevar algún tiempo solucionarlo incluso después de descubrir el problema.

Nuestra recomendación para una buena higiene cibernética para la mayoría de las empresas es utilizar un escáner de vulnerabilidades en su infraestructura externa al menos una vez al mes para estar un paso por delante de estas desagradables sorpresas. Para las organizaciones con mayor sensibilidad a la seguridad cibernética, el escaneo semanal o incluso diario puede tener más sentido. Del mismo modo, los controles de la infraestructura interna una vez al mes ayudan a mantener una buena higiene cibernética.

Para las aplicaciones web, el escaneo regular de su marco y componentes de infraestructura tiene el mismo sentido, pero si está buscando errores en su propio código utilizando escaneos validados, un enfoque basado en cambios tiene mucho más sentido.

Por acuerdo

Si ejecuta verificaciones de vulnerabilidades para verificar el cumplimiento, las regulaciones específicas a menudo establecen explícitamente con qué frecuencia se deben realizar las verificaciones de vulnerabilidades. Por ejemplo, PCI DSS requiere que se realicen análisis externos trimestrales en los sistemas dentro de su alcance.

Sin embargo, debe pensar detenidamente sobre su estrategia de escaneo, ya que las reglas regulatorias están pensadas como una guía universal que puede no ser apropiada para su negocio.

La mera comparación de esta regulación de 90 días con las líneas de tiempo que vemos en el ejemplo anterior de WannaCry nos muestra que tales pautas no siempre obtienen mostaza. Si realmente desea mantenerse a salvo, en lugar de simplemente marcar la casilla, a menudo tiene sentido ir más allá de estas reglas de la manera descrita anteriormente.

Basado en recursos

Los escáneres de vulnerabilidades pueden producir una gran cantidad de información y revelar muchas deficiencias, algunas de las cuales supondrán un riesgo mayor que otras. Dada la cantidad de información que debe procesarse y la cantidad de trabajo que debe realizarse para abordar estas deficiencias, puede ser tentador pensar que solo tiene sentido escanear con la frecuencia que pueda manejar todos los resultados, como un cuarto.

Si bien esta sería una buena forma de hacer las cosas, desafortunadamente, las nuevas vulnerabilidades se detectan con mucha más frecuencia, por lo que que limitar el escaneo a la frecuencia con la que puede manejar la salida, es mucho más prudente buscar un escáner que genere menos ruido en primer lugar. y le ayudará a concentrarse primero en los problemas más importantes; y le brinda orientación sobre los horizontes temporales que los demás deben abordar.

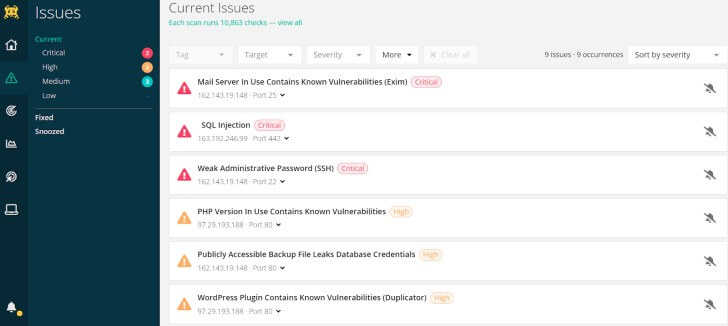

Un intruso es un ejemplo de este tipo de escáner. Ha sido diseñado para priorizar automáticamente los problemas que tienen un impacto real en su seguridad y filtrar el ruido de información de los resultados de su análisis. Los resultados del escaneo de intrusos se adaptan a los sistemas conectados a Internet, lo que significa que pueden ayudarlo a monitorear y limitar el área de ataque.

|

| Captura de pantalla de la página Problemas de intrusos que ayuda a los equipos técnicos a identificar rápidamente lo que necesita su atención inmediata. |

También es que, como humanos, comenzamos a ignorar las cosas cuando son demasiado ruidosas. La fatiga de las alertas es un problema real de ciberseguridad, por lo que debe asegurarse de estar trabajando con una herramienta que no le envía información las 24 horas del día, los 7 días de la semana, ya que puede hacer que deje de prestar atención y sea más probable que lo haga. pasar por alto cuestiones importantes. cuando suceden. Recuerde tener esto en cuenta al elegir un escáner, ya que es un error común pensar que el que le brinda la mayor cantidad de rendimiento es el mejor.

Basado en amenazas emergentes

Ahora que ha decidido qué plan ejecutar el escaneo, vale la pena considerar lo que sucede en los huecos cuando no está escaneando.

Por ejemplo, supongamos que ha decidido que un escaneo mensual tiene sentido para que pueda realizar un seguimiento de los cambios que realice. Esto es genial, pero como muestran las líneas de tiempo de los avances de Equifax, puede tener un problema en tan solo 30 días si la vulnerabilidad se descubre el día después de su último escaneo. Cuando combinamos nuestros pensamientos sobre la fatiga y la fatiga anteriores, simplemente programar un examen diario puede no ser la mejor manera de evitarlo.

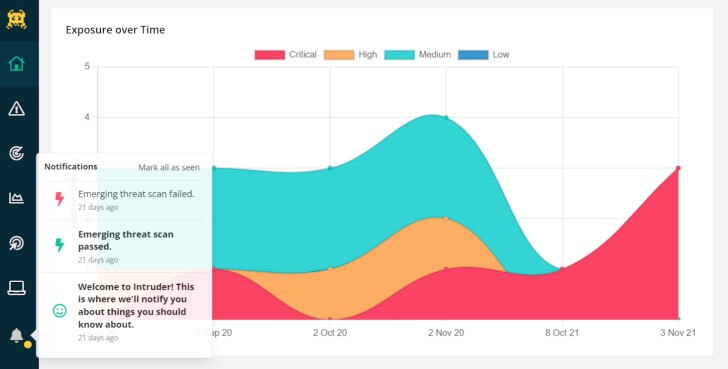

Para abordar este problema, algunos escáneres de vulnerabilidades brindan formas de cubrir estas brechas; algunos lo hacen almacenando la información obtenida durante el último escaneo y alertándole si esa información es relevante para cualquier nueva vulnerabilidad a medida que esté disponible.

En el caso de Intruder, que también ofrece un concepto similar llamado «Análisis de amenazas emergentes», su software analiza de forma proactiva a los clientes cada vez que surge una nueva vulnerabilidad. Esto asegura que toda la información esté actualizada y que no se generen alertas falsas basadas en información antigua.

|

| Tan pronto como se descubran nuevas vulnerabilidades, Intruder escaneará proactivamente sus sistemas y lo alertará automáticamente. |

Para resumirlo

Como ocurre con muchos problemas de seguridad cibernética, no existe un enfoque único para encontrar la frecuencia de escaneo ideal. La respuesta variará según el tipo de activos que proteja o la industria en particular en la que opere. Esperamos que este artículo le haya ayudado a tomar una decisión informada sobre la frecuencia correcta de análisis de vulnerabilidades para su propia organización.

Plataforma de evaluación de vulnerabilidades de intrusos

Intruder es una herramienta de evaluación de vulnerabilidades totalmente automatizada diseñada para monitorear su infraestructura en busca de más de 10,000 vulnerabilidades conocidas. Está diseñado para ahorrarle tiempo al ejecutar de manera proactiva escaneos de seguridad, monitorear cambios en la red, sincronizar sistemas en la nube y más. El intruso genera un informe que describe los problemas y ofrece soluciones útiles, para que pueda encontrar y corregir sus vulnerabilidades antes de que los piratas informáticos puedan alcanzarlas.

Intruder ofrece una prueba gratuita de 30 días de su plataforma de evaluación de vulnerabilidades. ¡Visite su sitio web hoy y pruébelo!