Hoy estoy discutiendo un vector de ataque que conduce a la diseminación entre organizaciones, diseminación local en el hogar. Aunque este vector a menudo se pasa por alto, es especialmente relevante hoy en día porque muchos empleados corporativos siguen trabajando desde casa.

En esta publicación, comparo la promoción local doméstica con los vectores tradicionales a través de los cuales la amenaza (especialmente el ransomware) se propaga por toda la organización. Discuto las razones por las que este tipo de difusión es problemática tanto para los empleados como para las empresas. Finalmente, ofrezco soluciones simples para mitigar el riesgo de tales tácticas.

¿Por qué deberían estar interesados los socios de seguridad y TI?

Los ataques de ciclo largo de hoy en día suelen reconocer el entorno de la víctima durante semanas, si no meses. Durante este tiempo, el atacante obtendrá una gran cantidad de conocimientos sobre los sistemas siguiendo los pasos de la víctima. Este tiempo adicional de pasar el rato en el entorno de la víctima, combinado con un entorno de trabajo mantenido ad-hoc desde el hogar, representa tanto avenida de entrada por ataques a su red y también avenida de salida por un ataque desde su red a los dispositivos personales de sus empleados.

Tácticas contrastantes

- Distribución tradicional: durante algún tiempo en 2020, incluso después de la transición a WFH, el ransomware continuó propagándose a través de algunos de los mismos vectores que antes. La difusión era común a través del correo electrónico, sitios web maliciosos, vulnerabilidades del servidor, nube privada y uso compartido de archivos. A menudo, esto era suficiente para alimentar al atacante en el entorno de la víctima. Sin embargo, antes de nuestro estilo de vida de la FMH, cuando se extendió entre las organizaciones, muchos de estos vectores eran en gran parte inutilizables. Esto conduce a una reducción natural de la infección a una sola organización.

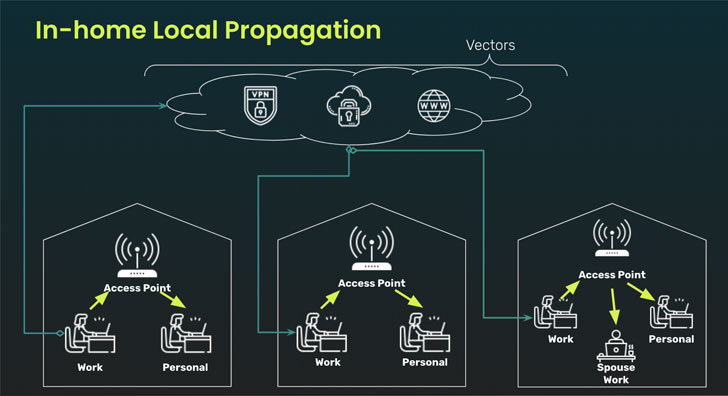

- Propagación local en el hogar: recientemente, los atacantes han estado omitiendo zonas de sus víctimas corporativas originales a sistemas vecinos, incluidos otros puntos finales en el hogar de la víctima. No está 100% claro si esto se debe a la proliferación natural de las encuestas que realizan como parte de sus esfuerzos de doble extorsión (donde se requiere un rescate por descifrar archivos y un segundo rescate para evitar el robo de archivos robados). archivos) o si es porque están captando el punto de que otras víctimas están a metros de distancia.

Este salto a los sistemas físicamente locales se puede realizar a través de vectores de propagación tradicionales, como el intercambio abierto de archivos, a través de la explotación local (red doméstica) de vulnerabilidades, o a través de los propios puntos de acceso (AP). Los AP / enrutadores domésticos a menudo son:

- Calidad del consumidor

- Configurado incorrectamente (a menudo con contraseñas de administrador estándar/predeterminadas)

- No hay encriptación ni ninguna medida de seguridad entre los dispositivos.

- Y puede olvidarse de la detección y la respuesta porque ningún protocolo de estos dispositivos llega a ningún proveedor de servicios SIEM, SOC o MDR.

Esto deja a los actores de amenazas la oportunidad de propagarse a través de la promoción local nacional.

Hay varios beneficios claros para ellos.

Infecciones del equipo personal de los empleados:

- Si bien esto podría significar que otra parte podría interrumpir el pago del rescate (empleado), el valor real de extenderse a las instalaciones personales de un empleado es el apalancamiento para hacer cumplir o afectar un pago corporativo. Imagine por un momento que el empleado en cuestión es un director de TI y, al alentar a su equipo de administración a pagar un rescate para restaurar la continuidad del negocio, también creen que podrían descifrar el álbum de fotos de su familia, la máquina tragamonedas o la computadora portátil del trabajo de su esposo.

Infección de empresas de terceros

- Como se describió anteriormente, las formas de moverse a entornos comerciales separados eran limitadas o estaban bien protegidas. Pero con los empleados de diferentes empresas que viven juntos (cónyuges, compañeros de habitación) o comparten el acceso a Internet (vecinos), otra víctima corporativa potencial es solo un trampolín, probablemente a través de un AP / enrutador mal configurado.

Consecuencias

- La promoción local local es una responsabilidad mayor para las empresas que enfrentan un ataque de ransomware, ya que las víctimas cruzan los límites corporativos y organizacionales.

- Además, la capacidad de mitigar los riesgos es limitada porque es poco probable que tengan control directo sobre la infraestructura de red de los empleados en el hogar. De hecho, el propio departamento defiende con vehemencia al departamento, refiriéndose a preocupaciones de privacidad, otra posible responsabilidad para usted.

Acción correctiva

Para mitigar el riesgo de propagación local de ransomware (u otro malware malicioso en el hogar), los equipos de TI y seguridad pueden considerar los siguientes pasos:

- Admite una configuración robusta de dispositivos de red propiedad de los empleados

- Proporcione actualizaciones de software remotas confiables para mantener la higiene del punto final del cliente en un nivel decente.

- Identifique y corrija vulnerabilidades en los puntos finales del cliente

- Participe en actividades de respuesta y detección de amenazas en sus endpoints y entornos.

Espero que este artículo haya resaltado un vector que es particularmente importante en el panorama actual. Para obtener más información sobre la distribución local en el entorno doméstico, visite nuestro seminario web, El desarrollo del ransomware como mecanismo y servicio de entrega de malware, donde analizo este fenómeno con un panel de expertos en ciberseguridad. O bien, para obtener más información sobre el desarrollo futuro del ransomware, consulte nuestro documento técnico sobre Rise of Ransomware-as-a-Service, en el que he contribuido.

Nota: este artículo está escrito y escrito Sean Hittel, Distinguido ingeniero de seguridad en ActZero.ai. Tiene más de 20 años de experiencia en el diseño de nuevos conceptos de motores de protección contra amenazas.

ActZero.ai pide que se cubra la ciberseguridad para las pymes y medianas empresas de MB. Su MDR inteligente brinda monitoreo, protección y soporte de respuesta las 24 horas del día, los 7 días de la semana, que va mucho más allá de otras soluciones de software de terceros. Sus equipos de científicos de datos utilizan tecnologías de vanguardia, como AI y ML, para escalar recursos, identificar vulnerabilidades y eliminar más amenazas en menos tiempo. Trabajan activamente con los clientes para respaldar la ingeniería de seguridad, aumentar la eficiencia y la eficacia internas y, en última instancia, construir una posición avanzada en ciberseguridad. Ya sea que respalde una estrategia de seguridad existente o sirva como línea de defensa principal, ActZero permite el crecimiento del negocio al permitir que los clientes cubran más territorios.