Los sectores de la salud y la educación son un objetivo frecuente de un nuevo aumento en la actividad de credenciales de lo que es un ladrón de información y registrador de teclas «altamente modular», que traza la dirección de un mayor desarrollo del actor de amenazas mientras permanece bajo el radar.

Según Cisco Talos, una campaña de malware llamada «Solarmarker» se considera activa desde septiembre de 2020, y los datos de telemetría apuntan a acciones dañinas desde abril de 2020. «Robo de información residual y de credenciales», dijeron los investigadores de Talos Andrew Windsor y Chris Neal en un artículo técnico publicado la semana pasada.

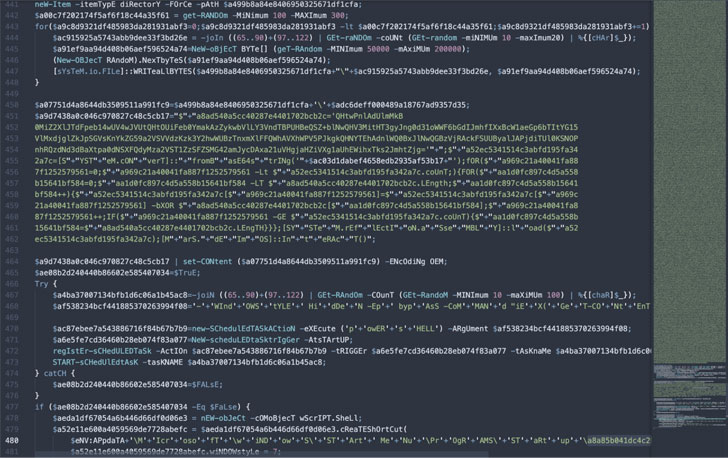

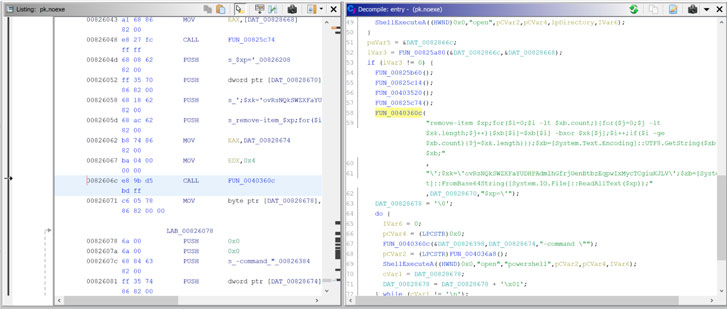

Las infecciones constan de múltiples partes móviles, la principal es el módulo de ensamblaje .NET, que sirve como generador de perfiles del sistema y en el host de la víctima sirve como base para la comunicación de comando y control (C2) y otras acciones maliciosas, incluida la implementación de robo de información. componentes como Jupyter y Urano (probablemente una referencia a Urano).

Mientras que el primero cuenta con la capacidad de robar datos personales, inicios de sesión y valores de formularios enviados de los navegadores Firefox y Google Chrome de la víctima, el segundo, una carga útil no reportada anteriormente, actúa como un registrador de teclas para capturar las pulsaciones de teclas del usuario.

La actividad renovada también estuvo acompañada de un cambio de táctica y múltiples repeticiones de la cadena infecciosa, aunque el actor de amenazas se dio cuenta del antiguo truco del envenenamiento de SEO, que se refiere al abuso de la optimización de motores de búsqueda (SEO). Obtenga más atención y atraiga sitios maliciosos o haga que sus archivos de goteo sean visibles en los resultados del motor de búsqueda.

«Los operadores del malware conocido como SolarMarker, Jupyter, [and] otros nombres están tratando de encontrar un nuevo éxito utilizando una técnica antigua: el envenenamiento de SEO ”, el equipo de inteligencia de seguridad de Microsoft publicado en junio. «Usan miles de documentos PDF llenos de palabras clave y enlaces de SEO que inician una cadena de redireccionamientos que finalmente conducen al malware.

El análisis estático y dinámico de Talos de los artefactos de Solarmarker apunta a un adversario de habla rusa, aunque el grupo de inteligencia de amenazas sospecha que los creadores de malware pueden haberlos diseñado deliberadamente de esta manera en un intento de engañarlos.

«El jugador detrás de la campaña Solarmarker tiene habilidades intermedias a avanzadas», concluyeron los investigadores. «Mantener una cantidad de infraestructuras interconectadas y rotativas y generar una cantidad aparentemente ilimitada de archivos cuentagotas iniciales con diferentes nombres requiere un esfuerzo considerable».

El actor también está mostrando determinación para garantizar la continuación de su campaña, como la actualización de los métodos de encriptación para las comunicaciones C2 en la DLL de Mars después de que los investigadores desarmaran públicamente los componentes de malware anteriores, además de una estrategia de eliminación más típica. Hosts de infraestructura C2″.