Los operadores de botnets han explotado múltiples vulnerabilidades de día cero en grabadoras de video digital (DVR) para sistemas de vigilancia fabricados por LILIN, con sede en Taiwán, para infectar y cooptar dispositivos vulnerables en una familia de bots de denegación de servicio.

Los hallazgos provienen del equipo Netlab de la firma de seguridad china Qihoo 360, que dice que diferentes grupos de ataque han estado utilizando las vulnerabilidades de día cero de LILIN DVR para propagar las botnets Chalubo, FBot y Moobot al menos desde el 30 de agosto de 2019.

Los investigadores de Netlab dijeron que se comunicaron con LILIN el 19 de enero de 2020, aunque no fue hasta un mes después que el proveedor lanzó una actualización de firmware (2.0b60_20200207) que aborda las vulnerabilidades.

El desarrollo se produce a medida que los dispositivos IoT se utilizan cada vez más como superficie de ataque para lanzar ataques DDoS y como servidores proxy para participar en diversas formas de ciberdelincuencia.

¿De qué se tratan los días cero de LILIN?

La falla en sí misma se refiere a una cadena de vulnerabilidades que hacen uso de credenciales de inicio de sesión codificadas (root/icatch99 y report/8Jg0SR8K50), lo que podría otorgar a un atacante la capacidad de modificar el archivo de configuración de un DVR e inyectar comandos de puerta trasera cuando el servidor FTP o NTP las configuraciones están sincronizadas.

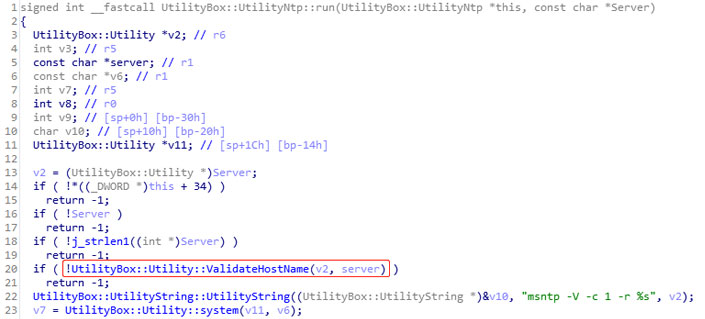

En un escenario separado, los investigadores encontraron que el proceso responsable de la sincronización de tiempo NTP (NTPUpdate) no verifica los caracteres especiales en el servidor pasado como entrada, lo que hace posible que los atacantes inyecten y ejecuten comandos del sistema.

La versión recién parcheada soluciona las fallas al validar el nombre de host para evitar la ejecución del comando.

Hacer cumplir contraseñas seguras

Netlab dijo que los operadores detrás de la botnet Chalubo fueron los primeros en explotar la vulnerabilidad NTPUpdate para secuestrar los DVR de LILIN en agosto pasado. Posteriormente, se encontró la red de bots FBot utilizando las fallas de FTP/NTP a principios de enero. Dos semanas más tarde, Moobot comenzó a propagarse a través de la vulnerabilidad FTP de 0 días de LILIN.

Los investigadores dijeron que se comunicaron con LILIN dos veces, primero después de los ataques de FBot y luego una segunda vez después de que ocurrieron las infecciones de Moobot.

Aunque Netlab no entró en detalles sobre los motivos detrás de las infecciones, no sería sorprendente que los actores de amenazas las utilizaran para realizar ataques de denegación de servicio distribuido (DDoS) en sitios web y servicios de DNS.

«Los usuarios de LILIN deben verificar y actualizar el firmware de sus dispositivos de manera oportuna, y se deben aplicar fuertes credenciales de inicio de sesión para el dispositivo», dijeron los investigadores de Netlab.