Los mantenedores del lenguaje de programación PHP lanzaron recientemente las últimas versiones de PHP para parchear múltiples vulnerabilidades de alta gravedad en su núcleo y bibliotecas integradas, la más grave de las cuales podría permitir a los atacantes remotos ejecutar código arbitrario y comprometer los servidores objetivo.

El preprocesador de hipertexto, comúnmente conocido como PHP, es el lenguaje de programación web del lado del servidor más popular que impulsa más del 78 por ciento de Internet en la actualidad.

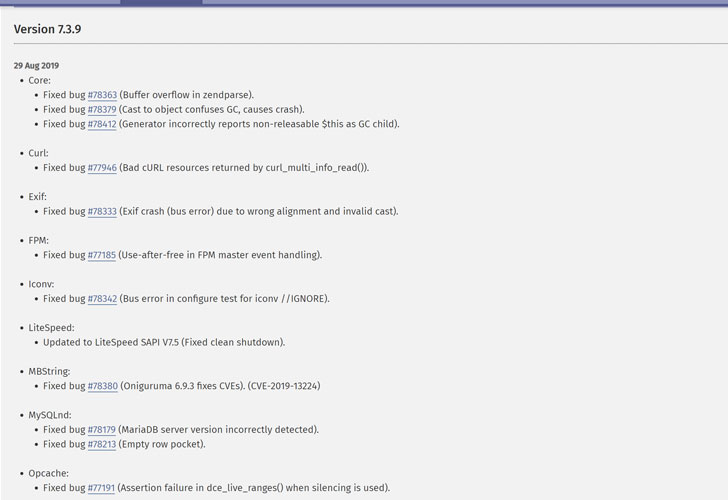

Los últimos lanzamientos en varias ramas mantenidas incluyen PHP versión 7.3.9, 7.2.22 y 7.1.32, que abordan múltiples vulnerabilidades de seguridad.

Según el tipo, la ocurrencia y el uso del código base afectado en una aplicación PHP, la explotación exitosa de algunas de las vulnerabilidades más graves podría permitir que un atacante ejecute código arbitrario en el contexto de la aplicación afectada con los privilegios asociados.

Por otro lado, los intentos fallidos de explotación probablemente darán como resultado una condición de denegación de servicio (DoS) en los sistemas afectados.

Las vulnerabilidades podrían dejar a cientos de miles de aplicaciones web que dependen de PHP expuestas a ataques de ejecución de código, incluidos sitios web impulsados por algunos sistemas de administración de contenido populares como WordPress, Drupal y Typo3.

De estos, una vulnerabilidad de ejecución de código ‘use-after-free’, asignada como CVE-2019-13224, reside en Oniguruma, una popular biblioteca de expresiones regulares que viene incluida con PHP, así como con muchos otros lenguajes de programación.

Un atacante remoto puede explotar esta falla insertando una expresión regular especialmente diseñada en una aplicación web afectada, lo que podría conducir a la ejecución de código o provocar la divulgación de información.

«El atacante proporciona un par de patrones de expresiones regulares y una cadena, con una codificación de varios bytes que es manejada por onig_new_deluxe ()», dice Red Hat en su aviso de seguridad que describe la vulnerabilidad.

Otros defectos parcheados afectan la extensión curl, la función Exif, el administrador de procesos FastCGI (FPM), la función Opcache y más.

La buena noticia es que hasta el momento no hay informes de que los atacantes exploten estas vulnerabilidades de seguridad.

El equipo de seguridad de PHP ha abordado las vulnerabilidades en las últimas versiones. Por lo tanto, se recomienda encarecidamente a los usuarios y proveedores de alojamiento que actualicen sus servidores a la última versión de PHP 7.3.9, 7.2.22 o 7.1.32.