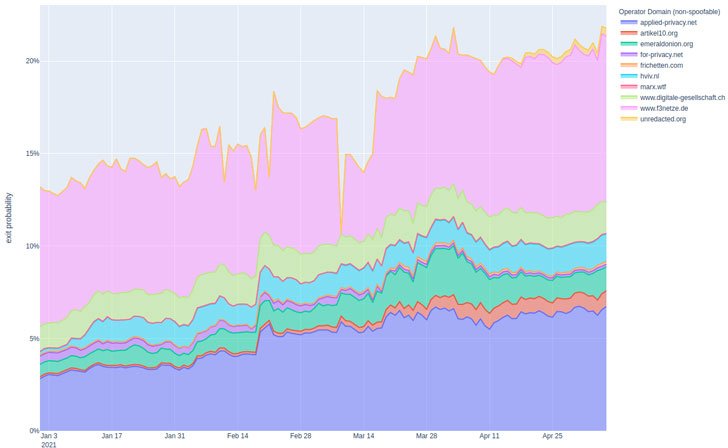

Un actor de amenazas desconocido logró controlar más del 27% de toda la capacidad de salida de la red Tor a principios de febrero de 2021, reveló un nuevo estudio sobre la infraestructura de la web oscura.

«La entidad que ataca a los usuarios de Tor está explotando activamente a los usuarios de Tor desde hace más de un año y expandió la escala de sus ataques a un nuevo nivel récord», dijo un investigador de seguridad independiente que se hace llamar nusenu en un artículo publicado el domingo. «La fracción de salida promedio que controlaba esta entidad estuvo por encima del 14% durante los últimos 12 meses».

Es el último de una serie de esfuerzos realizados para sacar a la luz la actividad maliciosa de Tor perpetrada por el actor desde diciembre de 2019. Los ataques, que se dice que comenzaron en enero de 2020, fueron documentados y expuestos por primera vez por el mismo investigador en agosto de 2020.

Tor es un software de código abierto que permite la comunicación anónima en Internet. Oculta el origen y el destino de una solicitud web al dirigir el tráfico de la red a través de una serie de retransmisiones para enmascarar la dirección IP y la ubicación y el uso de un usuario frente a la vigilancia o el análisis del tráfico. Mientras que los relevos intermedios generalmente se encargan de recibir el tráfico en la red y pasarlo, un relevo de salida es el nodo final por el que pasa el tráfico de Tor antes de llegar a su destino.

Los nodos de salida en la red Tor se han subvertido en el pasado para inyectar malware como OnionDuke, pero esta es la primera vez que un solo actor no identificado logra controlar una fracción tan grande de nodos de salida Tor.

La entidad de piratería mantuvo 380 relés de salida Tor maliciosos en su punto máximo en agosto de 2020, antes de que las autoridades del directorio Tor intervinieran para eliminar los nodos de la red, luego de lo cual la actividad volvió a alcanzar su punto máximo a principios de este año, con el atacante intentando agregar más de 1,000 salidas. relevos en la primera semana de mayo. Desde entonces, se han eliminado todos los relés de salida Tor maliciosos detectados durante la segunda ola de ataques.

El objetivo principal del ataque, según nusenu, es llevar a cabo ataques de «persona en el medio» en los usuarios de Tor mediante la manipulación del tráfico a medida que fluye a través de su red de relés de salida. Específicamente, el atacante parece realizar lo que se llama eliminación de SSL para degradar el tráfico que se dirige a los servicios de mezclador de Bitcoin de HTTPS a HTTP en un intento de reemplazar las direcciones de bitcoin y redirigir las transacciones a sus billeteras en lugar de la dirección de bitcoin proporcionada por el usuario.

«Si un usuario visita la versión HTTP (es decir, la versión no encriptada y no autenticada) de uno de estos sitios, evitará que el sitio redirija al usuario a la versión HTTPS (es decir, la versión encriptada y autenticada) del sitio», los mantenedores de Tor Project explicó el pasado mes de agosto. «Si el usuario no se dio cuenta de que no había terminado en la versión HTTPS del sitio (sin icono de candado en el navegador) y procedió a enviar o recibir información confidencial, esta información podría ser interceptada por el atacante».

Para mitigar tales ataques, Tor Project describió una serie de recomendaciones, que incluyen instar a los administradores de sitios web a habilitar HTTPS de forma predeterminada e implementar sitios .onion para evitar los nodos de salida, y agregó que está trabajando en una «solución integral» para deshabilitar HTTP simple en el navegador Tor.

«El riesgo de ser el objetivo de una actividad maliciosa enrutada a través de Tor es exclusivo de cada organización», dijo la Agencia de Seguridad de Infraestructura y Seguridad Cibernética de EE. UU. (CISA) en un aviso en julio de 2020. «Una organización debe determinar su riesgo individual evaluando el probabilidad de que un actor de amenazas apunte a sus sistemas o datos y la probabilidad de éxito del actor de amenazas dadas las mitigaciones y controles actuales «.

«Las organizaciones deben evaluar sus decisiones de mitigación contra las amenazas a su organización de amenazas persistentes avanzadas (APT), atacantes moderadamente sofisticados y piratas informáticos individuales poco calificados, todos los cuales han aprovechado Tor para llevar a cabo reconocimientos y ataques en el pasado», dijo la agencia. adicional.