Se han descubierto al menos 17 paquetes de malware en el registro de paquetes de NPM, lo que se suma a la reciente avalancha de software malicioso alojado y entregado a través de repositorios de software de código abierto como PyPi y RubyGems.

DevOps JFrog dijo que las bibliotecas que ahora se habían eliminado fueron diseñadas para obtener tokens de acceso de Discord y variables de entorno de las computadoras de los usuarios, así como para obtener el control total del sistema de la víctima.

«La carga útil de los paquetes varía desde el robo de información hasta las puertas traseras con acceso remoto completo», dijeron los investigadores Andrey Polkovnychenko y Shachar Menashe en un informe publicado el miércoles. «Además, los paquetes tienen varias tácticas de infección, que incluyen errores tipográficos, intercambio de adicciones y funcionalidad troyana».

La lista de paquetes está a continuación:

- prerequests-xcode (versión 1.0.4)

- discord-selfbot-v14 (versión 12.0.3)

- discord-lofy (versión 11.5.1)

- discordsystem (versión 11.5.1)

- discord villa (versión 1.0.0)

- corrección de errores (versión 1.0.0)

- wafer-bind (versión 1.1.2)

- wafer-autocomplete (versión 1.25.0)

- wafer-beacon (versión 1.3.3)

- wafer-caas (versión 1.14.20)

- wafer-toggle (versión 1.15.4)

- wafer-geolocation (versión 1.2.10)

- wafer-image (versión 1.2.2)

- wafer-form (versión 1.30.1)

- wafer-lightbox (versión 1.5.4)

- octavius-public (versión 1.836.609)

- mrg-message-broker (versión 9998.987.376)

Como ha demostrado una investigación anterior, las herramientas de colaboración y comunicación como Discord y Slack se han convertido en mecanismos útiles para los ciberdelincuentes con servidores de Discord integrados en cadenas de ataque para controlar de forma remota las máquinas infectadas e incluso para filtrar los datos de las víctimas.

«Los ciberdelincuentes están utilizando Discord CDN para alojar archivos maliciosos, así como comunicaciones de comando y control (C&C)», dijo la firma de seguridad cibernética Zscaler en un análisis a principios de febrero de este año. «Debido al servicio de distribución de contenido estático, es muy popular entre los actores de amenazas alojar archivos adjuntos maliciosos que permanecen accesibles al público incluso después de que los archivos reales se hayan eliminado de Discord».

A la luz de estas revelaciones, no sorprende que el robo de los tokens de acceso de Discord pueda permitir a los actores de amenazas usar la plataforma como un canal oculto para el filtrado de datos, distribuir malware a otros usuarios de Discord e incluso vender cuentas premium de Discord Nitro a otros terceros. . que luego pueden usarlos para sus propias campañas.

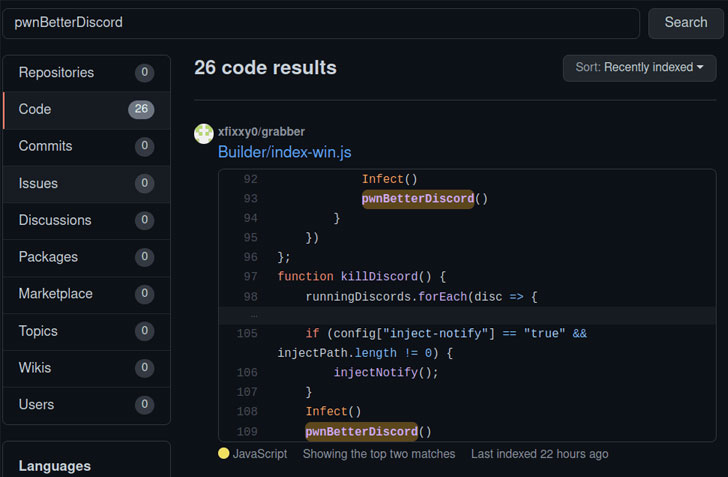

Aún más preocupante es que el paquete «prerequests-xcode» actuó como un troyano en toda regla para el acceso remoto, el puerto Node.JS DiscordRAT, que está equipado para tomar capturas de pantalla, recopilar datos del portapapeles, ejecutar VBScript y PowerShell arbitrarios, robar contraseñas y descargar archivos maliciosos, lo que le da a su oponente la capacidad de hacerse cargo del sistema del desarrollador.

El desarrollo contribuye a la tendencia cada vez más preocupante de utilizar paquetes fraudulentos como un vector de compromiso secreto para facilitar una serie de actividades maliciosas, incluidos los ataques a la cadena de suministro.

«Los repositorios públicos se han convertido en una herramienta útil para distribuir malware: el servidor del repositorio es una fuente confiable y la comunicación con él no genera ningún antivirus o firewall», dijeron los investigadores. «Además, la fácil instalación con herramientas de automatización como el cliente NPM proporciona un vector de ataque maduro».