Han surgido nuevos detalles sobre una vasta red de extensiones no autorizadas para los navegadores Chrome y Edge que secuestraron clics a enlaces en páginas de resultados de búsqueda a URL arbitrarias, incluidos sitios de phishing y anuncios.

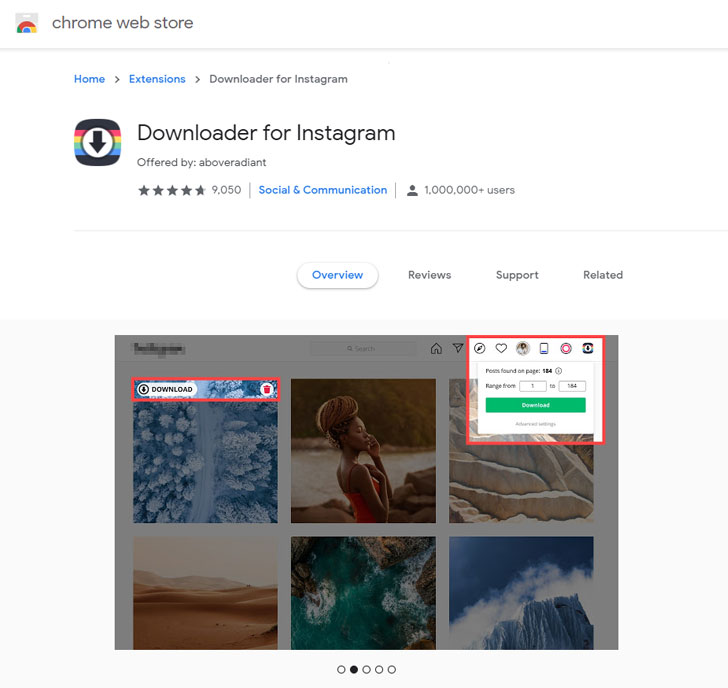

Llamadas colectivamente «CacheFlow» por Avast, las 28 extensiones en cuestión, incluido Video Downloader para Facebook, Vimeo Video Downloader, Instagram Story Downloader, VK Unblock, utilizaron un truco furtivo para enmascarar su verdadero propósito: aprovechar el encabezado HTTP de control de caché como un canal encubierto para recuperar comandos de un servidor controlado por un atacante.

Google y Microsoft eliminaron todos los complementos de navegador con puerta trasera a partir del 18 de diciembre de 2020 para evitar que más usuarios los descarguen de las tiendas oficiales.

Según los datos de telemetría recopilados por la firma, los tres principales países infectados fueron Brasil, Ucrania y Francia, seguidos de Argentina, España, Rusia y EE. UU.

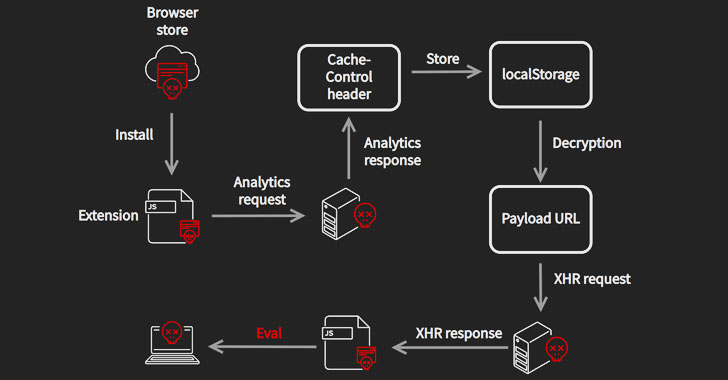

La secuencia de CacheFlow comenzó cuando los usuarios desprevenidos descargaron una de las extensiones en sus navegadores que, tras la instalación, enviaba solicitudes de análisis similares a Google Analytics a un servidor remoto, que luego transmitía un encabezado de Cache-Control especialmente diseñado que contenía comandos ocultos para obtener un carga útil de segunda etapa que funcionó como un descargador para la carga útil de JavaScript final.

Este malware de JavaScript acumuló fechas de nacimiento, direcciones de correo electrónico, geolocalización y actividad del dispositivo, con un enfoque específico en la recopilación de datos de Google.

«Para recuperar el cumpleaños, CacheFlow realizó una solicitud XHR a https://myaccount.google.com/birthday y analizó la fecha de nacimiento de la respuesta», observaron los investigadores de Avast Jan Vojtěšek y Jan Rubín.

En el paso final, la carga útil inyectó otra pieza de JavaScript en cada pestaña, usándola para secuestrar clics que conducen a sitios web legítimos, así como para modificar los resultados de búsqueda de Google, Bing o Yahoo para redirigir a la víctima a una URL diferente.

Eso no es todo. Las extensiones no solo evitaron infectar a los usuarios que probablemente fueran desarrolladores web, algo que se dedujo al calcular una puntuación ponderada de las extensiones instaladas o al verificar si accedieron a sitios web alojados localmente (por ejemplo, .dev, .local o .localhost). ) – también se configuraron para que no mostraran ningún comportamiento sospechoso durante los primeros tres días posteriores a la instalación.

Avast dijo que la miríada de trucos empleados por los autores de malware para escapar de la detección pueden haber sido un factor crucial que le permitió ejecutar código malicioso en segundo plano e infectar sigilosamente a millones de víctimas, con evidencia que sugiere que la campaña puede haber estado activa desde al menos octubre. 2017.

«Por lo general, confiamos en que las extensiones instaladas desde las tiendas oficiales de navegadores son seguras», dijeron los investigadores. «Pero ese no es siempre el caso, como descubrimos recientemente».

«CacheFlow se destacó en particular por la forma en que las extensiones maliciosas intentaban ocultar su comando y controlar el tráfico en un canal encubierto utilizando el encabezado HTTP Cache-Control de sus solicitudes de análisis. Creemos que esta es una nueva técnica».

Se puede acceder a la lista completa de indicadores de compromiso (IoC) asociados con la campaña aquí.