El infame grupo de piratería eGobbler que apareció en línea a principios de este año con campañas masivas de publicidad maliciosa ahora ha sido atrapado ejecutando una nueva campaña que explota dos vulnerabilidades del navegador para mostrar anuncios emergentes intrusivos y redirigir a la fuerza a los usuarios a sitios web maliciosos.

Cabe señalar que los piratas informáticos no han encontrado ninguna forma de publicar anuncios de forma gratuita; en cambio, el modus operandi de los atacantes de eGobbler implica altos presupuestos para mostrar miles de millones de impresiones de anuncios en sitios web de alto perfil a través de redes publicitarias legítimas.

Pero en lugar de depender de la interacción deliberada de los visitantes con los anuncios en línea, eGobbler utiliza vulnerabilidades del navegador (Chrome y Safari) para lograr la máxima tasa de clics y secuestrar con éxito tantas sesiones de usuarios como sea posible.

En su campaña de publicidad maliciosa anterior, el grupo eGobbler estaba explotando una vulnerabilidad de día cero (CVE-2019-5840) en Chrome para iOS en abril, lo que les permitió eludir con éxito el bloqueador de ventanas emergentes integrado del navegador en dispositivos iOS y secuestrar 500 millones de sesiones de usuarios móviles en solo una semana para mostrar anuncios emergentes.

|

| Anuncio emergente de muestra malicioso que muestra cómo los atacantes modifican las redes sociales de las víctimas |

Aunque Google ya corrigió la vulnerabilidad con el lanzamiento de Chrome 75 en junio, eGobbler todavía usa la falla para apuntar a aquellos que aún no han actualizado su navegador Chrome.

eGobbler aprovecha la falla de WebKit para redirigir a los usuarios a sitios maliciosos

Sin embargo, según el último informe publicado por la firma de seguridad Confiant, los actores de la amenaza eGobbler descubrieron recientemente y comenzaron a explotar una nueva vulnerabilidad en WebKit, el motor de navegación utilizado por el navegador Apple Safari para iOS y macOS, Chrome para iOS y también por versiones anteriores. de Chrome para escritorio.

El nuevo exploit de WebKit es más interesante porque no requiere que los usuarios hagan clic en ningún sitio web legítimo de noticias, blogs o informativos que visiten, ni genera ningún anuncio emergente.

En cambio, los anuncios gráficos patrocinados por eGobbler aprovechan el exploit WebKit para redirigir a los visitantes a sitios web que albergan esquemas fraudulentos o malware tan pronto como presionan el botón «tecla abajo» o «abajo página» en sus teclados mientras leen el contenido del sitio web.

Esto se debe a que la vulnerabilidad de Webkit en realidad reside en una función de JavaScript, llamada evento onkeydown que ocurre cada vez que un usuario presiona una tecla en el teclado, que permite que los anuncios que se muestran dentro de iframes rompan las protecciones de la zona de pruebas de seguridad.

«Esta vez, sin embargo, la ventana emergente iOS Chrome no aparecía como antes, pero de hecho estábamos experimentando redirecciones en los navegadores WebKit en el evento ‘onkeydown'», dijeron los investigadores en su último informe.

«La naturaleza del error es que un iframe anidado de origen cruzado puede ‘enfocarse automáticamente’, lo que omite la directiva de sandbox ‘permitir navegación superior por activación del usuario’ en el marco principal».

«Con el marco interno enfocado automáticamente, el evento de pulsación de tecla se convierte en un evento de navegación activado por el usuario, lo que hace que el sandboxing de anuncios sea completamente inútil como medida para la mitigación de redireccionamiento forzado».

Aunque las pautas de la tienda de aplicaciones de Apple restringen todas las aplicaciones iOS con capacidad de navegación web para usar su marco WebKit, incluido Google Chrome para iOS, es menos probable que los usuarios móviles se vean afectados por la falla de redirección ya que el evento ‘onkeydown’ no funciona en el sistema operativo móvil.

Sin embargo, la carga útil de eGobbler, a menudo entregada a través de servicios CDN populares, también incluye código para activar redirecciones cuando los visitantes de una aplicación web específica intentan ingresar algo en un área de texto o formularios de búsqueda, probablemente «para maximizar las posibilidades de secuestrar estas pulsaciones de teclas».

Como creen los investigadores, «este exploit fue clave para magnificar el impacto de este ataque».

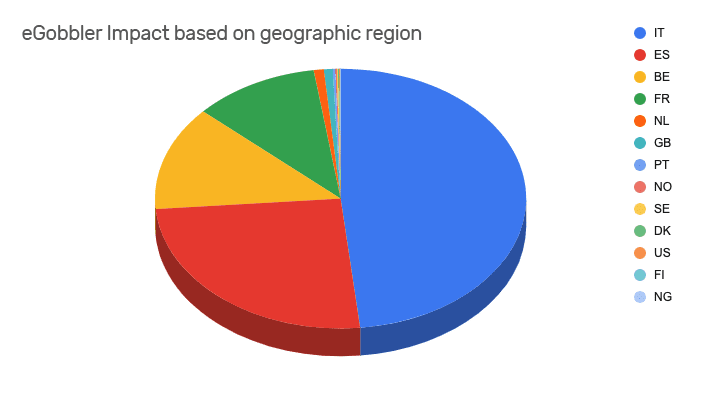

Entre el 1 de agosto y el 23 de septiembre, se ha visto a los actores de amenazas entregando su código malicioso a un volumen asombroso de anuncios, que los investigadores estiman en hasta 1.160 millones de impresiones.

Mientras que la anterior campaña de publicidad maliciosa de eGobbler se dirigió principalmente a usuarios de iOS en los Estados Unidos, el último ataque se dirigió a usuarios en países de Europa, la mayoría de ellos de Italia.

Confiant informó de forma privada la vulnerabilidad de WebKit a los equipos de seguridad de Google y Apple. Apple solucionó la falla en WebKit con el lanzamiento de iOS 13 el 19 de septiembre y en el navegador Safari 13.0.1 el 24 de septiembre, mientras que Google aún tiene que solucionarlo en Chrome.