Si posee un dispositivo o un componente de hardware fabricado por ASUS, Toshiba, Intel, NVIDIA, Huawei u otros 15 proveedores que se enumeran a continuación, probablemente esté jodido.

Un equipo de investigadores de seguridad descubrió vulnerabilidades de seguridad de alto riesgo en más de 40 controladores de al menos 20 proveedores diferentes que podrían permitir a los atacantes obtener el permiso más privilegiado en el sistema y ocultar el malware de una manera que no se detecta con el tiempo, a veces durante años. .

Para los atacantes sofisticados, mantener la persistencia después de comprometer un sistema es una de las tareas más importantes y, para lograrlo, las vulnerabilidades de hardware existentes a veces juegan un papel importante.

Uno de esos componentes es un controlador de dispositivo, comúnmente conocido como controlador o controlador de hardware, un programa de software que controla un tipo particular de dispositivo de hardware, ayudándolo a comunicarse correctamente con el sistema operativo de la computadora.

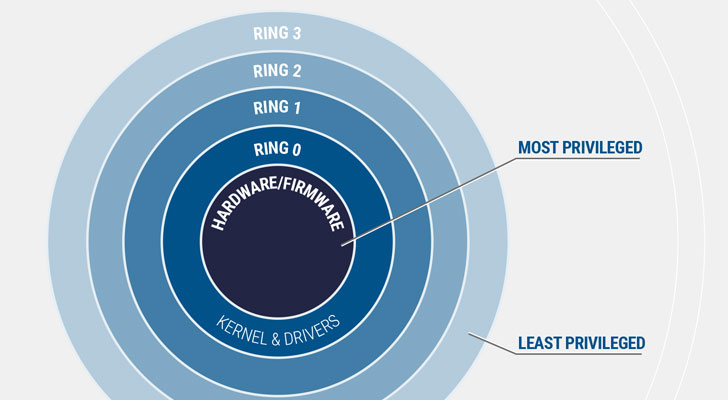

Dado que los controladores de dispositivos se ubican entre el hardware y el propio sistema operativo y, en la mayoría de los casos, tienen acceso privilegiado al kernel del sistema operativo, una debilidad de seguridad en este componente puede conducir a la ejecución del código en la capa del kernel.

Este ataque de escalada de privilegios puede mover a un atacante del modo de usuario (anillo 3) al modo kernel del sistema operativo (anillo 0), como se muestra en la imagen, lo que le permite instalar una puerta trasera persistente en el sistema de la que un usuario probablemente nunca se daría cuenta.

Algunas de las nuevas vulnerabilidades, descubiertas por investigadores de la empresa de seguridad de firmware y hardware Eclypsium, podrían permitir la lectura/escritura arbitraria de la memoria del kernel, registros específicos del modelo (MSR), registros de control (CR), registros de depuración (DR) y memoria física. .

«Todas estas vulnerabilidades permiten que el controlador actúe como un proxy para realizar un acceso altamente privilegiado a los recursos de hardware, lo que podría permitir a los atacantes convertir las mismas herramientas utilizadas para administrar un sistema en poderosas amenazas que pueden aumentar los privilegios y persistir de forma invisible en el host. «Los investigadores explican en su informe titulado ‘Conductores atornillados’.

«El acceso al kernel no solo puede otorgar a un atacante el acceso más privilegiado disponible para el sistema operativo, sino que también puede otorgar acceso a las interfaces de hardware y firmware con privilegios aún mayores, como el firmware del BIOS del sistema».

Dado que el malware que se ejecuta en el espacio del usuario puede simplemente buscar un controlador vulnerable en la máquina de la víctima para comprometerlo, los atacantes no tienen que instalar su propio controlador vulnerable, cuya instalación requiere privilegios de administrador del sistema.

Todos los controladores vulnerables, que se enumeran a continuación, descubiertos por los investigadores, han sido certificados por Microsoft.

- Megatendencias americanas internacionales (AMI)

- ASRock

- Ordenador ASUSTeK

- Tecnologías ATI (AMD)

- bioestrella

- EVGA

- Getac

- GIGABYTE

- huawei

- interior

- Intel

- Micro-Star Internacional (MSI)

- NVIDIA

- Tecnologías de Phoenix

- Semiconductor Realtek

- supermicro

- Toshiba

La lista también incluye otros tres proveedores de hardware que los investigadores aún no nombraron, ya que «todavía están bajo embargo debido a su trabajo en entornos altamente regulados y tardarán más en tener una solución certificada y lista para implementar a los clientes».

«Algunos controladores vulnerables interactúan con tarjetas gráficas, adaptadores de red, discos duros y otros dispositivos», explican los investigadores. «El malware persistente dentro de estos dispositivos podría leer, escribir o redirigir los datos almacenados, mostrados o enviados a través de la red. Del mismo modo, cualquiera de los componentes podría desactivarse como parte de un ataque DoS o ransomware».

Las fallas de los controladores de dispositivos pueden ser más peligrosas que otras vulnerabilidades de aplicaciones porque permiten que un atacante acceda a los anillos de firmware «negativos» que se encuentran debajo del sistema operativo y mantienen la persistencia en el dispositivo, incluso si el sistema operativo se reinstala por completo, como en el caso del malware LoJax.

Los investigadores informaron estas vulnerabilidades a los proveedores afectados, de los cuales algunos, incluidos Intel y Huawei, ya lanzaron actualizaciones de parches y emitieron un aviso de seguridad.

Además de esto, los investigadores también prometieron lanzar pronto un script en GitHub que ayudaría a los usuarios a encontrar controladores de agujeros de gusano instalados en sus sistemas, junto con código de prueba de concepto, demostraciones en video y enlaces a controladores y herramientas vulnerables.