La mayoría de los usuarios de aplicaciones móviles tienden a confiar ciegamente en que las aplicaciones que descargan de las tiendas de aplicaciones son seguras. Pero ese no es siempre el caso.

Para demostrar las trampas e identificar vulnerabilidades a gran escala, la empresa de ciberseguridad e inteligencia artificial CloudSEK proporcionó recientemente una plataforma llamada BeVigil donde las personas pueden buscar y verificar las calificaciones de seguridad de la aplicación y otros problemas de seguridad antes de instalar una aplicación.

Un último informe compartido con The Hacker News detalló cómo el motor de búsqueda BeVigil identificó más de 40 aplicaciones, con más de 100 millones de descargas acumuladas, que tenían claves privadas codificadas de Amazon Web Services (AWS) integradas en ellas, poniendo sus redes internas y sus usuarios ‘datos en riesgo de ciberataques.

BeVigil encuentra aplicaciones populares que filtran claves de AWS

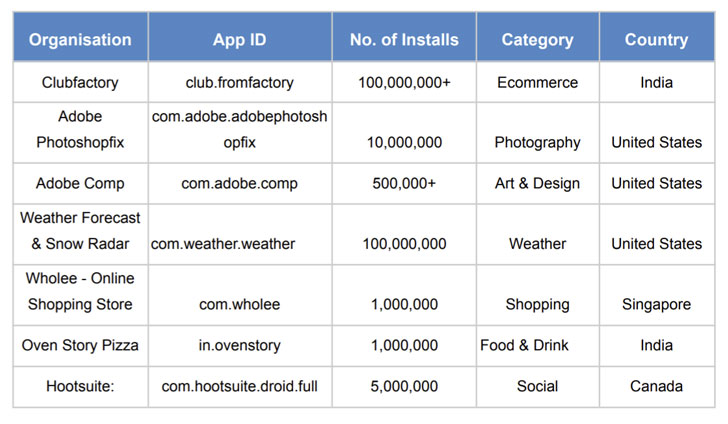

La fuga de claves de AWS se detectó en algunas de las principales aplicaciones, como Adobe Photoshop Fix, Adobe Comp, Hootsuite, Weather Channel de IBM y los servicios de compras en línea Club Factory y Wholee. Los hallazgos son el resultado de un análisis de más de 10,000 aplicaciones enviadas a BeVigil de CloudSEK, un motor de búsqueda de seguridad de aplicaciones móviles.

«Las claves de AWS codificadas en el código fuente de una aplicación móvil pueden ser un gran problema, especialmente si es [Identity and Access Management] El rol tiene un amplio alcance y permisos «, dijeron los investigadores de CloudSEK. «Las posibilidades de uso indebido son infinitas aquí, ya que los ataques se pueden encadenar y el atacante puede obtener más acceso a toda la infraestructura, incluso el código base y las configuraciones».

CloudSEK dijo que reveló de manera responsable estos problemas de seguridad a AWS y a las empresas afectadas de forma independiente.

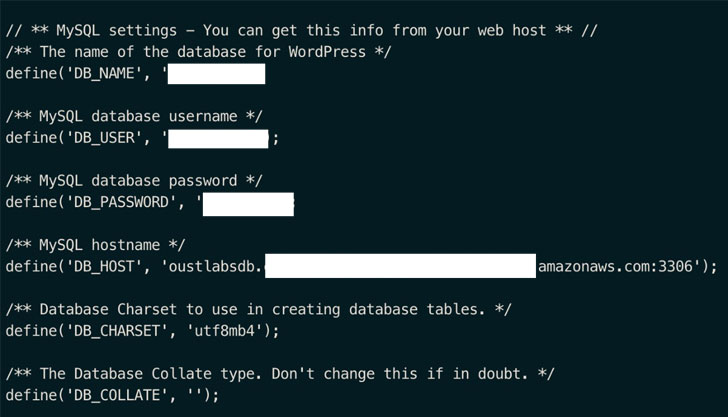

En una aplicación analizada por la firma de ciberseguridad con sede en Bangalore, la clave de AWS expuesta tenía acceso a múltiples servicios de AWS, incluidas las credenciales para el servicio de almacenamiento S3, que a su vez abrió el acceso a 88 cubos que contenían 10 073 444 archivos y datos por un total de 5,5 terabytes.

También se incluyeron en los cubos el código fuente, las copias de seguridad de la aplicación, los informes de usuario, los artefactos de prueba, la configuración y los archivos de credenciales que podrían usarse para obtener un acceso más profundo a la infraestructura de la aplicación, incluidas las bases de datos de los usuarios.

Las instancias de AWS mal configuradas a las que se puede acceder desde Internet han sido la causa de muchas filtraciones de datos recientemente. En octubre de 2019, la empresa de ciberseguridad Imperva reveló que se podía acceder en línea a la información de un subconjunto no especificado de usuarios de su producto Cloud Firewall después de una migración fallida a la nube de su base de datos de clientes que comenzó en 2017.

El mes pasado, la plataforma de corretaje de descuento y comercio en línea con sede en India, Upstox, sufrió un incidente de seguridad después de que un notorio grupo de piratas informáticos llamado ShinyHunters accedió a su depósito AWS S3 configurado incorrectamente.

«Las claves API codificadas son como cerrar con llave su casa pero dejar la llave en un sobre con la etiqueta ‘No abrir'», dijo Shahrukh Ahmad, CTO Bevigil. «Estas claves podrían ser descubiertas fácilmente por piratas informáticos malintencionados o competidores que podrían usarlas para comprometer sus datos y redes».

¿Qué es BeVigil y cómo funciona?

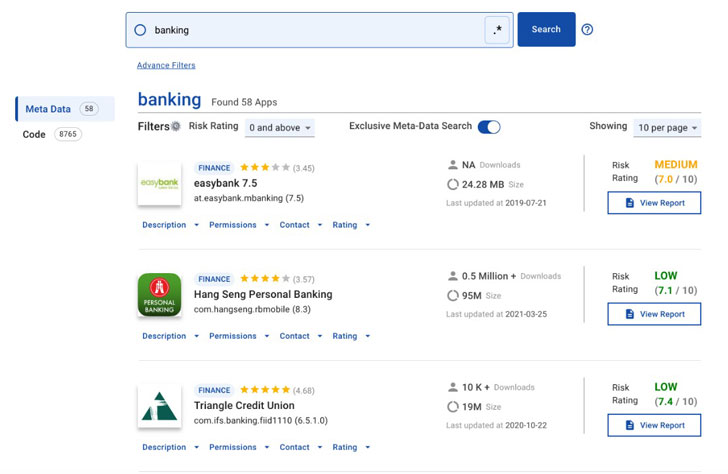

BeVigil es un motor de búsqueda de seguridad móvil que permite a los investigadores buscar metadatos de aplicaciones, revisar su código, ver informes de seguridad y puntuaciones de riesgo, e incluso escanear nuevos APK.

Las aplicaciones móviles han sido el objetivo de muchos ataques recientes a la cadena de suministro. Los atacantes inyectan código malicioso en los SDK que utilizan los desarrolladores de aplicaciones. Los equipos de seguridad pueden confiar en BeVigil para identificar cualquier aplicación maliciosa que use SDK maliciosos.

Los investigadores de seguridad pueden realizar una investigación en profundidad de varias aplicaciones que están en la web mediante la búsqueda de metadatos. Los informes de escaneo generados por BeVigil están disponibles para toda la comunidad CloudSEK. En resumen, es un poco como VirusTotal para consumidores e investigadores de seguridad.

¿Qué puedes buscar en BeVigil?

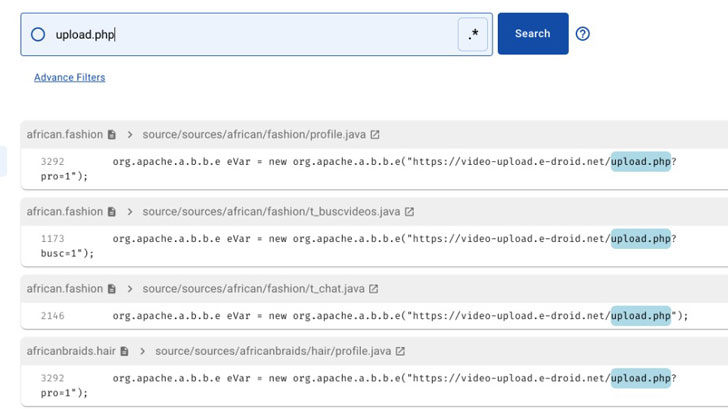

Puede buscar fragmentos de código o palabras clave vulnerables en millones de aplicaciones para saber qué aplicaciones los contienen. Con esto, los investigadores pueden analizar fácilmente datos de calidad, correlacionar amenazas y lidiar con falsos positivos.

Además de buscar una aplicación específica simplemente escribiendo el nombre, también se puede encontrar una lista completa de aplicaciones:

- de una organización,

- por encima o por debajo de una determinada puntuación de seguridad; por ejemplo, aplicaciones de crédito con puntuación de seguridad 7,

- lanzado dentro de un cierto período de tiempo (seleccione las fechas «desde» y «hasta»); por ejemplo, identificar aplicaciones de crédito lanzadas en 2021,

- de 48 categorías diferentes, como finanzas, educación, herramientas, salud y estado físico, etc.,

- de un desarrollador específico buscando con la dirección de correo electrónico del desarrollador,

- desarrollado en un país específico mediante la búsqueda; por ejemplo, identificar aplicaciones bancarias de Alemania,

- desarrollado en una ubicación específica buscando con el código PIN o la dirección de correo electrónico del desarrollador,

- que graban audio de fondo,

- esa ubicación de registro en segundo plano,

- que puede acceder al dispositivo de la cámara,

- que puede acceder a un permiso específico en su dispositivo,

- con una versión de SDK de destino específica

Además de estos, también se pueden usar Regexes para encontrar aplicaciones con vulnerabilidades de seguridad buscando patrones de código.