Una campaña de abrevadero recientemente descubierta está dirigida a los usuarios de iPhone de Apple en Hong Kong mediante el uso de enlaces de sitios web maliciosos como señuelo para instalar spyware en los dispositivos.

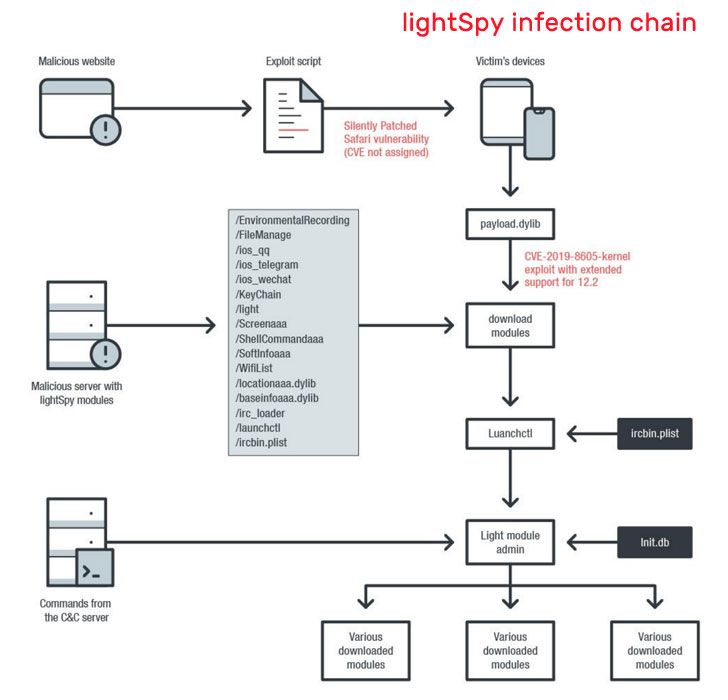

Según una investigación publicada por Trend Micro y Kaspersky, el «Operación Noticias Envenenadas«El ataque aprovecha una cadena de exploits remotos de iOS para implementar un implante rico en funciones llamado ‘LightSpy’ a través de enlaces a sitios web de noticias locales, que cuando se hace clic, ejecuta la carga útil del malware y permite que un intruso extraiga datos confidenciales del dispositivo afectado e incluso tomar completa control.

Los ataques de abrevadero generalmente permiten que un mal actor comprometa a un grupo específico de usuarios finales al infectar sitios web que se sabe que visitan, con la intención de obtener acceso al dispositivo de la víctima y cargarlo con malware.

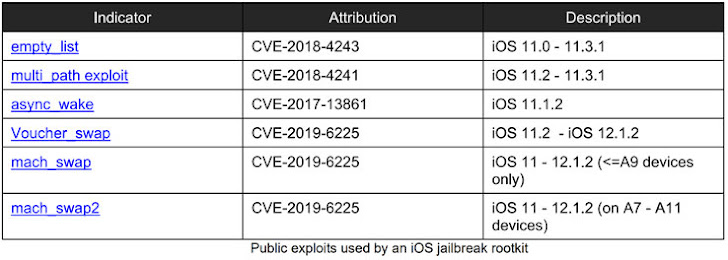

Se dice que el grupo APT, apodado «TwoSail Junk» por Kaspersky, está aprovechando las vulnerabilidades presentes en iOS 12.1 y 12.2 que abarcan todos los modelos, desde el iPhone 6 hasta el iPhone X, con los ataques identificados por primera vez el 10 de enero, antes de intensificarse alrededor del 18 de febrero.

Uso de enlaces maliciosos como cebo para instalar spyware

La campaña utiliza enlaces falsos publicados en múltiples foros, todos populares entre los residentes de Hong Kong, que afirman conducir a varias noticias relacionadas con temas relacionados con el sexo, clickbait o noticias relacionadas con la actual pandemia de coronavirus COVID-19.

Al hacer clic en las URL, los usuarios acceden a medios de comunicación legítimos que se han visto comprometidos, así como a sitios web creados específicamente para esta campaña (p. ej., hxxps: //appledaily.googlephoto[.]VIP / noticias[.]html) por los operadores. En ambas situaciones, se emplea un iframe oculto para cargar y ejecutar código malicioso.

«Las URL utilizadas conducían a un sitio web malicioso creado por el atacante, que a su vez contenía tres iframes que apuntaban a diferentes sitios», dijeron los investigadores de Trend Micro. «El único iframe visible conduce a un sitio de noticias legítimo, lo que hace que las personas crean que están visitando dicho sitio. Un iframe invisible se usó para el análisis del sitio web; el otro condujo a un sitio que aloja el script principal de las vulnerabilidades de iOS».

El malware en cuestión explota una vulnerabilidad de Safari «parchada silenciosamente», que cuando se procesa en el navegador conduce a la explotación de un uso después de una falla de memoria libre (rastreada como CVE-2019-8605) que permite a un atacante ejecutar código arbitrario con privilegios de raíz. – en este caso, instale la puerta trasera patentada LightSpy. Desde entonces, el error se resolvió con el lanzamiento de iOS 12.3, macOS Mojave 10.14.5, tvOS 12.3 y watchOS 5.2.1.

El software espía no solo es capaz de ejecutar comandos de shell de forma remota y tomar el control total del dispositivo. También contiene una variedad de módulos descargables que permiten la exfiltración de datos, como listas de contactos, ubicación GPS, historial de conexión Wi-Fi, datos de hardware, llaveros de iOS, registros de llamadas telefónicas, historial de navegador móvil Safari y Chrome, y mensajes SMS.

Además, LightSpy apunta a aplicaciones de mensajería como Telegram, QQ y WeChat para robar información de cuentas, contactos, grupos, mensajes y archivos adjuntos.

Una operación de vigilancia dirigida al sudeste asiático

Se sospecha que la pandilla TwoSail Junk está conectada, o posiblemente es la misma, que los operadores de «dmsSpy», una variante de Android del mismo malware que se distribuyó el año pasado a través de canales abiertos de Telegram bajo la apariencia de aplicaciones de calendario de protestas de Hong Kong entre otros.

«Los servidores de descarga y comando y control de dmsSpy usaban el mismo nombre de dominio (hkrevolution[.]club) como uno de los abrevaderos utilizados por el componente iOS de Poisoned News”, observaron los investigadores.

Una vez instaladas, estas aplicaciones maliciosas de Android recolectaban y extraían contactos, mensajes de texto, la ubicación del usuario y los nombres de los archivos almacenados.

«Este marco e infraestructura en particular es un ejemplo interesante de un enfoque ágil para desarrollar e implementar un marco de vigilancia en el sudeste asiático», concluyeron los investigadores de Kaspersky.

Trend Micro, por su parte, sugirió que el diseño y la funcionalidad de la campaña apuntan a comprometer tantos dispositivos móviles como sea posible para habilitar la puerta trasera y la vigilancia de dispositivos.

Para mitigar tales amenazas, es esencial que los usuarios mantengan sus dispositivos actualizados y eviten descargar aplicaciones en Android de fuentes no autorizadas.