Se ha descubierto un nuevo actor de amenazas iraní que utiliza un error crítico ahora resuelto en la plataforma Microsoft Windows MSHTML para apuntar a las víctimas de habla persa a través del robo de información basado en PowerShell previamente no documentado, que fue diseñado para recopilar una gran cantidad de detalles de las computadoras infectadas.

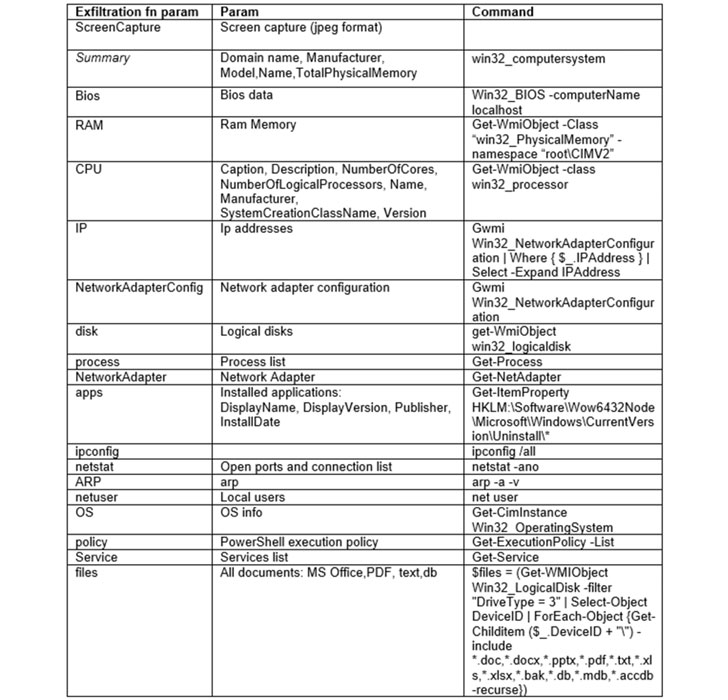

«[T]El ladrón es un script de PowerShell, corto con poderosas capacidades de recopilación de datos: en solo ~ 150 líneas, le brinda al oponente mucha información importante, incluidas capturas de pantalla, archivos de telegramas, recopilación de documentos y una gran cantidad de datos sobre el entorno de la víctima «, dijo el investigador SafeBreach. laboratorios. Tomer Bar dijo esto en un informe publicado el miércoles.

Casi la mitad de los objetivos provienen de los Estados Unidos, y una empresa de seguridad cibernética señaló que es probable que los ataques estén dirigidos a «iraníes que viven en el extranjero que podrían considerarse una amenaza para el régimen islámico iraní».

La campaña de phishing, que comenzó en julio de 2021, involucró la explotación de CVE-2021-40444, un error de ejecución de código remoto que podría explotarse utilizando documentos de Microsoft Office especialmente diseñados. Microsoft solucionó la vulnerabilidad en septiembre de 2021, semanas después de que aparecieran informes de uso activo.

«Un atacante podría crear un control ActiveX malicioso que sería utilizado por un documento de Microsoft Office que aloja el motor de representación del navegador. Un atacante tendría que convencer a los usuarios para que abran el documento malicioso. Los usuarios cuyas cuentas están configuradas para tener menos derechos de usuario el sistema podría verse menos afectado que los usuarios que trabajan con derechos de usuario de administrador ”, dijo Windows.

La secuencia de ataques descrita por SafeBreach comienza cuando los objetivos reciben un correo electrónico de spear-phishing que viene con el documento de Word como archivo adjunto. Al abrir el archivo, se inicia un exploit para CVE-2021-40444, que da como resultado la ejecución de un script de PowerShell llamado «PowerShortShell» que puede transferir información confidencial y transferirla al servidor de comando y control (C2).

Si bien el 15 de septiembre se observaron infecciones relacionadas con el despliegue de ladrones de información, el día después de que Microsoft lanzara parches para el error, el servidor C2 también se usó para recopilar las credenciales de las víctimas de Gmail e Instagram en dos campañas de phishing organizadas por el mismo adversario en julio de 2021. .

Este desarrollo es el último de una serie de ataques que se han beneficiado del error del motor de renderizado MSTHML, con Microsoft descubriendo previamente una campaña de phishing dirigida que explotó esta vulnerabilidad como parte de una campaña de acceso inicial para distribuir los propios cargadores de Cobalt Strike Beacon.