La comunidad uigur en China y Pakistán ha sido objeto de una campaña de espionaje en curso destinada a obtener objetivos para descargar puertas traseras de Windows para recopilar información confidencial de sus sistemas.

«Se han realizado esfuerzos considerables para disfrazar la carga útil, ya sea mediante la creación de documentos de entrega que parecen provenir de las Naciones Unidas utilizando temas relacionados actuales, o mediante la creación de sitios web para organizaciones inexistentes que afirman financiar organizaciones benéficas», una investigación conjunta publicada hoy por Check Point Research y Kaspersky.

Los uigures son una minoría étnica turca de Asia Central y Oriental y son reconocidos como los habitantes originales de la Región Autónoma Uigur de Xinjiang en el noroeste de China. Al menos desde 2015, las agencias gubernamentales han puesto a la región bajo estricta vigilancia y han colocado a cientos de miles en prisiones y campos de internamiento, que el gobierno llama «centros de educación y formación profesional».

A lo largo de los años, la comunidad también ha llegado a su fin con una serie de ataques cibernéticos persistentes que han explotado cadenas de exploits y riegos para instalar software espía para recopilar y filtrar datos confidenciales de aplicaciones de correo electrónico y mensajería, así como saquear fotos y credenciales. .

A principios de marzo, Facebook reveló que había interrumpido una red de malos actores que usaban su plataforma para apuntar a la comunidad uigur y atraerlos para que descargaran software malicioso para rastrear su equipo, atribuyendo la «operación en curso» a un jugador de amenazas chino. conocido como el mal de ojo.

La última ciberofensiva sigue un modus operandi similar en el sentido de que los ataques implican el envío de documentos cebo con el tema de la ONU («UgyhurApplicationList.docx») a los objetivos con el pretexto de discutir violaciones de derechos humanos. El propósito de un mensaje de phishing es atraer a los destinatarios para que instalen puertas traseras en las computadoras con Windows.

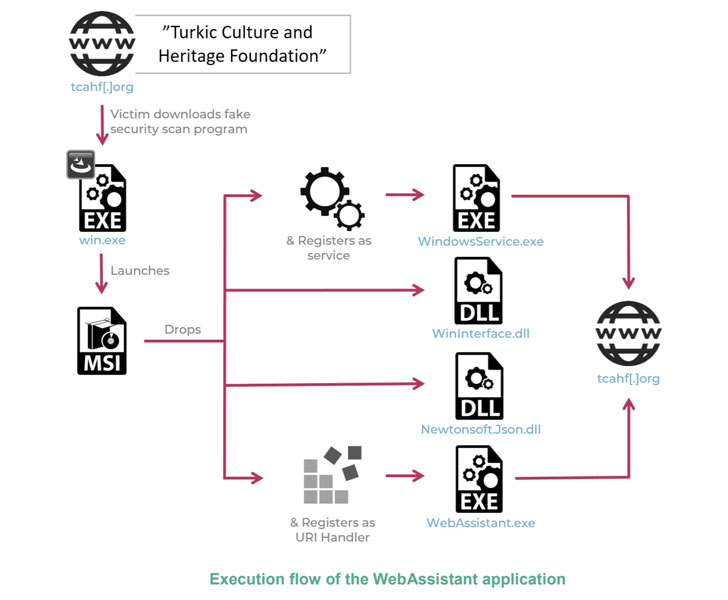

Una fundación falsa de derechos humanos llamada «Fundación de Cultura y Patrimonio Turco» («tcahf»)[.]org «), con contenido copiado de Open Society Foundations de George Soros, se usó como cebo para descargar puertas traseras .NET para ser un escáner de seguridad, solo para conectarse a un servidor remoto y transferir datos recopilados que contienen metadatos del sistema y una lista de aplicaciones instaladas y procesos en ejecución.

«La función maliciosa del sitio web de TCAHF está bien disfrazada y solo ocurrirá cuando una víctima intente solicitar una subvención», dijeron los investigadores. «El sitio web luego dice que debe asegurarse de que el sistema operativo sea seguro antes de ingresar información confidencial para la transacción y, por lo tanto, pide a las víctimas que descarguen un programa para escanear su entorno».

Hasta la fecha, se han detectado al menos dos versiones diferentes de implantes de Windows, una llamada «WebAssistant», que estuvo disponible para descargar desde sitios web maliciosos en mayo de 2020, y otra, llamada «TcahfUpdate», que estuvo disponible en octubre de 2020.

Las dos empresas de seguridad cibernética no atribuyeron los ataques a un grupo de amenazas conocido, sino que atribuyeron la intrusión a un adversario de habla china con seguridad baja a media según superposiciones en el código VBA incrustado en un documento de Word. Hasta ahora, solo se han identificado un puñado de víctimas en China y Pakistán sobre la base de los datos de telemetría recopilados durante el análisis.

No es sorprendente que los atacantes detrás de la campaña permanezcan activos y desarrollando su infraestructura, con el grupo registrando dos nuevos dominios en 2021, ambos redirigidos al sitio web del gobierno de Malasia llamado «Fundación Islámica Terengganu», lo que sugiere la amenaza del actor. puede haber apuntado a sus objetivos en Malasia y Turquía.

«Creemos que estos ataques cibernéticos están motivados por el espionaje, y el juego de operación final es la instalación de puertas traseras en computadoras objetivo de alta gama en la comunidad uigur», dijo Lotem Finkelsteen, director de amenazas de Check Point. inteligencia. «Los ataques están diseñados para mantener los dispositivos infectados con huellas dactilares… [and] por lo que podemos decir, estos ataques continúan y se está creando una nueva infraestructura para lo que parece ser futuros ataques».