Se observó que tres diferentes actores de amenazas patrocinados por el estado asociados con China, India y Rusia adoptaron un nuevo método llamado plantillas de formato de texto enriquecido (RTF) como parte de sus campañas de phishing para entregar malware a los sistemas objetivo.

«Incrustar plantillas RTF es una nueva técnica que es ideal para archivos adjuntos de phishing maliciosos porque es simple y permite a los actores de amenazas recuperar contenido malicioso de una URL remota usando un archivo RTF», dijeron los investigadores de Proofpoint en un nuevo informe compartido con The Hacker News.

El núcleo del ataque es un archivo RTF que contiene un cebo que se puede manipular para recuperar contenido, incluido contenido malicioso, alojado en una URL externa después de abrir el archivo RTF. Específicamente, utiliza la función de plantilla RTF para cambiar las propiedades de formato de un documento utilizando un editor hexadecimal especificando una URL en lugar del destino de un archivo accesible desde el cual se puede recuperar la parte de datos remotos.

En otras palabras, la idea es que los atacantes puedan enviar víctimas maliciosas a documentos de Microsoft Word que parecen completamente inofensivos, pero que están diseñados para recuperar código malicioso a través de una función de plantilla remota. Esto hace que el mecanismo sea una forma duradera y eficaz cuando se combina con el phishing como vector de entrega inicial, anotaron los investigadores.

Por lo tanto, cuando se abre un archivo RTF modificado a través de Microsoft Word, la aplicación descarga el recurso desde la URL especificada antes de mostrar el contenido del cebo. Por lo tanto, no es de extrañar que los actores de amenazas utilicen cada vez más esta técnica para distribuir malware.

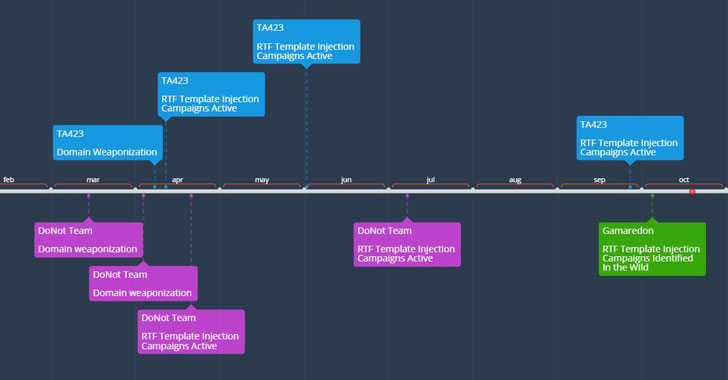

Proofpoint dijo que ya en febrero de 2021, registró archivos RTF de inyección de plantilla asociados con los grupos APT DoNot Team, Gamaredon y el actor chino APT apodado TA423, que los oponentes usaron en las entidades objetivo en Pakistán, Sri Lanka, Ucrania y esos que operan en el sector de exploración de energía en aguas profundas en Malasia a través de cebos de defensa y otros países.

Si bien se sospechaba que el equipo DoNot realizaba ataques cibernéticos que estaban en línea con los intereses del estado indio, las agencias policiales ucranianas identificaron recientemente a Gamaredon como una unidad vinculada al Servicio de Seguridad Federal (FSB) de Rusia con tendencia a atacar el sectores público y privado. organizaciones del país para obtener información clasificada de sistemas Windows comprometidos con fines geopolíticos.

«La innovación de los actores de amenazas que lleva este método a un nuevo tipo de archivo en RTF representa un área de amenaza en expansión para las organizaciones de todo el mundo», dijeron los investigadores. «Si bien este método es utilizado actualmente por un número limitado de actores APT con varias sofisticaciones, es probable que la efectividad de esta técnica, combinada con su facilidad de uso, impulse su adopción aún más en el área de amenazas».