Un actor de amenazas ruso conocido por sus campañas de malware ha reaparecido en el panorama de amenazas con otro ataque que aprovecha COVID-19 como señuelos de phishing, lo que indica una vez más cómo los adversarios son expertos en reutilizar los eventos mundiales actuales para su beneficio.

Al vincular la operación a un subgrupo de APT28 (también conocido como Sofacy, Sednit, Fancy Bear o STRONTIUM), la firma de ciberseguridad Intezer dijo que los correos electrónicos de phishing con temas de pandemia se emplearon para entregar la versión Go del malware Zebrocy (o Zekapab).

La firma de ciberseguridad le dijo a The Hacker News que las campañas se observaron a fines del mes pasado.

Zebrocy se entrega principalmente a través de ataques de phishing que contienen documentos de Microsoft Office señuelo con macros y archivos adjuntos ejecutables.

Descubierto por primera vez en la naturaleza en 2015, se descubrió que los operadores detrás del malware se superponen con GreyEnergy, un grupo de amenazas que se cree que es el sucesor de BlackEnergy, también conocido como Sandworm, lo que sugiere su papel como un subgrupo con enlaces a Sofacy y GreyEnergy.

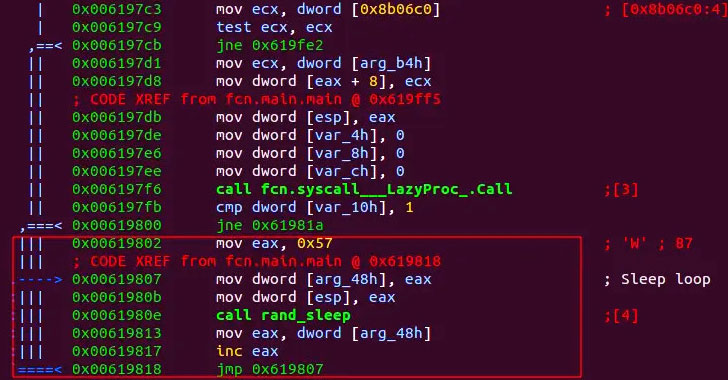

Funciona como una puerta trasera y un descargador capaz de recopilar información del sistema, manipular archivos, capturar capturas de pantalla y ejecutar comandos maliciosos que luego se filtran a un servidor controlado por un atacante.

Si bien Zebrocy se escribió originalmente en Delphi (llamado Delphocy), desde entonces se ha implementado en media docena de lenguajes, incluidos AutoIT, C ++, C #, Go, Python y VB.NET.

Esta campaña específica detectada por Intezer usa la versión Go del malware, primero documentada por Palo Alto Networks en octubre de 2018 y luego por Kaspersky a principios de 2019, con el señuelo entregado como parte de un archivo de disco duro virtual (VHD) que requiere que las víctimas utilice Windows 10 para acceder a los archivos.

Una vez montado, el archivo VHD aparece como una unidad externa con dos archivos, uno es un documento PDF que pretende contener diapositivas de presentación sobre Sinopharm International Corporation, una compañía farmacéutica con sede en China cuya vacuna contra el COVID-19 ha demostrado tener una efectividad del 86 % contra el virus en las últimas etapas de los ensayos clínicos.

El segundo archivo es un ejecutable que se hace pasar por un documento de Word que, cuando se abre, ejecuta el malware Zebrocy.

Intezer dijo que también observó un ataque separado probablemente dirigido a Kazajstán con señuelos de phishing que se hacían pasar por una carta de evacuación de la Dirección General de Aviación Civil de la India.

Las campañas de phishing que entregan Zebrocy se han detectado varias veces en los últimos meses.

En septiembre del año pasado, ESET detalló las actividades intrusivas de Sofacy dirigidas a los Ministerios de Asuntos Exteriores de los países de Europa del Este y Asia Central.

Luego, a principios de agosto, QuoIntelligence descubrió una campaña separada dirigida a un organismo gubernamental en Azerbaiyán con el pretexto de compartir cursos de capacitación de la OTAN para distribuir la variante Zebrocy Delphi.

La versión Golang del backdoor Zebrocy también llamó la atención de la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA, por sus siglas en inglés), que publicó un aviso a fines de octubre, advirtiendo que el malware está «diseñado para permitir que un operador remoto realice varias funciones en el sitio comprometido». sistema.»

Para frustrar tales ataques, CISA recomienda tener cuidado al usar medios extraíbles y al abrir correos electrónicos y archivos adjuntos de remitentes desconocidos, al escanear archivos adjuntos de correo electrónico sospechosos y asegurarse de que la extensión del archivo adjunto escaneado coincida con el encabezado del archivo.