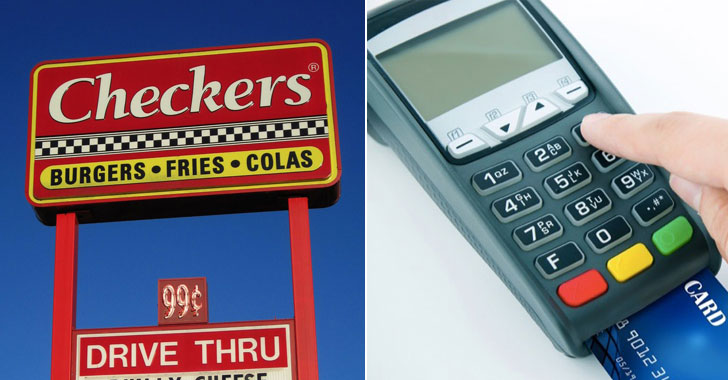

Si ha deslizado su tarjeta de pago en las populares cadenas de restaurantes Chequers y Rally’s drive-through en los últimos 2 o 3 años, debe solicitar inmediatamente a su banco que bloquee su tarjeta y notificarle si observa alguna transacción sospechosa.

Checkers, una de las cadenas de restaurantes de autoservicio más grandes de los Estados Unidos, reveló ayer una violación masiva de datos de larga duración que afectó a un número desconocido de clientes en 103 de sus ubicaciones de Checkers y Rally, casi el 15% de sus restaurantes.

Los restaurantes afectados [name, addresses and exposure dates] residir en 20 estados, incluidos Florida, California, Michigan, Nueva York, Nevada, Nueva Jersey, Florida, Georgia, Ohio, Illinois, Indiana, Delaware, Kentucky, Luisiana, Alabama, Carolina del Norte, Pensilvania, Tennessee, Virginia Occidental y Virginia.

Después de darse cuenta de un «problema de seguridad de datos relacionado con malware» en algunas ubicaciones de Checkers y Rally, la compañía inició una investigación exhaustiva que reveló que piratas informáticos desconocidos lograron plantar malware en sus sistemas de punto de venta (PoS) en 103 tiendas.

El malware PoS se diseñó para recopilar información almacenada en la banda magnética de las tarjetas de pago, incluido el nombre del titular de la tarjeta, el número de la tarjeta de pago, el código de verificación de la tarjeta y la fecha de vencimiento.

Sin embargo, la compañía señaló que la investigación no encontró evidencia que sugiriera que los piratas informáticos se escaparon con información adicional perteneciente a los titulares de tarjetas afectados, y que «no todos los invitados que visitaron los restaurantes enumerados» se ven afectados por la violación.

Según las fechas de exposición mencionadas en la lista de restaurantes afectados:

- Un restaurante en California tenía un malware PoS instalado en su sistema en diciembre de 2015, que capturaba continuamente la información de la tarjeta de pago de los clientes hasta marzo de 2018.

- Dos restaurantes, uno en California y otro en Florida, fueron atacados por la puerta trasera con el malware PoS en 2016, lo que permitió a los piratas informáticos robar de forma remota hasta 2018 y 2019, respectivamente.

- Cuatro restaurantes en cuatro estados diferentes se infectaron en 2017 y permanecieron infectados entre principios de 2018 y 2019.

- Los restaurantes restantes se infectaron en 2018 y permanecieron activos hasta principios de 2019.

La cadena de restaurantes aseguró a sus clientes que la empresa trabajó en estrecha colaboración con los expertos en seguridad de datos de terceros para contener y eliminar el malware al descubrir el incidente de seguridad.

Además, la compañía también está «trabajando con las autoridades policiales federales y coordinando con las compañías de tarjetas de pago en sus esfuerzos por proteger a los titulares de tarjetas» y «continúa tomando medidas para mejorar la seguridad de los sistemas de Checkers y Rally y evitar que este tipo de problemas se produzcan». ocurriendo de nuevo».

La compañía recomienda a los clientes que verifiquen sus estados de cuenta, soliciten un informe de crédito y reporten cualquier incidente sospechoso a la Comisión Federal de Comercio.

Por lo tanto, si ha visitado alguno de los lugares afectados durante su fecha de exposición, se le recomienda encarecidamente que revise sus estados de cuenta en busca de transacciones sospechosas y, si encuentra alguna, comuníquese de inmediato con el emisor de la tarjeta y considere colocar una alerta de fraude o un congelamiento de seguridad en su archivo de crédito en Equifax, Experian y TransUnion.

Asimismo, de ser posible, se recomienda bloquear la tarjeta de pago afectada y solicitar una nueva a su respectiva entidad financiera.