Las agencias gubernamentales de Emiratos Árabes Unidos y Kuwait son objetivos de una nueva campaña de ciberespionaje potencialmente llevada a cabo por actores de amenazas iraníes, según una nueva investigación.

Al atribuir la operación a ser obra de Static Kitten (también conocido como MERCURY o MuddyWater), Anomali dijo que «el objetivo de esta actividad es instalar una herramienta de gestión remota llamada ScreenConnect (adquirido por ConnectWise 2015) con parámetros de lanzamiento únicos que tienen propiedades personalizadas, «con muestras de malware y URL que se hacen pasar por el Ministerio de Relaciones Exteriores (MOFA) de Kuwait y el Consejo Nacional de los EAU.

Desde sus orígenes en 2017, MuddyWater se ha relacionado con una serie de ataques principalmente contra naciones de Medio Oriente, activamente explotando la vulnerabilidad Zerologon en campañas de ataque del mundo real para atacar a organizaciones israelíes prominentes con cargas maliciosas.

Se cree que el grupo de piratería patrocinado por el estado está trabajando a instancias del Cuerpo de Guardias de la República Islámica de Irán, el principal servicio militar y de inteligencia del país.

Anomali dijo que detectó dos archivos ZIP de señuelos separados alojados en Onehub que afirmaban contener un informe sobre las relaciones entre los países árabes e Israel o un archivo relacionado con becas.

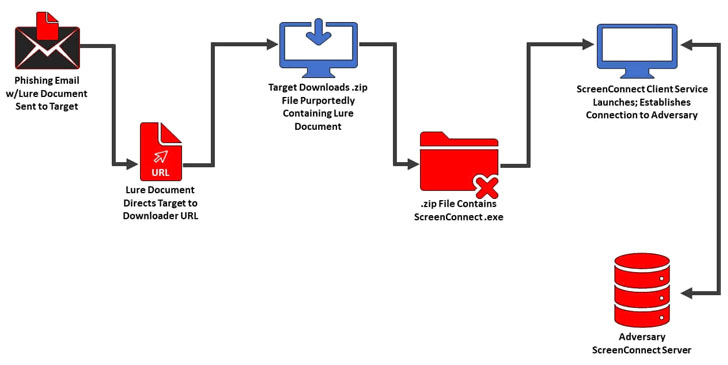

«Las direcciones URL distribuidas a través de estos correos electrónicos de phishing dirigen a los destinatarios a la ubicación de almacenamiento de archivos deseada en Onehub, un servicio legítimo conocido por ser utilizado por Static Kitten con fines nefastos», señalaron los investigadores, y agregaron que «Static Kitten continúa usando Onehub para alojar un archivo que contiene ScreenConnect».

El ataque comienza dirigiendo a los usuarios a una URL de descarga que apunta a estos archivos ZIP a través de un correo electrónico de phishing que, cuando se abre, inicia el proceso de instalación de ScreenConnect y utiliza los usos para comunicarse con el adversario. Las propias URL se distribuyen a través de documentos señuelo incrustados en los correos electrónicos.

ConnectWise Control (anteriormente llamado ScreenConnect) es una aplicación de software de escritorio remoto autohospedado con soporte para acceso desatendido y realización de reuniones con funciones para compartir pantalla.

Al parecer, el objetivo final de los atacantes es usar el software para conectarse a los puntos finales en las redes de los clientes, lo que les permite realizar más movimientos laterales y ejecutar comandos arbitrarios en los entornos de destino en un intento por robar datos.

«Utilizar software legítimo con fines maliciosos puede ser una forma efectiva para que los actores de amenazas ofusquen sus operaciones», concluyeron los investigadores. «En este último ejemplo, es muy probable que Static Kitten use funciones de ScreenConnect para robar información confidencial o descargar malware para operaciones cibernéticas adicionales».