Las empresas de TI y comunicaciones en Israel han estado en el centro de una campaña ofensiva de la cadena de suministro dirigida por un actor de amenazas iraní que implicó hacerse pasar por empresas y su personal para atacar a las víctimas con trabajos falsos para entrar en sus computadoras y obtener acceso a la empresa de los clientes.

Los ataques de dos olas en mayo y julio de 2021 estaban vinculados a un grupo de piratas informáticos llamado Siamesekitten (también conocido como Lyceum o Hexane), que seleccionaba principalmente proveedores de petróleo, gas y telecomunicaciones en el Medio Oriente y al menos en África. desde 2018, dijeron investigadores de ClearSky en un informe publicado el martes.

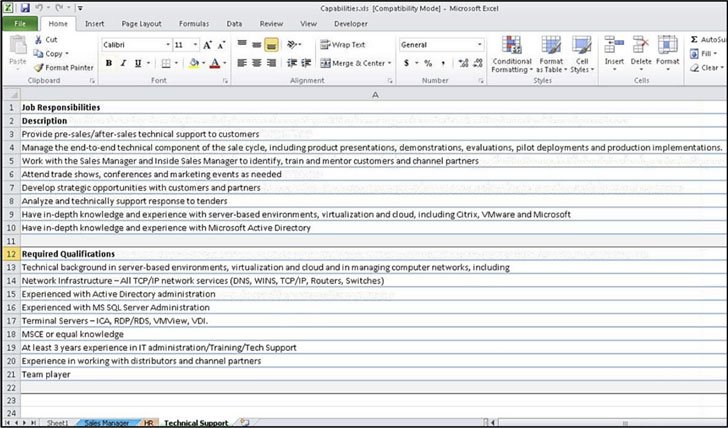

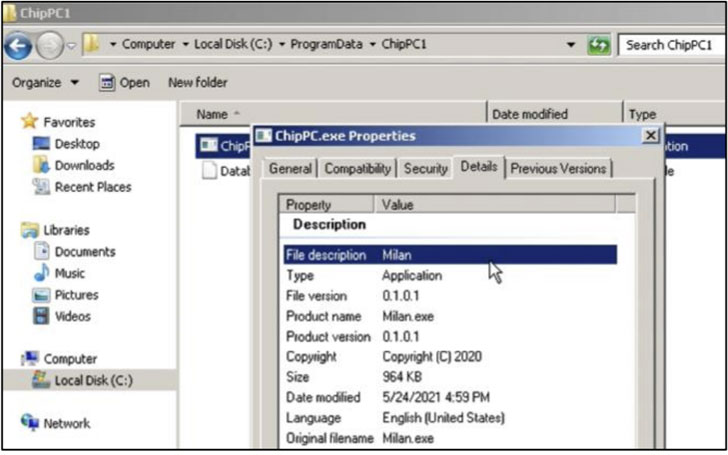

La infección provocada por el adversario comenzó con la identificación de posibles víctimas, que luego fueron atraídas a ofertas de trabajo «seductoras» en empresas reconocidas como ChipPc y Software AG haciéndose pasar por empleados de recursos humanos de empresas editoriales, solo para liderar el víctimas a un sitio web de phishing que contiene armas.archivos que liberan la puerta trasera conocida como Milan para conectarse a un servidor remoto y descargar un troyano de acceso remoto de segunda etapa llamado DanBot.

ClearSky creía que el enfoque de los ataques a las empresas de TI y comunicaciones sugiere que están diseñados para facilitar los ataques a la cadena de suministro de sus clientes.

Además de utilizar documentos cebo como vector de ataque inicial, la infraestructura del grupo implicó la creación de sitios web fraudulentos que imitaban a la empresa que dice ser y la creación de perfiles falsos en LinkedIn. Los archivos de cebo toman la forma de una macro de hoja de cálculo de Excel incrustada que detalla las supuestas ofertas de trabajo y un archivo ejecutable portátil (PE) que contiene un «catálogo» de productos utilizados por la organización personificada.

Independientemente del archivo que descargó la víctima, la cadena de ataques culmina con la instalación de puertas traseras Milan basadas en C++. Los ataques a empresas israelíes en julio de 2021 también son notables porque el actor de la amenaza reemplazó a Milan con un nuevo implante llamado Shark, que está escrito en .NET.

«Esta campaña es similar a la campaña de ‘buscadores de empleo’ de Corea del Norte y utiliza lo que se ha convertido en un vector de ataque ampliamente utilizado en los últimos años: la suplantación de identidad», dijo una empresa de seguridad cibernética israelí. «El objetivo principal del grupo es espiar y utilizar la red infectada para obtener acceso a las redes de sus clientes. Al igual que con otros grupos, el espionaje y la recopilación de inteligencia pueden ser los primeros pasos para llevar a cabo ataques de suplantación de identidad dirigidos al ransomware o al malware de limpieza». «