Los investigadores de seguridad cibernética descubrieron hoy una campaña maliciosa sostenida que se remonta a mayo de 2018 y que se dirige a máquinas Windows que ejecutan servidores MS-SQL para implementar puertas traseras y otros tipos de malware, incluidas herramientas de acceso remoto multifuncional (RAT) y criptomineros.

Llamado «Vollgar«después de la criptomoneda Vollar que extrae y su modus operandi ofensivo» vulgar «, los investigadores de Guardicore Labs dijeron que el ataque emplea la fuerza bruta de contraseñas para violar los servidores Microsoft SQL con credenciales débiles expuestas a Internet.

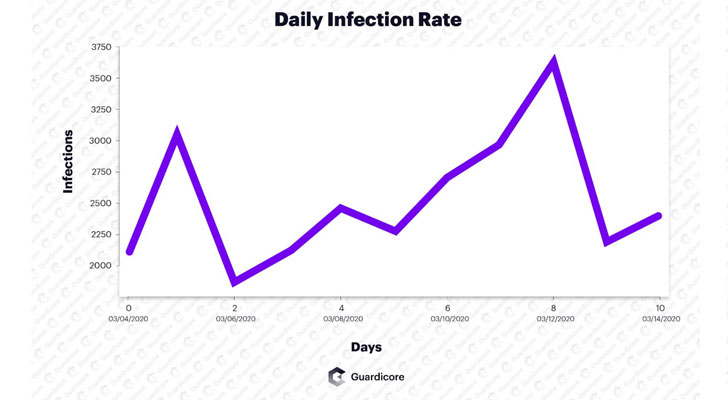

Los investigadores afirman que los atacantes lograron infectar con éxito casi 2000-3000 servidores de bases de datos diariamente durante las últimas semanas, con víctimas potenciales pertenecientes a los sectores de atención médica, aviación, TI y telecomunicaciones y educación superior en China, India, EE. UU., Corea del Sur y Pavo.

Afortunadamente para los interesados, los investigadores también han lanzado un script para permitir que los administradores de sistemas detecten si alguno de sus servidores MS-SQL de Windows se ha visto comprometido con esta amenaza en particular.

Cadena de ataque Vollgar: MS-SQL a software malicioso del sistema

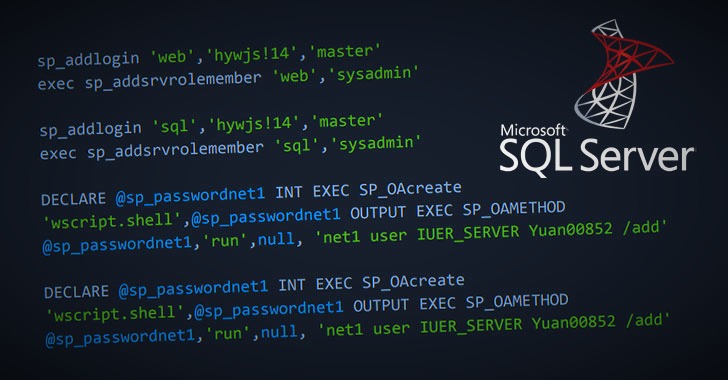

El ataque Vollgar comienza con intentos de inicio de sesión de fuerza bruta en servidores MS-SQL que, cuando tienen éxito, permiten al intruso ejecutar una serie de cambios de configuración para ejecutar comandos maliciosos de MS-SQL y descargar archivos binarios de malware.

«Atacantes [also] validar que ciertas clases COM estén disponibles: WbemScripting.SWbemLocator, Microsoft.Jet.OLEDB.4.0 y Windows Script Host Object Model (wshom). Estas clases admiten tanto secuencias de comandos WMI como ejecución de comandos a través de MS-SQL, que luego se usarán para descargar el binario de malware inicial «, dijeron los investigadores.

Además de garantizar que los ejecutables cmd.exe y ftp.exe tengan los permisos de ejecución necesarios, el operador detrás de Vollgar también crea nuevos usuarios de puerta trasera en la base de datos MS-SQL y en el sistema operativo con privilegios elevados.

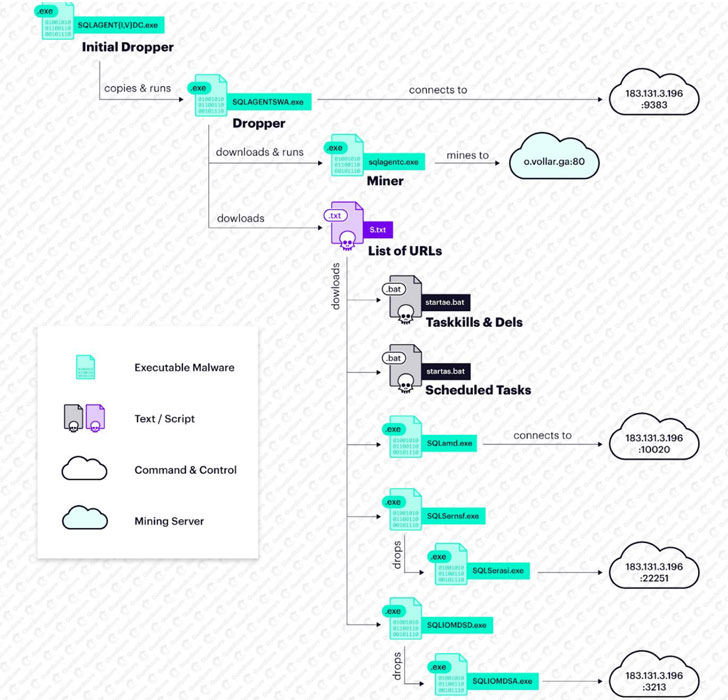

Una vez completada la configuración inicial, el ataque procede a crear secuencias de comandos de descarga (dos secuencias de comandos VBScript y una secuencia de comandos FTP), que se ejecutan «un par de veces», cada vez con una ubicación de destino diferente en el sistema de archivos local para evitar posibles fallas.

Una de las cargas útiles iniciales, denominada SQLAGENTIDC.exe o SQLAGENTVDC.exe, primero procede a eliminar una larga lista de procesos con el objetivo de asegurar la máxima cantidad de recursos del sistema, así como eliminar la actividad de otros actores de amenazas y eliminar su presencia del máquina infectada.

Además, actúa como cuentagotas para diferentes RAT y un criptominero basado en XMRig que extrae Monero y una moneda alternativa llamada VDS o Vollar.

Infraestructura de ataque alojada en sistemas comprometidos

Guardicore dijo que los atacantes mantuvieron toda su infraestructura en máquinas comprometidas, incluido su servidor principal de comando y control ubicado en China, que, irónicamente, fue encontrado comprometido por más de un grupo de ataque.

«Entre los archivos [on the C&C server] fue la herramienta de ataque MS-SQL, responsable de escanear rangos de IP, aplicar fuerza bruta a la base de datos objetivo y ejecutar comandos de forma remota”, observó la firma de ciberseguridad.

“Además, encontramos dos programas CNC con GUI en chino, una herramienta para modificar los valores hash de los archivos, un servidor de archivos HTTP portátil (HFS), un servidor FTP Serv-U y una copia del ejecutable mstsc.exe (Microsoft Terminal Services Cliente) utilizado para conectarse a las víctimas a través de RDP».

Una vez que un cliente de Windows infectado hace ping al servidor C2, este último también recibe una variedad de detalles sobre la máquina, como su IP pública, ubicación, versión del sistema operativo, nombre de la computadora y modelo de CPU.

Al afirmar que los dos programas C2 instalados en el servidor con sede en China fueron desarrollados por dos proveedores diferentes, Guardicore dijo que existen similitudes en sus capacidades de control remoto, a saber, descargar archivos, instalar nuevos servicios de Windows, registro de teclas, captura de pantalla, activación de la cámara y el micrófono. e incluso iniciar un ataque de denegación de servicio distribuido (DDoS).

Utilice contraseñas seguras para evitar ataques de fuerza bruta

Con alrededor de medio millón de máquinas que ejecutan el servicio de base de datos MS-SQL, la campaña es otra indicación de que los atacantes persiguen servidores de bases de datos mal protegidos en un intento de desviar información confidencial. Es esencial que los servidores MS-SQL que están expuestos a Internet estén protegidos con credenciales sólidas.

«Lo que hace que estos servidores de bases de datos sean atractivos para los atacantes, además de su valiosa potencia de CPU, es la enorme cantidad de datos que contienen», concluyeron los investigadores de Guardicore. «Es posible que estas máquinas almacenen información personal como nombres de usuario, contraseñas, números de tarjetas de crédito, etc., que pueden caer en manos del atacante con solo una simple fuerza bruta».