Los investigadores de seguridad cibernética de Guardicore Labs publicaron hoy un informe detallado sobre una campaña generalizada de cryptojacking que ataca a los servidores Windows MS-SQL y PHPMyAdmin en todo el mundo.

Doblado Nansh0uSegún los informes, la campaña maliciosa está siendo llevada a cabo por un grupo chino de hackers al estilo APT que ya ha infectado casi 50 000 servidores y está instalando un sofisticado rootkit en modo kernel en los sistemas comprometidos para evitar que el malware termine.

Se descubrió que la campaña, que se remonta al 26 de febrero pero que se detectó por primera vez a principios de abril, ofrece 20 versiones diferentes de carga útil alojadas en varios proveedores de alojamiento.

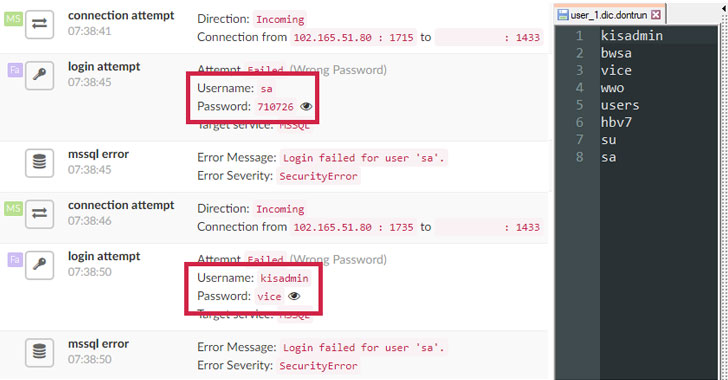

El ataque se basa en la técnica de fuerza bruta después de encontrar servidores Windows MS-SQL y PHPMyAdmin de acceso público utilizando un escáner de puerto simple.

Tras una autenticación de inicio de sesión exitosa con privilegios administrativos, los atacantes ejecutan una secuencia de comandos MS-SQL en el sistema comprometido para descargar la carga maliciosa de un servidor de archivos remoto y ejecutarla con privilegios de SISTEMA.

En segundo plano, la carga útil aprovecha una vulnerabilidad de escalada de privilegios conocida (CVE-2014-4113) para obtener privilegios de SISTEMA en los sistemas comprometidos.

«Usando este privilegio de Windows, el exploit atacante inyecta código en el proceso Winlogon. El código inyectado crea un nuevo proceso que hereda los privilegios del SISTEMA Winlogon, proporcionando permisos equivalentes a la versión anterior».

La carga útil luego instala un malware de minería de criptomonedas en servidores comprometidos para minar TortugaCoin criptomoneda

Además de esto, el malware también protege su proceso para que no finalice utilizando un rootkit en modo kernel firmado digitalmente para la persistencia.

«Descubrimos que el controlador tenía una firma digital emitida por la principal autoridad de certificación, Verisign. El certificado, que está vencido, lleva el nombre de una empresa china falsa: Hangzhou Hootian Network Technology».

Los investigadores también publicaron una lista completa de IoC (indicadores de compromiso) y un script gratuito basado en PowerShell que los administradores de Windows pueden usar para verificar si sus sistemas están infectados o no.

Dado que el ataque se basa en combinaciones débiles de nombre de usuario y contraseña para los servidores MS-SQL y PHPMyAdmin, se recomienda a los administradores que mantengan siempre una contraseña segura y compleja para sus cuentas.