Microsoft ha publicado detalles de una evasiva campaña de ingeniería social durante todo el año en la que los operadores cambian sus mecanismos de encriptación y nebulización en promedio cada 37 días, incluida la dependencia del código Morse, para cubrir sus huellas y recopilar en secreto las credenciales de los usuarios.

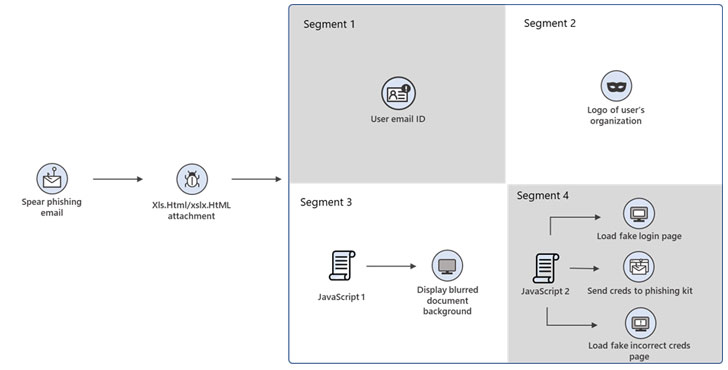

Los ataques de phishing adoptan la forma de motivos de facturas que imitan transacciones comerciales relacionadas con transacciones financieras, y los correos electrónicos contienen un archivo HTML («XLS.HTML»). El objetivo final es obtener nombres de usuario y contraseñas que luego se utilizarán como punto de partida para intentos de infiltración posteriores.

Microsoft comparó el archivo adjunto con un «rompecabezas» y señaló que las partes de un archivo HTML están diseñadas para parecer inofensivas y deslizarse por el software de seguridad de punto final, solo para revelar sus verdaderos colores cuando esos segmentos se decodifican y ensamblan. La compañía no identificó a los piratas informáticos detrás de la operación.

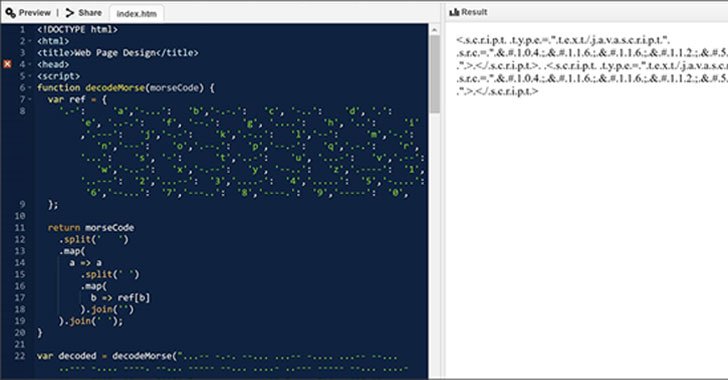

«Esta campaña de phishing es un ejemplo de una amenaza de correo electrónico moderna: sofisticada, evasiva y en constante evolución», dijo el equipo de inteligencia de amenazas de Microsoft 365 Defender. El archivo adjunto HTML se divide en varios segmentos, incluidos los archivos JavaScript utilizados para robar contraseñas, que luego se codifican mediante varios mecanismos.Estos atacantes han pasado de usar HTML de texto sin formato a múltiples técnicas de codificación, incluidos métodos de cifrado antiguos e inusuales, como el código Morse. » para ocultar estos segmentos de ataque

Al abrir el archivo adjunto, se abre una ventana del navegador que muestra un cuadro de diálogo de inicio de sesión falso de Microsoft Office 365 sobre el documento de Excel borroso. Cuando un usuario ingresa una contraseña, se le notifica que la contraseña ingresada es incorrecta, mientras que el malware recopila información en secreto en segundo plano.

Se dice que la campaña pasó por 10 iteraciones desde su descubrimiento en julio de 2020, y el adversario cambió regularmente sus métodos de codificación para disfrazar la naturaleza maliciosa del archivo adjunto HTML y los diversos segmentos de ataque contenidos en el archivo.

Microsoft dijo que en las oleadas de ataques de febrero y mayo de 2021 detectó el uso del código Morse, mientras que se encontraron variantes posteriores de la suite de phishing que dirigían a las víctimas a un sitio legítimo de Office 365 en lugar de mostrar un mensaje de error falso después de ingresar las contraseñas. . .

«Los ataques basados en el correo electrónico continúan haciendo nuevos intentos de eludir las soluciones de seguridad del correo electrónico», dijeron los investigadores. «Para esta campaña de phishing, estos intentos implican el uso de apagones multicapa y mecanismos de encriptación para tipos de archivos existentes conocidos, como JavaScript. Los apagones multicapa en HTML también pueden evitarse mediante soluciones de seguridad del navegador».