Los actores de amenazas conocidos por mantener un perfil bajo lo hacen interrumpiendo sus operaciones durante períodos prolongados para evadir llamar la atención y refinando constantemente sus conjuntos de herramientas para volar por debajo del radar de muchas tecnologías de detección.

Uno de esos grupos es FIN8, un actor de amenazas motivado financieramente que vuelve a la acción después de un paréntesis de año y medio con una versión poderosa de una puerta trasera con capacidades mejoradas que incluyen captura de pantalla, tunelización de proxy, robo de credenciales y ejecución sin archivos.

FIN8, documentado por primera vez en 2016 por FireEye, es conocido por sus ataques contra las industrias minorista, hotelera y de entretenimiento mientras hace uso de una amplia gama de técnicas, como phishing selectivo y herramientas maliciosas como PUNCHTRACK y BADHATCH para robar datos de tarjetas de pago desde puntos -of-sale (POS) sistemas.

«El grupo FIN8 es conocido por tomarse largos descansos para mejorar los TTP y aumentar su tasa de éxito», dijeron los investigadores de Bitdefender en un informe publicado hoy. «El malware BADHATCH es una puerta trasera madura y muy avanzada que utiliza varias técnicas de evasión y defensa. La nueva puerta trasera también intenta evadir el control de seguridad mediante el uso de cifrado TLS para ocultar los comandos de Powershell».

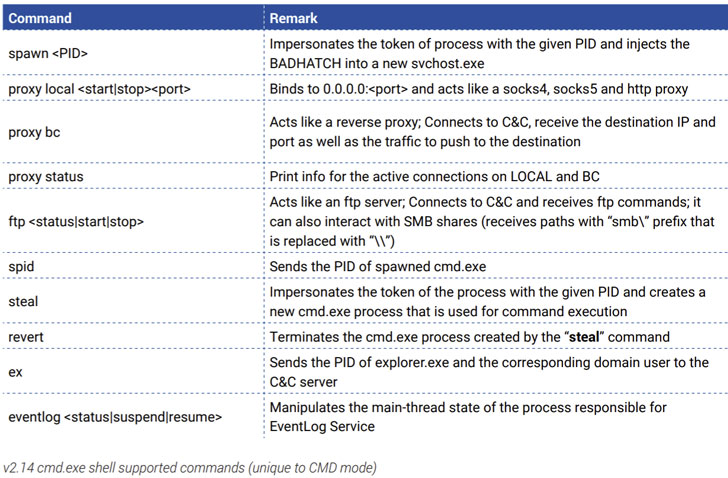

BADHATCH, desde su descubrimiento en 2019, se ha implementado como un implante capaz de ejecutar comandos proporcionados por atacantes recuperados de un servidor remoto, además de inyectar archivos DLL maliciosos en un proceso actual, recopilar información del sistema y filtrar datos al servidor.

Al señalar que se han detectado al menos tres variantes diferentes de la puerta trasera (v2.12 a 2.14) desde abril de 2020, los investigadores dijeron que la última versión de BADHATCH abusa de un servicio legítimo llamado sslp.io para frustrar la detección durante el proceso de implementación, usándolo para descargar un script de PowerShell, que a su vez ejecuta el código de shell que contiene el archivo DLL BADHATCH.

El script de PowerShell, además de asumir la responsabilidad de lograr la persistencia, también se ocupa de la escalada de privilegios para garantizar que todos los comandos posteriores a la ejecución del script se ejecuten como usuario del SISTEMA.

Además, una segunda técnica de evasión adoptada por FIN8 consiste en pasar comunicaciones con el servidor de comando y control (C2) que se hacen pasar por solicitudes HTTP legítimas.

Según Bitdefender, se dice que la nueva ola de ataques tuvo lugar durante el año pasado y se dirigió contra las industrias de seguros, comercio minorista, tecnología y productos químicos en los EE. UU., Canadá, Sudáfrica, Puerto Rico, Panamá e Italia.

«Al igual que los actores de delitos cibernéticos más persistentes y hábiles, los operadores de FIN8 están refinando constantemente sus herramientas y tácticas para evitar la detección», concluyeron los investigadores, instando a las empresas a «separar la red POS de las utilizadas por los empleados o invitados» y filtrar los correos electrónicos. que contenga archivos adjuntos maliciosos o sospechosos.