Actores de amenazas desconocidos están explotando activamente la vulnerabilidad crítica de la omisión de autenticación para secuestrar enrutadores domésticos en un esfuerzo por cooptarlos en una botnet variante de Mirai utilizada para llevar a cabo ataques DDoS, solo dos días después de su lanzamiento.

Registrada como CVE-2021-20090 (puntuación CVSS: 9,9), la vulnerabilidad se relaciona con vulnerabilidades de cruce de ruta en las interfaces web del firmware de Arcadyan que podrían permitir a atacantes remotos no autenticados eludir la autenticación.

Se estima que el problema, que Tenable publicó el 3 de agosto, existe desde hace al menos 10 años y afecta a al menos 20 modelos de 17 minoristas diferentes, incluidos Asus, Beeline, British Telecom, Buffalo, Deutsche Telekom, Orange, Telstra, Telus, Verizon. y Vodafone.

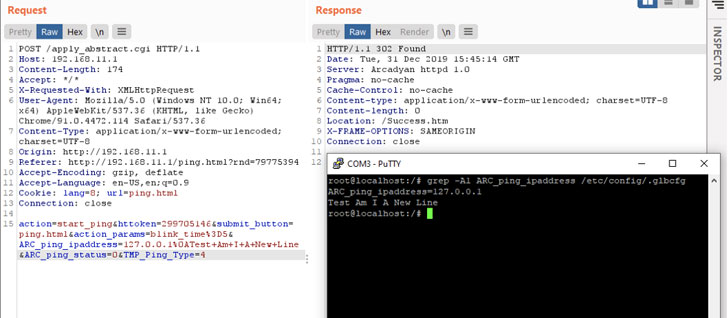

La explotación exitosa de esta vulnerabilidad podría permitir a un atacante eludir las barreras de autenticación y potencialmente obtener acceso a información confidencial, incluidos tokens de solicitud válidos que podrían usarse para enviar solicitudes de cambio de configuración del enrutador.

Juniper Threat Labs dijo la semana pasada que «identificó algunos patrones de ataque que intentan explotar esta vulnerabilidad en la naturaleza desde una dirección IP ubicada en Wuhan, provincia de Hubei, China», a partir del 5 de agosto, que el atacante utilizó para implementar la variante Mirai. . en los enrutadores afectados, reflejando técnicas similares descubiertas por 42 Palo Alto Networks a principios de marzo.

«La similitud podría indicar que este nuevo ataque está detrás del mismo actor de la amenaza y está tratando de mejorar su arsenal de infiltración con otra vulnerabilidad recién descubierta», dijeron los investigadores.

Además de CVE-2021-20090, también se informa que el actor de amenazas ha llevado a cabo ataques que explotan una serie de otras vulnerabilidades, como:

El informe de Unit 42 reveló previamente hasta seis vulnerabilidades de seguridad conocidas y tres desconocidas que se explotaron en los ataques, incluidos los que tenían como objetivo SonicWall SSL-VPN, firewalls D-Link DNS-320, enrutadores inalámbricos Netis WF2419 y conmutadores Netgear ProSAFE Plus. .

Para evitar un posible compromiso, recomendamos que los usuarios actualicen el firmware del enrutador a la última versión.

«Está claro que los actores de amenazas monitorean todas las vulnerabilidades identificadas. Cada vez que se informan explotaciones de PoC, a menudo tardan muy poco en integrarse en su plataforma y lanzar ataques», dijeron los investigadores.