Investigadores de seguridad cibernética vincularon el lunes una serie de ataques dirigidos a los servidores Accellion File Transfer Appliance (FTA) en los últimos dos meses con una campaña de extorsión y robo de datos orquestada por un grupo de delitos cibernéticos llamado UNC2546.

Los ataques, que comenzaron a mediados de diciembre de 2020, involucraron la explotación de múltiples vulnerabilidades de día cero en el software FTA heredado para instalar un nuevo shell web llamado DEWMODE en las redes de las víctimas y filtrar datos confidenciales, que luego se publicaron en un sitio web de fuga de datos operado por la banda de ransomware CLOP.

Pero en un giro, en realidad no se implementó ransomware en ninguno de los incidentes recientes que afectaron a organizaciones en los EE. UU., Singapur, Canadá y los Países Bajos, y los actores recurrieron a correos electrónicos de extorsión para amenazar a las víctimas con el pago de rescates de bitcoin.

Según Risky Business, algunas de las empresas cuyos datos figuran en el sitio incluyen al proveedor de telecomunicaciones de Singapur SingTel, la Oficina Estadounidense de Transporte Marítimo, el bufete de abogados Jones Day, Fugro, con sede en los Países Bajos, y la empresa de ciencias de la vida Danaher.

Tras la gran cantidad de ataques, Accellion ha parcheado cuatro vulnerabilidades de FTA que se sabía que eran explotadas por los actores de amenazas, además de incorporar nuevas capacidades de monitoreo y alerta para señalar cualquier comportamiento sospechoso. Los defectos son los siguientes:

- CVE-2021-27101: inyección SQL a través de un encabezado de host diseñado

- CVE-2021-27102: ejecución de comandos del sistema operativo a través de una llamada de servicio web local

- CVE-2021-27103: SSRF a través de una solicitud POST diseñada

- CVE-2021-27104: Ejecución de comandos del sistema operativo a través de una solicitud POST diseñada

El equipo de inteligencia de amenazas Mandiant de FireEye, que lidera los esfuerzos de respuesta a incidentes, está rastreando el esquema de extorsión de seguimiento bajo un grupo de amenazas separado que llama UNC2582 a pesar de las superposiciones «convincentes» identificadas entre los dos conjuntos de actividades maliciosas y los ataques anteriores llevados a cabo por un grupo de piratería con motivación financiera denominado FIN11.

«Muchas de las organizaciones comprometidas por UNC2546 fueron atacadas previamente por FIN11», dijo FireEye. «Algunos correos electrónicos de extorsión UNC2582 observados en enero de 2021 se enviaron desde direcciones IP y/o cuentas de correo electrónico utilizadas por FIN11 en múltiples campañas de phishing entre agosto y diciembre de 2020».

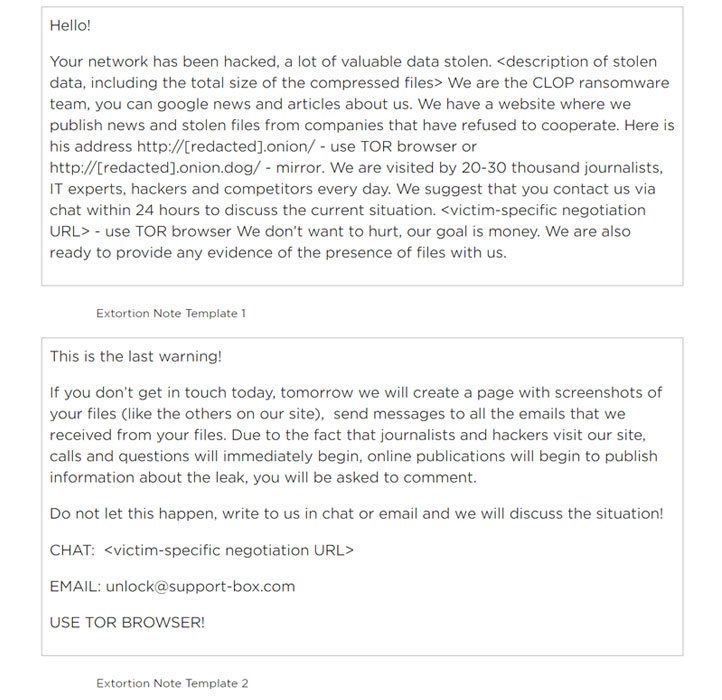

Una vez instalado, el shell web DEWMODE se aprovechó para descargar archivos de instancias FTA comprometidas, lo que llevó a las víctimas a recibir correos electrónicos de extorsión que afirmaban ser del «equipo de ransomware CLOP» varias semanas después.

La falta de respuesta de manera oportuna daría como resultado el envío de correos electrónicos adicionales a un grupo más amplio de destinatarios en la organización víctima, así como a sus socios, que contienen enlaces a los datos robados, detallaron los investigadores.

Además de instar a sus clientes de FTA a migrar a kiteworks, Accellion dijo que menos de 100 de un total de 300 clientes de FTA fueron víctimas del ataque y que menos de 25 parecen haber sufrido un robo de datos «significativo».

El desarrollo se produce después de que la cadena de supermercados Kroger revelara la semana pasada que los datos de recursos humanos, los registros de farmacia y los registros de servicios monetarios pertenecientes a algunos clientes podrían haberse visto comprometidos como resultado del incidente de Accellion.

Más temprano hoy, Transport for New South Wales (TfNSW) se convirtió en la última entidad en confirmar que se había visto afectada por la filtración de datos mundial de Accellion.

«El sistema Accellion fue ampliamente utilizado para compartir y almacenar archivos por parte de organizaciones de todo el mundo, incluido Transport for NSW», dijo la agencia australiana. «Antes de que se interrumpiera el ataque a los servidores de Accellion, se tomó cierta información de Transport for NSW».