El actor de amenazas patrocinado por el estado vinculado a Rusia conocido como Sandworm ha sido vinculado a una operación sigilosa de tres años para piratear objetivos mediante la explotación de una herramienta de monitoreo de TI llamada Centreon.

Se dice que la campaña de intrusión, que violó a «varias entidades francesas», comenzó a fines de 2017 y duró hasta 2020, y los ataques afectaron particularmente a los proveedores de alojamiento web, dijo la agencia francesa de seguridad de la información ANSSI en un aviso.

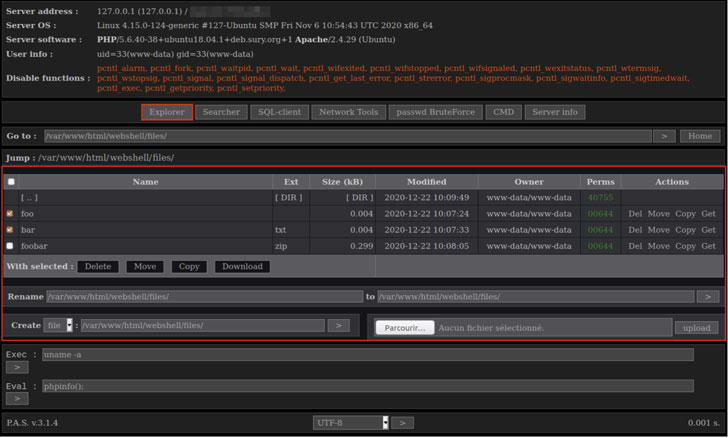

«En los sistemas comprometidos, ANSSI descubrió la presencia de una puerta trasera en forma de webshell en varios servidores de Centreon expuestos a Internet», dijo la agencia el lunes. «Esta puerta trasera se identificó como PAS webshell, versión número 3.1.4. En los mismos servidores, ANSSI encontró otra puerta trasera idéntica a la descrita por ESET y llamada Exaramel».

Se dice que el grupo de piratas informáticos rusos (también llamado APT28, TeleBots, Voodoo Bear o Iron Viking) está detrás de algunos de los ataques cibernéticos más devastadores de los últimos años, incluido el de la red eléctrica de Ucrania en 2016, el brote de ransomware NotPetya de 2017 y los Juegos Olímpicos de Invierno de Pyeongchang en 2018.

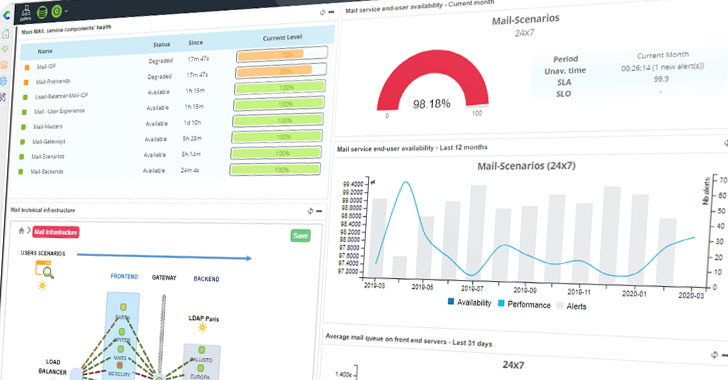

Si bien el vector de ataque inicial parece desconocido todavía, el compromiso de las redes de las víctimas estuvo vinculado a Centreon, una aplicación y software de monitoreo de red desarrollado por una empresa francesa del mismo nombre.

Centreon, fundada en 2005, cuenta entre sus clientes con Airbus, Air Caraïbes, ArcelorMittal, BT, Luxottica, Kuehne + Nagel, Ministère de la Justice français, New Zealand Police, PWC Russia, Salomon, Sanofi y Sephora. No está claro cuántas o qué organizaciones fueron atacadas mediante el hackeo del software.

Los servidores comprometidos ejecutaban el sistema operativo CENTOS (versión 2.5.2), dijo ANSSI, y agregó que se encontró en los dos tipos diferentes de malware: un webshell disponible públicamente llamado PAS y otro conocido como Exaramel, que Sandworm ha utilizado en ataques anteriores. desde 2018.

El shell web viene equipado con funciones para manejar operaciones de archivos, buscar en el sistema de archivos, interactuar con bases de datos SQL, realizar ataques de contraseña de fuerza bruta contra SSH, FTP, POP3 y MySQL, crear un shell inverso y ejecutar comandos PHP arbitrarios.

Exaramel, por otro lado, funciona como una herramienta de administración remota capaz de ejecutar comandos de shell y copiar archivos entre un servidor controlado por un atacante y el sistema infectado. También se comunica mediante HTTPS con su servidor de comando y control (C2) para recuperar una lista de comandos para ejecutar.

Además, la investigación de ANSSI reveló el uso de servicios VPN comunes para conectarse a shells web, con superposiciones en la infraestructura C2 que conecta la operación con Sandworm.

«Se sabe que el conjunto de intrusión Sandworm lidera campañas de intrusión consecuentes antes de centrarse en objetivos específicos que se ajusten a sus intereses estratégicos dentro del grupo de víctimas», detallaron los investigadores. «La campaña observada por ANSSI se ajusta a este comportamiento».

A la luz del ataque a la cadena de suministro de SolarWinds, no debería sorprender que los sistemas de monitoreo como Centreon se hayan convertido en un objetivo lucrativo para que los malos actores se establezcan y se muevan lateralmente a través de los entornos de las víctimas. Pero a diferencia del compromiso de la cadena de suministro del primero, los ataques recientemente revelados difieren en que parecen haber sido llevados a cabo aprovechando los servidores conectados a Internet que ejecutan el software de Centreon dentro de las redes de las víctimas.

«Por lo tanto, se recomienda actualizar las aplicaciones tan pronto como las vulnerabilidades sean públicas y se emitan parches correctivos», advirtió ANSSI. «Se recomienda no exponer las interfaces web de estas herramientas a [the] Internet o para restringir dicho acceso mediante autenticación no aplicativa».

En octubre de 2020, el gobierno de EE. UU. acusó formalmente a seis oficiales militares rusos por su participación en ataques destructivos de malware orquestados por este grupo, además de vincular al actor de Sandworm con la Unidad 74455 de la Dirección Principal de Inteligencia Rusa (GRU), una agencia de inteligencia militar parte del ejército ruso.

ACTUALIZAR

La compañía francesa de software Centreon emitió el martes una aclaración luego de la publicación del informe de ANSSI, afirmando que ninguno de sus clientes se vio afectado en la campaña de piratería que se descubrió que afectaba a las entidades comerciales que ejecutan su software de monitoreo de red.

«La campaña descrita por ANSSI se refiere exclusivamente a las versiones obsoletas del software de código abierto de Centreon», que dijo que ya no recibe soporte activo durante cinco años, y agregó que «solo unas quince entidades fueron el objetivo de esta campaña».

ANSSI, en su análisis, había dicho que los ataques estaban dirigidos específicamente a empresas de alojamiento web.

Además de instar a los usuarios de su software obsoleto a actualizar a la última versión, Centreon también destacó que la campaña no es un tipo de ataque a la cadena de suministro y que «no se puede hacer un paralelo con otros ataques de este tipo en este caso». «