Microsoft dijo el viernes que estaba investigando un incidente en el que se descubrió que un controlador firmado por la empresa era un rootkit de Windows malicioso que se observó comunicándose con los servidores de Comando y Control (C2) ubicados en China.

Se dice que el controlador «Netfilter» apunta al entorno de juego, específicamente en un país del este de Asia, y la compañía con sede en Redmond señala que «el objetivo del actor es usar el controlador para falsificar su ubicación geográfica para engañar al sistema y jugar desde cualquier lugar». .»

«El malware les permite aprovechar los juegos y potencialmente explotar a otros jugadores al comprometer sus cuentas a través de herramientas comunes como los registradores de teclas», dijo el Centro de respuesta de seguridad de Microsoft (MSRC).

Vale la pena señalar que Netfilter también se refiere a un paquete de software legítimo que permite el filtrado de paquetes y la traducción de direcciones de red para sistemas basados en Linux.

Microsoft llamó al malware «Retliften», que se refiere a «filtro de red», pero escrito al revés y agregar un controlador malicioso puede interceptar el tráfico de la red, agregar nuevos certificados raíz, configurar un nuevo servidor proxy y modificar la configuración de Internet sin el consentimiento del usuario.

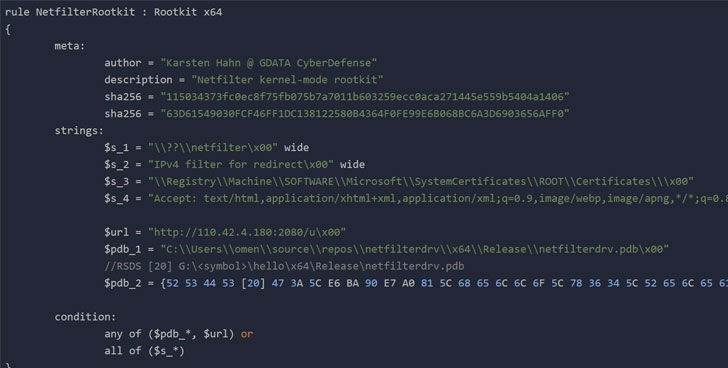

Karsten Hahn, analista de malware en G Data, una empresa de seguridad cibernética en Alemania, notó la firma deshonesta del código y compartió más detalles sobre el rootkit, incluido el gotero utilizado para implementar e instalar Netfilter en el sistema.

Después de una instalación exitosa, se encontró que el controlador se conectaba al servidor C2 para recuperar la información de configuración, que ofrecía una serie de funciones, como la redirección de IP, incluida la adquisición del certificado raíz e incluso actualizaciones de malware personalizadas.

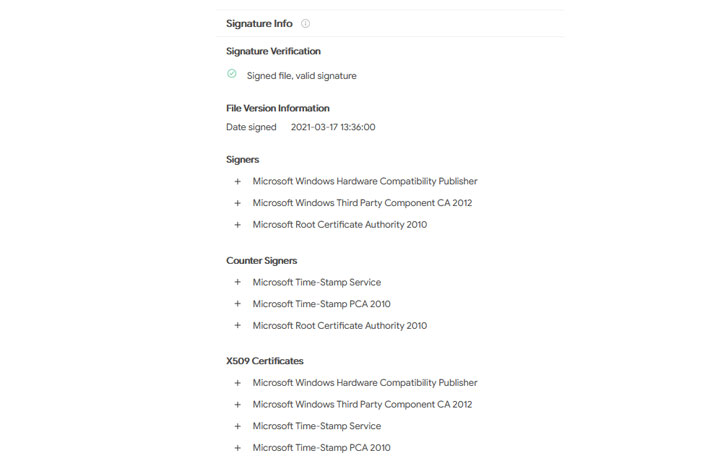

La muestra de Netfilter más antigua detectada en VirusTotal data del 17 de marzo de 2021, dijo Hahn.

Microsoft señaló que el actor envió el controlador para la certificación a través del Programa de compatibilidad de hardware de Windows (WHCP) y que los controladores fueron creados por un tercero. Desde entonces, la compañía suspendió la cuenta y revisó sus publicaciones en busca de signos adicionales de malware.

El creador de Windows también destacó que las técnicas utilizadas en el ataque ocurren después de la explotación, que requiere que el adversario haya obtenido previamente privilegios de administrador para que pueda instalar el controlador durante el inicio del sistema u obligar al usuario a hacerlo en su nombre.

Además, Microsoft ha indicado que pretende mejorar sus políticas de acceso de socios, así como el proceso de autenticación y firma, para mejorar aún más la protección.

«El entorno de seguridad continúa evolucionando rápidamente a medida que los actores de amenazas encuentran formas nuevas e innovadoras de obtener acceso al entorno a través de una amplia gama de vectores», dijo a MSRC, reiterando cómo los actores de amenazas pueden abusar de la confianza asociada con los controladores firmados. Ataques de software a gran escala en la cadena de suministro.