En un reciente ataque BEC altamente dirigido, los piratas informáticos lograron engañar a tres firmas británicas de capital privado para que transfirieran un total de $ 1.3 millones a las cuentas bancarias a las que tienen acceso los estafadores, mientras que los ejecutivos víctimas pensaron que habían cerrado un acuerdo de inversión con algunas nuevas empresas.

Según la firma de seguridad cibernética Check Point, quien compartió su última investigación con The Hacker News, casi $ 700,000 del monto total transferido por cable se perdió permanentemente para los atacantes, y el resto del monto se recuperó después de que los investigadores alertaron a tiempo a las empresas objetivo.

Apodado ‘El banquero florentino‘la sofisticada banda de ciberdelincuencia detrás de este ataque, «parece haber perfeccionado sus técnicas en múltiples ataques, de al menos varios años de actividad y ha demostrado ser un adversario ingenioso, adaptándose rápidamente a nuevas situaciones», dijeron los investigadores.

«Las técnicas que utilizan, especialmente la técnica de dominios similares, presentan una grave amenaza, no solo para la organización atacada originalmente, sino también para los terceros con quienes se comunicaron utilizando el dominio similar».

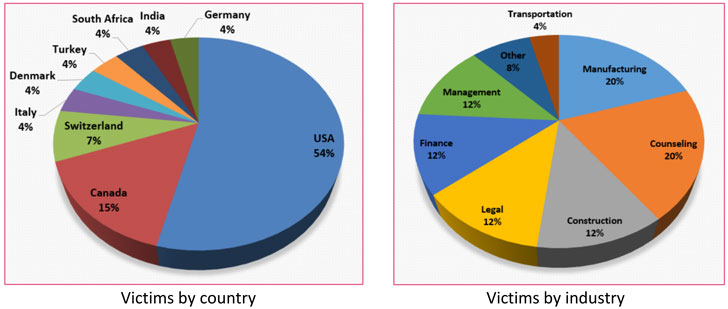

La firma de seguridad dijo que las campañas anteriores de phishing lanzadas por el mismo grupo de piratas informáticos se dirigieron principalmente a los sectores de fabricación, construcción, legal y financiero ubicados en los EE. UU., Canadá, Suiza, Italia, Alemania e India, entre otros.

¿Cómo lo hicieron los piratas informáticos?

La investigación sigue al informe anterior de Check Point publicado en diciembre pasado, que describía un incidente similar de BEC (compromiso de correo electrónico comercial) que resultó en el robo de $ 1 millón de una firma china de capital de riesgo.

La cantidad, que era un capital inicial destinado a una empresa emergente israelí, se envió a una cuenta bancaria bajo el control del atacante a través de un ataque de hombre en el medio (MITM) cuidadosamente planificado.

El esquema de fraude, que desde entonces ha atrapado en la red a tres firmas financieras con sede en el Reino Unido e Israel, funciona mediante el envío de correos electrónicos de phishing a personas de alto perfil en la organización objetivo para obtener el control de la cuenta y llevar a cabo un amplio reconocimiento para comprender la naturaleza del negocio y los roles clave dentro de la empresa.

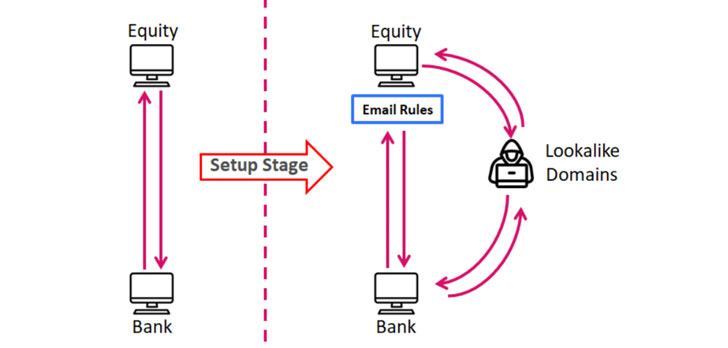

En la siguiente fase, los atacantes manipulan el buzón de correo de Outlook de la víctima mediante la creación de nuevas reglas que desviarían el correo electrónico relevante a una carpeta diferente, como la carpeta RSS Feeds, que la persona en cuestión no suele usar.

Además de infiltrarse en la cuenta de correo electrónico corporativa de alto nivel y monitorear los mensajes, los piratas informáticos registran dominios similares separados que imitan los dominios legítimos de las entidades involucradas en las correspondencias de correo electrónico que desean interceptar, lo que les permite perpetrar un ataque MITM mediante el envío de correos electrónicos desde los dominios fraudulentos en nombre de las dos partes.

‘Por ejemplo, si hubiera una correspondencia entre ‘finance-firm.com’ y ‘banking-service.com’, los atacantes podrían registrar dominios similares como ‘finance-firms.com’ y ‘banking-services.com’, ‘los dijo el equipo.

Dicho de otra manera, el grupo Florentine Banker envió un correo cada uno de los dominios falsificados a la contraparte, insertándose así en la conversación y engañando al destinatario haciéndole creer que la fuente del correo electrónico es legítima.

«Todos los correos electrónicos enviados por cada lado en realidad se enviaron al atacante, quien luego revisó el correo electrónico, decidió si era necesario editar algún contenido y luego reenvió el correo electrónico desde el dominio similar relevante a su destino original», dijeron los investigadores de Check Point. en una publicación de blog separada sobre estafas BEC.

Armados con esta configuración, los atacantes comienzan a inyectar información de cuentas bancarias fraudulentas (asociadas con cuentas ubicadas en Hong Kong y el Reino Unido) en los correos electrónicos para interceptar transferencias de dinero e iniciar nuevas solicitudes de transferencias.

El FBI emite una advertencia contra los ataques BEC

Los ataques de compromiso de correo electrónico comercial (BEC, por sus siglas en inglés) han aumentado en los últimos años a medida que los grupos organizados de delitos cibernéticos intentan sacar provecho de las estafas por correo electrónico dirigidas contra las grandes empresas.

El mes pasado, el equipo de inteligencia de amenazas de la Unidad 42 de Palo Alto Networks examinó las operaciones de BEC en Nigeria y descubrió que el grupo, denominado ‘SilverTerrier’, llevó a cabo un promedio de 92,739 ataques al mes en 2019.

Según el Informe de delitos en Internet de 2019 de la Oficina Federal de Investigaciones, las estafas relacionadas con BEC por sí solas representaron 23,775 quejas que representaron pérdidas de más de $ 1,7 mil millones.

En un aviso publicado por el FBI a principios de este mes, la agencia advirtió sobre los ciberdelincuentes que realizan ataques BEC a través de servicios de correo electrónico basados en la nube, y agregó que las estafas costaron a las empresas estadounidenses más de $ 2.1 mil millones entre 2014 y 2019.

«Los ciberdelincuentes analizan el contenido de las cuentas de correo electrónico comprometidas en busca de evidencia de transacciones financieras», advirtió el FBI. ‘A menudo, los actores configuran reglas de buzón de una cuenta comprometida para eliminar mensajes clave. También pueden habilitar el reenvío automático a una cuenta de correo electrónico externa.

La oficina también emitió una advertencia por separado que destaca cómo los delincuentes están actualizando la técnica de estafa rentable para capitalizar la pandemia de coronavirus en curso y realizar transferencias electrónicas fraudulentas.

Ante tales amenazas continuas, se recomienda que los usuarios activen la autenticación de dos factores para proteger sus cuentas y garantizar que las solicitudes de pago y transferencia de fondos se verifiquen mediante llamadas telefónicas que confirmen la transacción.

Para obtener más orientación sobre cómo mitigar el riesgo, diríjase a la alerta del FBI aquí.