Los investigadores de seguridad cibernética advierten sobre un nuevo malware que está afectando a las empresas de juegos de azar en línea en China a través de un ataque de abrevadero para implementar balizas Cobalt Strike o una puerta trasera basada en Python previamente no documentada llamada RATA BIOPASO que aprovecha la aplicación de transmisión en vivo de Open Broadcaster Software (OBS) Studio para capturar la pantalla de sus víctimas.

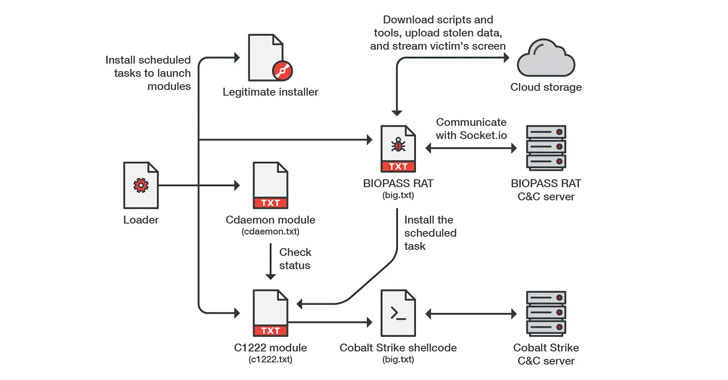

El ataque involucra engañar a los visitantes del sitio web de juegos para que descarguen un cargador de malware camuflado como un instalador legítimo para aplicaciones populares pero obsoletas como Adobe Flash Player o Microsoft Silverlight, solo para que el cargador actúe como un conducto para obtener las cargas útiles de la próxima etapa.

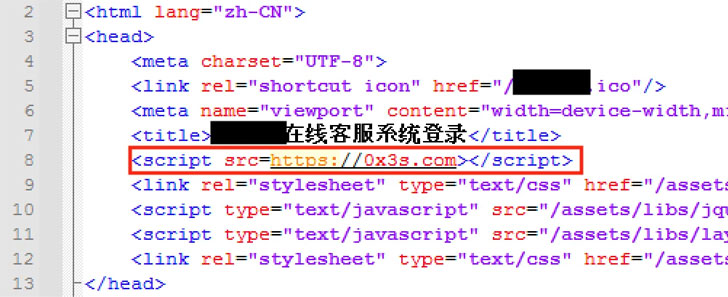

Específicamente, las páginas de chat de soporte en línea de los sitios web están atrapadas con código JavaScript malicioso, que se utiliza para entregar el malware a las víctimas.

«BIOPASS RAT posee funciones básicas que se encuentran en otros programas maliciosos, como la evaluación del sistema de archivos, el acceso a escritorio remoto, la exfiltración de archivos y la ejecución de comandos de shell», señalaron los investigadores de Trend Micro en un análisis publicado el viernes. «También tiene la capacidad de comprometer la información privada de sus víctimas al robar los datos del navegador web y del cliente de mensajería instantánea».

OBS Studio es un software de código abierto para grabación de video y transmisión en vivo, que permite a los usuarios transmitir a Twitch, YouTube y otras plataformas.

Además de presentar una variedad de capacidades que abarcan la gama típica de spyware, BIOPASS está equipado para establecer transmisión en vivo a un servicio en la nube bajo el control del atacante a través del Protocolo de mensajería en tiempo real (RTMP), además de comunicarse con el comando y control ( C2) servidor usando el protocolo Socket.IO.

El malware, que se dice que está en desarrollo activo, también se destaca por su enfoque en el robo de datos privados de navegadores web y aplicaciones de mensajería instantánea, principalmente populares en China continental, incluidos QQ Browser, 2345 Explorer, Sogou Explorer y 360 Safe Browser. WeChat, QQ y Aliwangwang.

No está claro exactamente quién está detrás de esta variedad de malware, pero los investigadores de Trend Micro dijeron que encontraron superposiciones entre BIOPASS y los TTP a menudo asociados con Winnti Group (también conocido como APT41), un sofisticado grupo chino de piratería especializado en ataques de ciberespionaje. , basado en el uso de certificados robados y un binario Cobalt Strike que se atribuyó previamente al actor de amenazas.

Además, el mismo binario de Cobalt Strike también se conectó a un ataque cibernético dirigido a MonPass, una importante autoridad de certificación (CA) en Mongolia, a principios de este año en el que se manipuló su software de instalación para instalar cargas útiles de balizas de Cobalt Strike en sistemas infectados.

«BIOPASS RAT es un tipo sofisticado de malware que se implementa como secuencias de comandos de Python», dijeron los investigadores. «Dado que el cargador de malware se entregó como un ejecutable disfrazado de instalador de actualizaciones legítimo en un sitio web comprometido, […] se recomienda descargar aplicaciones solo de fuentes confiables y sitios web oficiales para evitar verse comprometidos».