Aprovechar las vulnerabilidades recientemente reveladas e incluso parcheadas se ha vuelto común entre los ciberdelincuentes, lo que las convierte en uno de los principales vectores de ataque para las amenazas cotidianas, como la criptominería, el phishing y el ransomware.

Como se sospechaba, una vulnerabilidad crítica recientemente revelada en Oracle WebLogic Server ampliamente utilizado ahora se ha detectado que se está explotando activamente para distribuir una variante de ransomware nunca antes vista, que los investigadores denominaron «Sodinokibi. «

El fin de semana pasado, The Hacker News se enteró de una vulnerabilidad crítica de ejecución remota de código de deserialización en Oracle WebLogic Server que podría permitir a los atacantes ejecutar de forma remota comandos arbitrarios en los servidores afectados simplemente enviando una solicitud HTTP especialmente diseñada, sin necesidad de autorización.

Para abordar esta vulnerabilidad (CVE-2019-2725), que afectó a todas las versiones del software Oracle WebLogic y recibió una puntuación de gravedad de 9,8 sobre 10, Oracle lanzó una actualización de seguridad fuera de banda el 26 de abril, solo un día después de que se hiciera pública la vulnerabilidad y se observaran varios ataques en estado salvaje.

Según los investigadores de ciberseguridad del equipo de investigación de amenazas de Cisco Talos, un grupo desconocido de piratas informáticos ha estado explotando esta vulnerabilidad desde al menos el 25 de abril para infectar servidores vulnerables con una nueva pieza de malware ransomware.

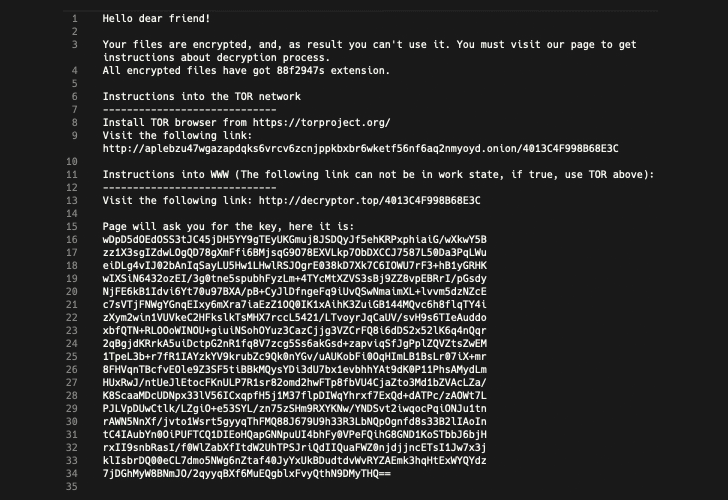

Sodinokibi es una variante peligrosa de ransomware que ha sido diseñada para cifrar archivos en el directorio de un usuario y luego eliminar las copias de seguridad instantáneas del sistema en un esfuerzo por evitar que las víctimas recuperen sus datos sin pagar un rescate.

No se requiere interacción para implementar ransomware

Dado que los atacantes aprovechan una vulnerabilidad de ejecución remota de código en WebLogic Server, a diferencia de los ataques típicos de ransomware, la implementación del ransomware Sodinokibi no requiere la interacción del usuario.

«Históricamente, la mayoría de las variedades de ransomware han requerido alguna forma de interacción del usuario, como que un usuario abra un archivo adjunto a un mensaje de correo electrónico, haga clic en un enlace malicioso o ejecute una pieza de malware en el dispositivo», explican los investigadores en una publicación de blog. .

«En este caso, los atacantes simplemente aprovecharon la vulnerabilidad de Oracle WebLogic, lo que provocó que el servidor afectado descargara una copia del ransomware de las direcciones IP controladas por el atacante».

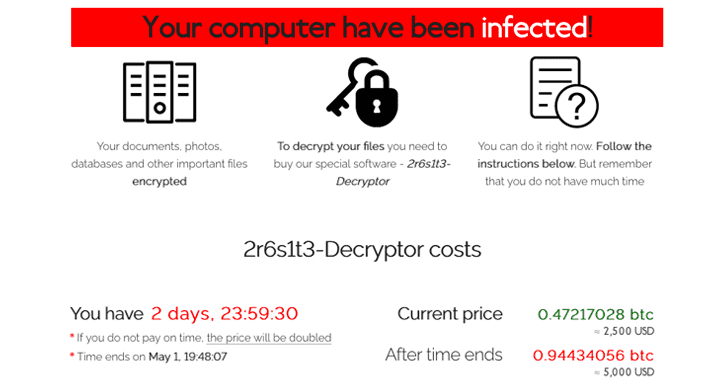

Una vez descargado, el ransomware Sodinokibi encripta los sistemas de la víctima y muestra una nota de rescate que exige hasta $ 2500 en Bitcoin. La cantidad se duplica a $ 5,000 si el rescate no se paga dentro de un número específico de días, que puede variar de dos días a seis días.

Los piratas informáticos también están instalando GandCrab Ransomware

Los investigadores también notaron que aproximadamente ocho horas después de implementar Sodinokibi en un sistema infectado, los atacantes explotaron la misma vulnerabilidad de WebLogic Server para instalar otra pieza de ransomware conocida como GandCrab (v5.2).

«Nos parece extraño que los atacantes elijan distribuir ransomware adicional y diferente en el mismo objetivo», dicen los investigadores. «Sodinokibi es un nuevo tipo de ransomware, tal vez los atacantes sintieron que sus intentos anteriores no habían tenido éxito y todavía buscaban sacar provecho distribuyendo Gandcrab».

Los atacantes han estado explotando la vulnerabilidad de Oracle WebLogic Server desde al menos el 17 de abril para distribuir mineros de criptomonedas y otros tipos de malware.

WebLogic Server es un popular servidor de aplicaciones empresariales de varios niveles basado en Java que suelen utilizar las empresas para admitir aplicaciones empresariales, lo que lo convierte en un objetivo frecuente de los atacantes que intentan llevar a cabo operaciones maliciosas, como ejecutar mineros de criptomonedas e infectar con ransomware.

Las organizaciones que utilizan Oracle WebLogic Server deben asegurarse de actualizar sus instalaciones a la última versión del software lo antes posible.