Microsoft reveló el jueves que el actor de amenazas detrás del hackeo de la cadena de suministro de SolarWinds ha regresado al área de amenazas, apuntando a agencias gubernamentales, grupos de expertos, consultores y ONG en 24 países, incluido Estados Unidos.

Las entidades seleccionadas incluyen el Consejo Atlántico de EE. UU., la Organización para la Seguridad y la Cooperación en Europa (OSCE), el Centro de Acción Anticorrupción de Ucrania (ANTAC), EU DisinfoLab y el Departamento del Gobierno de Irlanda. Relaciones Extranjeras.

«Esta ola de ataques se ha dirigido a aproximadamente 3.000 cuentas de correo electrónico en más de 150 organizaciones diferentes», dijo Tom Burt, vicepresidente de seguridad y confianza del cliente de Microsoft. «Al menos una cuarta parte de las organizaciones objetivo han estado involucradas en actividades internacionales de desarrollo, humanitarias y de derechos humanos».

Microsoft ha atribuido las intrusiones continuas a un jugador de amenazas ruso que monitorea como Nobelium y a la comunidad de ciberseguridad en general bajo los apodos APT29, UNC2452 (FireEye), SolarStorm (unidad 42), StellarParticle (Crowdstrike), Dark Halo (Volexity) y Iron Ritual (seguro). trabajo). .

Según se informa, la última ola de la serie de penetraciones comenzó el 28 de enero de 2021, antes de alcanzar un nuevo nivel de escalada el 25 de mayo. Los ataques utilizaron un servicio legítimo de mensajería masiva llamado Constant Contact para encubrir sus actividades insidiosas y enmascaradas. como USAID, una organización de desarrollo con sede en EE. UU., para una campaña de phishing a gran escala que distribuyó correos electrónicos de phishing a varias organizaciones e industrias.

“Nobelium lanzó los ataques esta semana al obtener acceso a la cuenta de Constant Contact USAID”, dijo Burt.

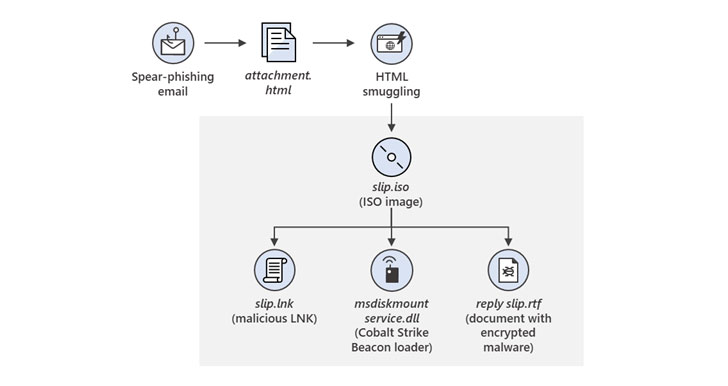

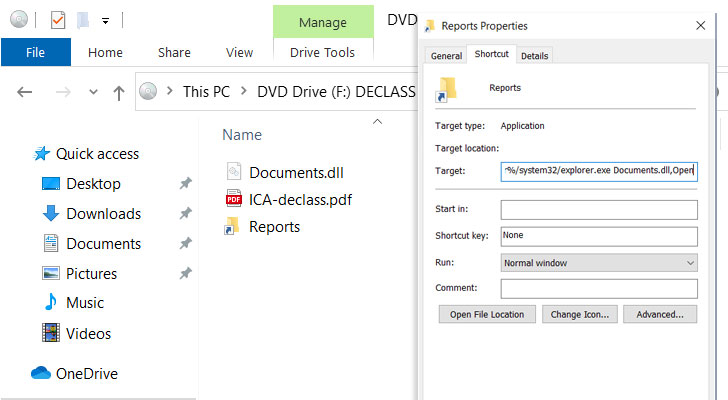

Estos correos electrónicos aparentemente auténticos contenían un enlace que, al hacer clic, entregaba un archivo de imagen de disco óptico malicioso («ICA-declass.iso») para una inyección de su propio implante Cobalt Strike Beacon llamado NativeZone («Documents.dll»). Las puertas traseras, al igual que el malware propietario anterior, como Raindrop y Teardrop, están equipadas con funciones para mantener el acceso permanente, realizar movimientos laterales, filtrar datos e instalar malware adicional.

En otra variante de los ataques dirigidos detectados antes de abril, Nobelium experimentó con la creación de perfiles de la máquina objetivo después de que el destinatario del correo electrónico hiciera clic en el enlace. Si el sistema operativo base resultó ser iOS, la víctima fue redirigida a un segundo servidor remoto para enviar un exploit para el entonces CVE-2021-1879 de día cero. Apple resolvió el error el 26 de marzo, reconociendo que «este problema podría haber sido explotado activamente».

Las empresas de seguridad cibernética Secureworks y Volexity, que confirmaron los hallazgos, dijeron que la campaña había seleccionado ONG, instituciones de investigación, agencias gubernamentales y agencias internacionales con sede en EE. UU., Ucrania y la Unión Europea.

«El conjunto muy limitado y específico de identificadores de correo electrónico y organizaciones observado por los investigadores de CTU sugiere fuertemente que la campaña se dirige a misiones diplomáticas y políticas de EE. UU. y Europa que serían de interés para los servicios de inteligencia extranjeros», dijeron los investigadores de Secureworks Counter Threat. .

Los últimos ataques contribuyen a la evidencia de un patrón recurrente de la amenaza del actor de utilizar una infraestructura y herramientas únicas para cada objetivo, proporcionando así a los atacantes un alto nivel de secreto y permitiéndoles pasar desapercibidos durante mucho tiempo.

Es probable que la naturaleza evolutiva del negocio de Nobelium sea una respuesta directa al incidente de SolarWinds, muy publicitado, lo que sugiere que los atacantes podrían seguir experimentando con sus métodos para lograr sus objetivos.

«En relación con el ataque a SolarWinds, está claro que parte del juego de Nobelium es obtener acceso a proveedores de tecnología confiables e infectar a sus clientes», dijo Burt. «Al aprovechar las actualizaciones de software y ahora los proveedores de correo electrónico masivo, Nobelium aumenta las posibilidades de daños colaterales en las operaciones de espionaje y socava la confianza en el ecosistema tecnológico».