El grupo de ciberespionaje ha sido cada vez más el objetivo del personal del gobierno indio como parte de una campaña a gran escala para infectar a las víctimas con hasta cuatro nuevos troyanos de acceso remoto (RAT), lo que indica un «fortalecimiento de sus operaciones de desarrollo».

La intrusión, atribuida a un grupo rastreado como SideCopy, culminará con la implementación de varios complementos modulares, desde enumeradores de archivos hasta credenciales de navegador y registradores de teclas (Xeytan y Lavao), dijo Cisco Talos en un informe publicado el miércoles.

«Las tácticas y los temas de orientación observados en las campañas de SideCopy sugieren un alto grado de similitud con APT Transparent Tribe (también conocido como APT36), que también se dirige a India», dijeron los investigadores Asheer Malhotra y Justin Thattil. «Estos incluyen el uso de cebos que pretenden ser militares y documentos operativos de grupos de expertos, e infecciones de trampas de miel».

SideCopy, documentado por primera vez en septiembre de 2020 por la firma india de ciberseguridad Quick Heal, tiene un historial de imitación de cadenas infecciosas implementadas por Sidewinder APT para proporcionar su propio conjunto de malware, en un esfuerzo por engañar y evitar la detección, mientras ajusta constantemente las cargas útiles que incluyen exploits adicionales. .en su arsenal después del reconocimiento de los datos y el entorno de la víctima.

También se cree que el enemigo es de ascendencia paquistaní con vínculos sospechosos con la Tribu Transparente (también conocida como Mythic Leopard), que se ha relacionado con varios ataques contra las entidades militares y gubernamentales indias. Las campañas anteriores realizadas por el actor de amenazas han incluido el uso de cebos gubernamentales y militares para separar a las unidades de defensa indias y al personal de las fuerzas armadas y entregar malware capaz de acceder a archivos, datos de buzones, finalizar procesos e incluso ejecutar órdenes arbitrarias.

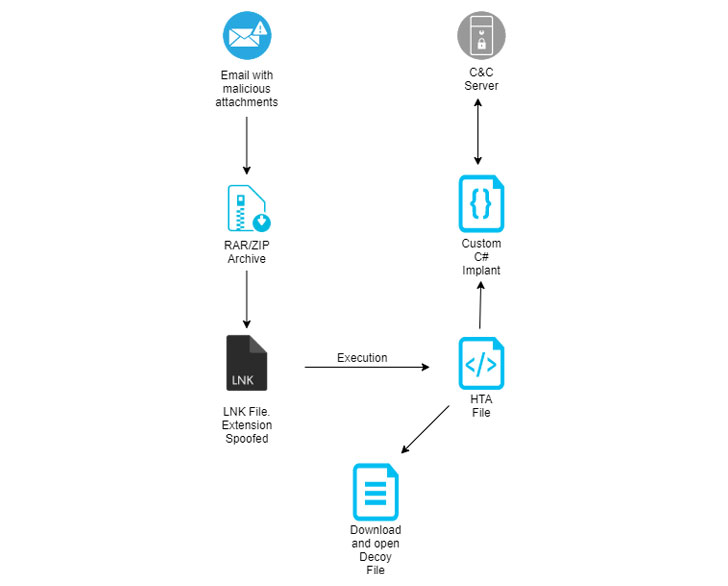

La última ola de ataques utiliza una serie de TTP, incluidos archivos LNK maliciosos y documentos cebo, para ofrecer una combinación de RAT de productos básicos disponibles comercialmente y personalizados, como CetaRAT, DetaRAT, ReverseRAT, MargulasRAT, njRAT, Allakore, ActionRAT, Lillith y Epicentro. RATA. Además de los temas militares, también se descubrió que SideCopy utiliza convocatorias de propuestas y trabajos relacionados con grupos de expertos en la India para apuntar a posibles víctimas.

«El desarrollo de nuevo malware RAT es una señal de que este grupo de atacantes ha estado desarrollando rápidamente su arsenal y herramientas de malware desde la infección en 2019», dijeron Malhotra y Thattil. Las mejoras demuestran un esfuerzo por modularizar las cadenas de ataque al tiempo que demuestran un aumento en la sofisticación de las tácticas del grupo, dijeron los investigadores.

Además de implementar puertas traseras completas, también se ha observado que SideCopy usa complementos para realizar tareas maliciosas específicas en un punto final infectado, incluido un módulo principal basado en Golang llamado «Nodachi» para investigar y robar archivos enfocados en el gobierno. solución de autenticación de dos factores llamada Kavach, que se requiere para acceder a los servicios de correo electrónico.

El objetivo parece ser robar datos de acceso de los empleados del gobierno indio centrados en el espionaje, dijeron los investigadores, y agregaron que el autor de la amenaza había desarrollado un cuentagotas para MargulasRAT, que se hacía pasar por instaladores de Kavach en Windows.

investigador de malware @ 0xrbque también supervisa la campaña de forma independiente, se dirigió a The Hacker News con dos direcciones IP adicionales que los atacantes de SideCopy usaron para conectarse al servidor de comando y control: 103[.]255.7.33 y 115[.]186.190.155 – ambos están ubicados en la ciudad de Islamabad, lo que da credibilidad al origen pakistaní del actor.

«Lo que comenzó como un simple vector de infección de SideCopy para entregar su propia RAT (CetaRAT) se ha convertido en varias variantes de cadenas infecciosas que proporcionan varias RAT», concluyeron los investigadores. «El uso de estas muchas técnicas infecciosas, desde archivos LNK hasta RAR EXE autoextraíbles e instaladores basados en MSI, es una señal de que el actor está trabajando agresivamente para infectar a sus víctimas».

Actualizaciones: En un informe independiente compartido con The Hacker News, la empresa de seguridad cibernética Quick Heal señaló que la segunda ola de la campaña de vigilancia digital dirigida por SideCopy se centró en empresas críticas del sector público (PSU) en los sectores de telecomunicaciones, energía y finanzas con sede en India.

«Evidencia […] «Los investigadores agregaron, y agregaron que los actores insidiosos» realizaron una encuesta detallada previa a la campaña «y» mejoraron las herramientas y los métodos ofensivos en comparación con el año pasado para detectar problemas «.