Un grupo de amenazas persistentes avanzadas (APT, por sus siglas en inglés) de Medio Oriente ha resurgido después de una pausa de dos meses para apuntar a instituciones gubernamentales en Medio Oriente y entidades gubernamentales globales asociadas con la geopolítica en la región en una serie de nuevas campañas observadas a principios de este mes.

La firma de seguridad empresarial Proofpoint, con sede en Sunnyvale, atribuyó la actividad a un actor de amenazas con motivaciones políticas que rastrea como TA402, y conocido por otros apodos como Molerats y GazaHackerTeam.

Con base en sus objetivos y campañas anteriores, se alega que TA402 opera con motivos que se alinean con objetivos militares o del estado palestino. Se cree que el actor de amenazas está activo desde hace una década, con un historial de organizaciones en huelga ubicadas principalmente en Israel y Palestina, y que abarca múltiples verticales como tecnología, telecomunicaciones, finanzas, academia, ejército, medios y gobiernos.

No está claro qué llevó al colectivo a suspender sus operaciones durante dos meses, pero los investigadores de Proofpoint especularon que el mes sagrado del Ramadán o los estallidos actuales en la región y la subsiguiente violencia en mayo pueden haber influido.

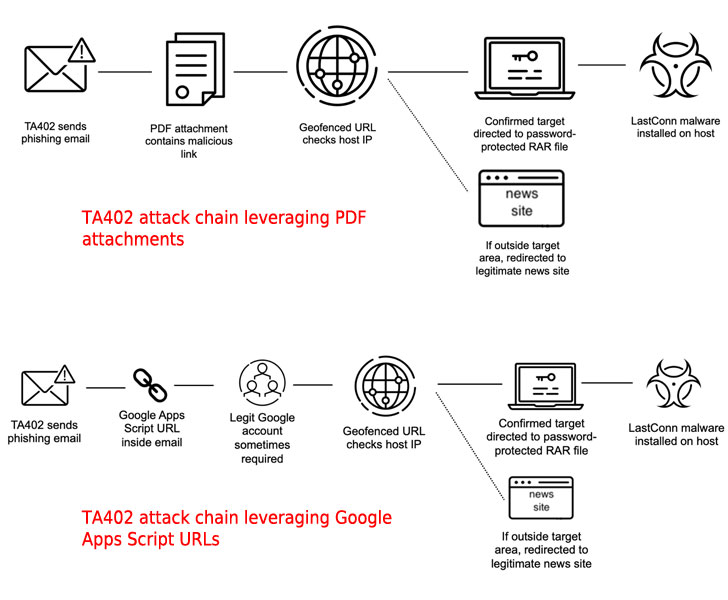

La última ola de ataques comenzó con correos electrónicos de phishing dirigidos escritos en árabe y que contenían archivos adjuntos en PDF que vienen incrustados con una URL geovallada maliciosa para dirigir selectivamente a las víctimas a un archivo protegido con contraseña solo si la dirección IP de origen pertenece a los países objetivo en el Medio. Este.

Los destinatarios que quedan fuera del grupo objetivo son desviados a un sitio web de señuelo benigno, generalmente sitios web de noticias en árabe como Al Akhbar (www.al-akhbar.com) y Al Jazeera (www.aljazeera.net).

«La protección con contraseña del archivo malicioso y el método de entrega geocercado son dos mecanismos fáciles de detección que los actores de amenazas pueden usar para eludir los productos de análisis automático», dijeron los investigadores.

El último paso en la cadena de infección consistió en extraer el archivo para dejar caer un implante personalizado llamado LastConn, que Proofpoint dijo que es una versión mejorada o nueva de una puerta trasera llamada SharpStage que fue revelada por los investigadores de Cybereason en diciembre de 2020 como parte de una campaña de espionaje de Molerats dirigida a el medio Oriente.

Además de mostrar un documento señuelo cuando LastConn se ejecuta por primera vez, el malware se basa en gran medida en la API de Dropbox para descargar y ejecutar archivos alojados en el servicio en la nube, además de ejecutar comandos arbitrarios y capturar capturas de pantalla, cuyos resultados se filtran de nuevo a buzón.

En todo caso, el conjunto de herramientas en constante evolución de TA402 subraya el enfoque continuo del grupo en desarrollar y modificar implantes de malware personalizados en un intento de escabullirse de las defensas y frustrar la detección.

«TA402 es un actor de amenazas altamente efectivo y capaz que sigue siendo una amenaza grave, especialmente para las entidades que operan y trabajan con el gobierno u otras entidades geopolíticas en el Medio Oriente», concluyeron los investigadores. «Es probable que TA402 continúe centrándose en gran medida en la región de Oriente Medio».